Digitale transformatie ondersteunen met verouderde componenten

Digitale transformatie (DX) belooft een groter concurrentievermogen, geoptimaliseerde processen en winstgevendheid door middel van big data, samen met verbeterde werknemers- en klantrelaties. Het verzamelen van data is essentieel in de datageoriënteerde omgeving van de 21e eeuw en vereist flexibele, onderling verbonden componenten. Bedrijven hebben mensen nodig met de gespecialiseerde vaardigheden om dit alles te implementeren en te optimaliseren. Verder zal elk bedrijf moeten werken met zijn unieke DX-plannen en bestaande IT-omgeving.

Oude componenten kunnen DX-inspanningen beperken

DX-inspanningen zijn doorgaans verdeeld in drie fasen:digitalisering (overgang van analoge naar digitale gegevens), digitalisering (verwerking en analyse van digitale gegevens) en digitale transformatie (voortbouwen op digitalisering om het bedrijf te optimaliseren).

De eerste fase, digitalisering, kan worden beïnvloed door de afhankelijkheid van legacy-componenten, met name binnen industriële controlesystemen (ICS). De noodzaak om informatie te digitaliseren om vooruitgang te boeken met DX-inspanningen kan tal van uitdagingen creëren tussen IT en operationele technologie (OT) activa. Bijvoorbeeld:

- Organisaties kunnen mogelijk geen personen vinden met de expertise om verouderde systeemcomponenten te onderhouden of aan te passen.

- Integratie met cloudservices en andere systemen kan moeilijk zijn met legacy-componenten die de nieuwste communicatietechnologieën niet ondersteunen, zoals Transport Layer Security (TLS) versie 1.3 of Simple Message Block (SMB) versie 3.

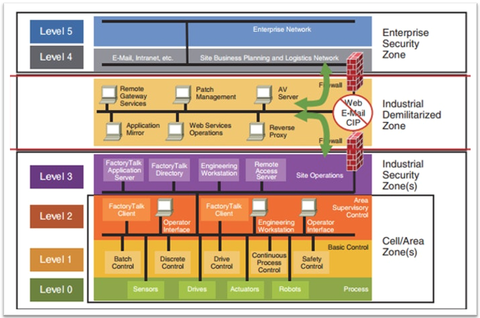

- Het inzetten van slimme apparaten, ook wel Internet of Things (IOT) of Industrial Internet of Things (IIOT) genoemd, kan worden beperkt door legacy netwerksegmentatie (bijv. het Purdue-model van computergeïntegreerde productie, weergegeven in afbeelding 1) om te isoleren ICS-componenten uit de bedrijfsomgeving en internet om de risico's van virussen en kwaadwillende actoren te verminderen.

De realiteit van DX met legacy-systemen

Waarom upgradet niet iedereen al zijn apparaten om de voordelen van DX te realiseren? Veel redenen. Het is moeilijk om praktische richtlijnen te vinden voor het plannen en nemen van DX-beslissingen. Ook kunnen financiële middelen en personeel ontbreken om geüpgradede componenten te ondersteunen. Binnen ICS-omgevingen is het moeilijk om de veiligheid van geüpgradede apparaten te valideren, dus een andere barrière is het niveau van vertrouwen dat mensen hebben in legacy-componenten.

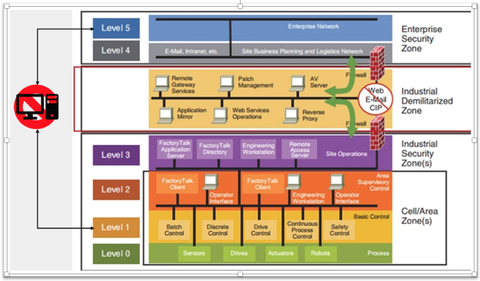

Het proberen te voldoen aan de DX-prioriteiten van een bedrijf met behulp van legacy-componenten kan resulteren in hybride implementaties die van invloed zijn op veiligheid, beschikbaarheid en cyberbeveiliging. Het creëren van een bridged of multi-homed systeem dat legacy-componenten verbindt met de dataverzamelingsinfrastructuren of cloudservices kan bijvoorbeeld problemen met connectiviteit en het delen van gegevens oplossen (zie afbeelding 2). Dit kan echter de beveiliging tenietdoen die is ingesteld door de netwerkisolatie en communicatiecontroles voor het beschermen van de legacy-componenten.

Het aansluiten van legacy-componenten om DX-gegevensverzameling te ondersteunen zonder de operationele mogelijkheden of veiligheid te beïnvloeden, vereist een zorgvuldige planning. In sommige gevallen kan een hybride aanpak werken waarbij apparaten gegevens verzenden naar on-premises systemen die zich in de niveaus 2 en 3 van het Purdue-model bevinden, bijvoorbeeld een gegevenshistoricus of edge-systeem.

Dit kan toegang geven tot goedgekeurde datastromen zonder rechtstreeks verbinding te maken met gevoelige OT-componenten of netwerken. Over het algemeen is het vinden van de veiligste methode om DX-doelen te bereiken en tegelijkertijd mensen, processen en technologie te beschermen niet eenvoudig en vereist een gezamenlijke inspanning tussen de IT- en OT-medewerkers.

Overwegingen op het gebied van cyberbeveiliging voor DX

Veranderingen in de omgeving moeten rekening houden met zowel cyberbeveiliging als DX-doelstellingen om organisatorische risico's te minimaliseren. NIST SP 800-37 Rev. 2, Risk Management Framework for Information Systems and Organizations:A System Life Cycle Approach for Security and Privacy biedt richtlijnen voor het opzetten van een risicobeheerbenadering voor organisaties. Een belangrijk aspect is het hebben van een cyberbeveiligingsprogramma. Een misvatting die ik vaak hoor, is dat cybersecurity een IT-kwestie is of dat het een technologiekwestie is. Hoewel we zouden willen dat dit waar is, is de realiteit dat cybersecurity de hele organisatie omvat. Het NIST Framework for Improving Critical Infrastructure Cybersecurity en het NISTIR 8183 Rev. 1, Cybersecurity Framework Version 1.1 Manufacturing Profile, zijn handleidingen die organisaties kunnen helpen bij het aanpakken van de uitdagingen of het definiëren en implementeren van een cyberbeveiligingsprogramma op een methodische en consistente manier. Met een programma voor cyberbeveiliging en risicobeheer kunnen organisaties veranderingen in de omgeving evalueren om te verifiëren dat ze hun DX-doelen halen en tegelijkertijd de cyberbeveiligingsrisico's minimaliseren. Hoewel er altijd risico's zullen zijn, is het essentieel dat organisaties de balans vinden die de risico's minimaliseert en tegelijkertijd voldoet aan de organisatorische, regelgevende en cyberbeveiligingsvereisten.

Zoals eerder vermeld, kunnen legacy-componenten de implementatie van DX en cyberbeveiliging complexer maken. Zorgvuldige planning en testen waar mogelijk wordt sterk aanbevolen. Voortbouwend op de NISTIR 8183, heeft NIST ook de Cybersecurity Framework Manufacturing Profile Low Impact Level Voorbeeld Implementations Guide gepubliceerd om een meer kwantitatieve benadering te bieden voor het bepalen van de prestatie-impact op ICS-omgevingen bij het implementeren van algemene cyberbeveiligingscontroles op basis van de richtlijnen en aanbevelingen in NIST SP 800- 82 Rev. 2, Gids voor beveiliging van industriële besturingssystemen (ICS).

Het MEP National Network™ kan u helpen bij het plannen en implementeren van DX

Er zijn meer onderlinge verbindingen nodig die snelle en nauwkeurige gegevensverzameling ondersteunen om de DX-doelstellingen te bereiken en de aanpak van elk bedrijf zal afhangen van de soorten legacy-componenten in de omgeving. Hoewel het upgraden van legacy-componenten ideaal zou zijn, is de realiteit dat veel bedrijven DX moeten ondersteunen met hun bestaande technologie. Bij het plannen moeten organisaties zorgvuldig afwegen hoe ze kunnen integreren met hun bestaande processen en apparaten, terwijl ze ook hun mensen, gegevens en apparaten beschermen.

Het implementeren van DX kan een ontmoedigende taak zijn, maar is beheersbaar met zorgvuldige planning, samenwerking tussen IT- en OT-personeel van het bedrijf en het gebruik van waardevolle bronnen zoals NIST-publicaties en het MEP National Network.

Het MEP National Network kan bedrijven helpen de juiste balans te vinden door middel van strategische planning en begeleiding bieden bij DX-investeringen. Neem contact op met het MEP-centrum van uw staat voor meer informatie over diensten die in het hele land en in Puerto Rico worden aangeboden.

Industriële technologie

- Het optimaliseren van digitale transformatie in CPG-productie

- Digitale transformatie verkennen met Fiix en IDC

- Digitale netwerkplatforms:transformatie is een reis

- Toeleveringsketentransformatie met een menselijke touch

- Plan voor succes in digitale transformatie

- Wat is digitale transformatie in productie?

- 7 aanjagers van digitale transformatie

- Digitale transformatie-uitdagingen in de maakindustrie

- Uitdagingen voor OEM's van olie en gas met digitale transformatie en hoe IIoT helpt

- Transformatie van digitale productie:een goede voornemen voor het nieuwe jaar

- De nieuwste trends in industriële digitale transformatie