Wat is een Security Operations Center (SOC)? Best practices, voordelen en kader

In dit artikel leer je:

- Begrijp wat een Security Operations Center is en hoe detectie en reactie datalekken voorkomen.

- Zes pijlers van moderne beveiligingsoperaties die u niet over het hoofd kunt zien.

- De acht vooruitstrevende best practices voor SOC's om de toekomst van cyberbeveiliging in de gaten te houden. Inclusief een overzicht en vergelijking van huidige kadermodellen.

- D ontdek waarom uw organisatie een beveiligingsprogramma moet implementeren op basis van geavanceerde bedreigingsinformatie.

- In-house of uitbesteden aan een managed security provider? Wij helpen u beslissen.

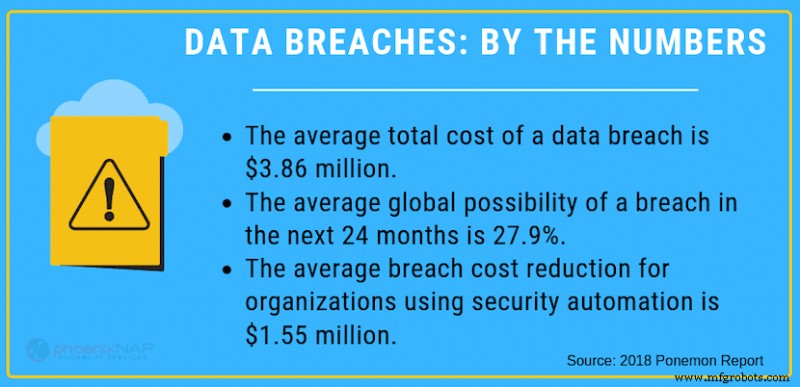

De gemiddelde totale kosten van een datalek in 2018 bedroegen $ 3,86 miljoen. Nu bedrijven steeds afhankelijker worden van technologie, wordt cyberbeveiliging een steeds belangrijker punt van zorg.

Cloudbeveiliging kan een uitdaging zijn, vooral voor kleine tot middelgrote bedrijven die geen speciaal beveiligingsteam in dienst hebben. Het goede nieuws is dat er een haalbare optie beschikbaar is voor bedrijven die op zoek zijn naar een betere manier om beveiligingsrisico's te beheren:security operations centers (SOC's).

In dit artikel gaan we dieper in op wat SOC's zijn, de voordelen die ze bieden. We zullen ook bekijken hoe bedrijven van elke omvang kunnen profiteren van SOC's voor gegevensbescherming.

Wat is een Security Operations Center?

Een Security Operations Center is een team van cyberbeveiligingsprofessionals dat zich toelegt op het voorkomen van datalekken en andere cyberbeveiligingsbedreigingen. Het doel van een SOC is om alle soorten cyberbedreigingen de klok rond te monitoren, op te sporen, te onderzoeken en erop te reageren.

Teamleden maken gebruik van een breed scala aan technologische oplossingen en processen. Deze omvatten beveiligingsinformatie- en gebeurtenisbeheersystemen (SIEM), firewalls, detectie van inbreuken, inbraakdetectie en sondes. SOC's hebben veel tools om continu kwetsbaarheidsscans van een netwerk uit te voeren op bedreigingen en zwakke punten en deze bedreigingen en tekortkomingen aan te pakken voordat ze een ernstig probleem worden.

Het kan helpen om een SOC te zien als een IT-afdeling die zich uitsluitend richt op beveiliging, in tegenstelling tot netwerkonderhoud en andere IT-taken.

6 pijlers van moderne SOC-operaties

Bedrijven kunnen ervoor kiezen om in-house een security operations center te bouwen of uit te besteden aan een MSSP of managed security service providers die SOC-services aanbieden. Voor kleine tot middelgrote bedrijven die geen middelen hebben om hun eigen detectie- en responsteam te ontwikkelen, is uitbesteding aan een SOC-serviceprovider vaak de meest kosteneffectieve optie.

Door middel van de zes pijlers van beveiligingsoperaties kunt u een alomvattende benadering van cyberbeveiliging ontwikkelen.

- Bewustzijn van activa tot stand brengenHet eerste doel is het ontdekken van activa. De tools, technologieën, hardware en software waaruit deze activa bestaan, kunnen van bedrijf tot bedrijf verschillen, en het is van vitaal belang voor het team om een grondig bewustzijn te ontwikkelen van de activa die ze beschikbaar hebben voor het identificeren en voorkomen van beveiligingsproblemen.

- Preventieve beveiligingsmonitoring Als het om cyberbeveiliging gaat, is preventie altijd effectiever dan reactie. In plaats van te reageren op bedreigingen wanneer ze zich voordoen, zal een SOC werken om een netwerk de klok rond te bewaken. Door dit te doen, kunnen ze kwaadaardige activiteiten detecteren en voorkomen voordat ze ernstige schade kunnen aanrichten.

- Activiteiten en communicatie bijhouden In het geval van een beveiligingsincident moeten soc-analisten de activiteit en communicatie op een netwerk kunnen traceren om erachter te komen wat er mis is gegaan. Om dit te doen, is het team belast met gedetailleerd logbeheer van alle activiteiten en communicatie die plaatsvinden op een netwerk.

- Beveiligingswaarschuwingen rangschikkenAls zich beveiligingsincidenten voordoen, probeert het incidentresponsteam de ernst te bepalen. Hierdoor kan een SOC prioriteit geven aan het voorkomen van en reageren op beveiligingswaarschuwingen die bijzonder ernstig of gevaarlijk zijn voor het bedrijf.

- Verdediging aanpassenEffectieve cyberbeveiliging is een proces van continue verbetering. Om gelijke tred te houden met het steeds veranderende landschap van cyberdreigingen, werkt een beveiligingscentrum om de verdediging van een netwerk voortdurend aan te passen en aan te passen, indien nodig.

- Naleving handhavenIn 2019 zijn er meer nalevingsvoorschriften en verplichte beschermende maatregelen met betrekking tot cyberbeveiliging dan ooit tevoren. Naast bedreigingsbeheer moet een centrum voor beveiligingsactiviteiten het bedrijf ook beschermen tegen juridische problemen. Dit wordt gedaan door ervoor te zorgen dat ze altijd voldoen aan de nieuwste beveiligingsvoorschriften.

Beste praktijken van het Security Operations Center

Als u een SOC voor uw organisatie gaat bouwen, is het essentieel om in de gaten te houden wat de toekomst van cyberbeveiliging in petto heeft. Door dit te doen, kun je praktijken ontwikkelen die de toekomst veilig stellen.

SOC-best practices zijn onder meer:

De focus van informatiebeveiliging verbreden

Cloud computing heeft geleid tot een breed scala aan nieuwe cloudgebaseerde processen. Het heeft ook de virtuele infrastructuur van de meeste organisaties drastisch uitgebreid. Tegelijkertijd komen andere technologische ontwikkelingen, zoals het internet der dingen, steeds vaker voor. Dit betekent dat organisaties meer dan ooit verbonden zijn met de cloud. Het betekent echter ook dat ze meer dan ooit worden blootgesteld aan bedreigingen. Bij het bouwen van een SOC is het van cruciaal belang om de reikwijdte van cyberbeveiliging te verbreden om voortdurend nieuwe processen en technologieën te beveiligen zodra ze in gebruik worden genomen.

De gegevensinname uitbreiden

Als het gaat om cyberbeveiliging, kan het verzamelen van gegevens vaak ongelooflijk waardevol zijn. Door gegevens over beveiligingsincidenten te verzamelen, kan een beveiligingscentrum deze incidenten in de juiste context plaatsen. Het stelt hen ook in staat om de oorzaak van het probleem beter te identificeren. In de toekomst zal een grotere focus op het verzamelen van meer gegevens en het op een zinvolle manier organiseren ervan van cruciaal belang zijn voor SOC's.

Verbeterde gegevensanalyse

Meer data verzamelen is alleen waardevol als je deze grondig kunt analyseren en er conclusies uit kunt trekken. Daarom is een essentiële best practice van SOC om te implementeren een meer diepgaande en uitgebreidere analyse van de gegevens waarover u beschikt. Door u te concentreren op een betere analyse van gegevensbeveiliging, kan uw SOC-team beter geïnformeerde beslissingen nemen met betrekking tot de beveiliging van uw netwerk.

Profiteer van beveiligingsautomatisering

Cybersecurity wordt steeds meer geautomatiseerd. Door de best practices van DevSecOps uit te voeren om meer vervelende en tijdrovende beveiligingstaken uit te voeren, kan uw team tijd en energie vrijmaken voor andere, meer kritieke taken. Naarmate de automatisering van cyberbeveiliging zich verder ontwikkelt, moeten organisaties zich concentreren op het bouwen van SOC's die zijn ontworpen om te profiteren van de voordelen die automatisering biedt.

Functies en verantwoordelijkheden van het Security Operations Center

Een security operations center bestaat uit een aantal individuele teamleden. Elk teamlid heeft unieke taken. De specifieke teamleden waaruit het incidentresponsteam bestaat, kunnen verschillen. Veelvoorkomende functies – samen met hun rollen en verantwoordelijkheden – die u in een beveiligingsteam zult aantreffen, zijn onder meer:

- SOC-manager De manager is het hoofd van het team. Zij zijn verantwoordelijk voor het aansturen van het team, het opstellen van budgetten en agenda's en het rapporteren aan de uitvoerende managers binnen de organisatie.

- Beveiligingsanalist Een beveiligingsanalist is verantwoordelijk voor het ordenen en interpreteren van beveiligingsgegevens uit SOC-rapporten of -audits. Ook bieden realtime risicobeheer, kwetsbaarheidsbeoordeling en beveiligingsinformatie inzicht in de staat van paraatheid van de organisatie.

- Forensisch onderzoeker In het geval van een incident is de forensisch onderzoeker verantwoordelijk voor het analyseren van het incident om gegevens, bewijsmateriaal en gedragsanalyses te verzamelen.

- Incidentresponder Incident responders zijn de eersten die op de hoogte worden gesteld wanneer beveiligingswaarschuwingen plaatsvinden. Zij zijn dan verantwoordelijk voor het uitvoeren van een eerste evaluatie en dreigingsanalyse van de waarschuwing.

- Compliance-auditor De compliance-auditor is verantwoordelijk om ervoor te zorgen dat alle processen die door het team worden uitgevoerd, worden uitgevoerd op een manier die voldoet aan de wettelijke normen.

SOC-organisatiemodellen

Niet alle SOC's zijn gestructureerd volgens hetzelfde organisatiemodel. Proces en procedures van het beveiligingscentrum variëren op basis van vele factoren, waaronder uw unieke beveiligingsbehoeften.

Organisatiemodellen van beveiligingsoperatiecentra omvatten:

- Interne SOC

Een intern SOC is een intern team bestaande uit beveiligings- en IT-professionals die binnen de organisatie werken. Interne teamleden kunnen verspreid zijn over andere afdelingen. Ze kunnen ook hun eigen afdeling voor beveiliging omvatten. - Interne virtuele SOC

Een interne virtuele SOC bestaat uit parttime beveiligingsprofessionals die op afstand werken. Teamleden zijn primair verantwoordelijk voor het reageren op beveiligingsrisico's wanneer ze een waarschuwing ontvangen. - Mede beheerde SOC

Een gezamenlijk beheerde SOC is een team van beveiligingsprofessionals die samenwerken met een externe dienstverlener op het gebied van cyberbeveiliging. Dit organisatiemodel combineert in wezen een semi-toegewijd intern team met een externe SOC-serviceprovider voor een gezamenlijk beheerde benadering van cyberbeveiliging. - Opdracht SOC

Command SOC's zijn verantwoordelijk voor het toezicht op en de coördinatie van andere SOC's binnen de organisatie. Ze worden meestal alleen aangetroffen in organisaties die groot genoeg zijn om meerdere interne SOC's te hebben. - Fusion SOC

Een fusie-SOC is ontworpen om toezicht te houden op de inspanningen van het grotere IT-team van de organisatie. Hun doel is om het IT-team te begeleiden en bij te staan op het gebied van beveiliging. - Uitbestede virtuele SOC

Een uitbestede virtuele SOC bestaat uit teamleden die op afstand werken. In plaats van rechtstreeks voor de organisatie te werken, is een uitbestede virtuele SOC echter een service van derden. Uitbestede virtuele SOC's bieden beveiligingsservices aan organisaties die niet over een intern team voor beveiligingsoperaties beschikken.

Profiteer van de voordelen die een SOC biedt

Geconfronteerd met steeds veranderende beveiligingsbedreigingen, is de beveiliging die wordt geboden door een beveiligingsoperatiecentrum een van de voordeligste manieren die organisaties beschikbaar hebben. Het hebben van een team van toegewijde informatiebeveiligingsprofessionals die uw netwerk bewaken, bedreigingen detecteren en uw verdediging versterken, kan een grote bijdrage leveren aan het beveiligen van uw gevoelige gegevens.

Als u meer wilt weten over de voordelen die het team van een Security Operations Center biedt en de opties die beschikbaar zijn voor uw organisatie, nodigen wij u uit om vandaag nog contact met ons op te nemen.

Voor je volgende lezing raden we je aan te kijken wat SecOps is.

Cloud computing

- Best practices voor synthetische monitoring

- Cloud-native beste bedrijfspraktijken

- Azure-beveiliging:praktische tips die u moet kennen

- Beste beveiligingspraktijken voor mistcomputers

- COVID-19 heeft best practices voor supply chain herschreven

- Wat is een werkopdracht? Grondbeginselen en best practices

- Wat is IoT-beveiliging?

- 50 best practices in IT-activabeheer

- Wat is activa-identificatie? Methoden voor activa-identificatie, best practices en meer

- Wat is een voorraadbeheersysteem? Definitie van voorraadbeheersystemen, voordelen, best practices en meer

- Wat is MIL-STD-129? Streepjescodevereisten, best practices en meer