Beste beveiligingspraktijken voor mistcomputers

Cisco pleit al enkele jaren voor Fog Computing als een essentieel onderdeel van een schaalbare, betrouwbare en kosteneffectieve IoT-architectuur. Door industriële IoT-oplossingen te ontwikkelen op basis van Cisco IOx, kunnen gegevens die afkomstig zijn van 'dingen' lokaal worden gefilterd, geanalyseerd en gemanipuleerd op IIoT-routers en -switches die aan de rand van OT-infrastructuren worden ingezet. Het verwerken van gegevens aan de rand vereist de ontwikkeling van best practices op het gebied van beveiliging en privacy binnen een Fog Computing-omgeving. Het gaat niet alleen om het beschermen van gegevens die via de Cisco IOx-apparaten worden getransporteerd, maar ook om het beveiligen van Fog Computing-gegevens en toepassingen die mogelijk op honderden tot duizenden IIoT-apparaten worden uitgevoerd.

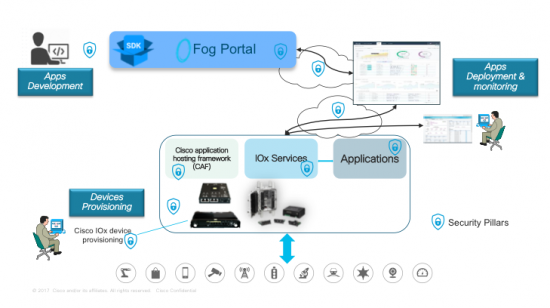

Beveiliging is nooit een enkele functie, mechanisme of protocol geweest. Het is een meerlagenplan dat, zoals bij het bouwen van een huis, een sterke fundering vereist. Door de beste beveiligingspraktijken voor zowel Cisco IOS-netwerkservices als IOx-computing te combineren in elke fase van de uitrol van Fog Computing (zoals weergegeven in afbeelding 1), wordt de basis gelegd.

Door deze basis te leggen op basis van de volgende 4 beveiligingspijlers, kunnen IT- en operationsmanagers de gegevensintegriteit waarborgen.

Cisco IOx Beveiligingspijlers

Toegangscontrole

Toegangscontrole

Implementatie en beheer van applicaties in een Fog Computing-omgeving kan rolgebaseerde gebruikersauthenticatie dicteren, waardoor de netwerkbeheerder en de applicatiebeheerder hun taken afzonderlijk kunnen uitvoeren.

- Applicatiemanager-authenticatie die IOx-applicatiebeheertaken uitvoert via Fog Director of IOx Local Manager (dwz het installeren/upgraden van applicaties, starten/stoppen, valideren en bewaken) kan worden gevalideerd via een Enterprise Radius-server, waardoor login-toegang wordt beperkt om ongeautoriseerde toegang te voorkomen gebruikers.

- Bevoorrechte IOS-netwerkbeheerder kan netwerkprestatiebewerkingen uitvoeren, zoals apparaatprovisioning (dwz de interfaceconfiguratie en probleemoplossing van het IOx-netwerk, start/stop van het gast-besturingssysteem en login-toegang) met de juiste op afstand of ter plaatse, gewoon op basis van hun " rol” in plaats van login of locatie.

Integriteit

Integriteit

Terwijl hardware- en software-integriteit van Cisco Industrial IOT-apparaten werd besproken in [hardening], vereist een Fog Computing-omgeving extra mogelijkheden om de robuustheid van de beveiliging van het IOx-platform te waarborgen, zoals:

- Digitaal ondertekende Guest-OS-software gebundeld met Cisco IOS of computermodule-images, en gebruikmakend van Trust Anchor Module (TAM)-mogelijkheden van de Cisco ACT2-chipset, helpen de integriteit van het besturingssysteem te waarborgen.

- Isolatie van applicaties, ofwel geïmplementeerd als Docker, gebruikmakend van Docker Tool Chain bij het bouwen van een IOx-containerapplicatie, Platform as a Service (PaaS), Linux-container of virtuele machine (alleen CGR 1000 Compute-module), beschermt bronnen en applicaties. li>

- Validatie van applicatiehandtekeningen, verifieert de identiteit van de bron bij het implementeren van applicaties. Het kan gebruikmaken van een Trust-anker op basis van een RSA-privésleutel (PEM-indeling) om het pakket en x509-clientcertificaat (PEM-indeling) te ondertekenen die zijn opgenomen in het pakket van een ondertekende toepassing. Het verplicht stellen van de installatie van ondertekende applicaties wordt beheerd via alle IOx-tools (IOxclient, IOx Local Manager en Fog Director) om ongecontroleerde code te voorkomen.

- Beveiligde gedelegeerde toegang via OAuth API, authenticeert toegang tot de API namens een gebruiker, zonder dat een applicatie toegang heeft tot gebruikersnaam of wachtwoord.

- Pluggable authenticatiemodule (PAM)-mechanisme stelt ontwikkelaars in staat te profiteren van meerdere low-level authenticatieschema's via een high-level Application Programming Interface (API).

Gegevensvertrouwelijkheid en privacy

Gegevensvertrouwelijkheid en privacy

Fog-knooppunten kunnen toepassingen uitvoeren waarvoor gegevens lokaal moeten worden opgeslagen op een embedded flash- of mSATA SSD-schijf op de nieuwe IR829M. Recente IOx-releases hebben beveiligde opslagservices [SSS]-mogelijkheden toegevoegd die certificaten, sleutels en gebruikersgegevens veilig op een apparaat opslaan. Gebruikers en applicaties hebben toegang tot SSS-services die in de host worden uitgevoerd via op REST gebaseerde API's, waarmee een applicatie gegevensversleuteling kan doorvoeren. Bovendien kan applicatie-ontwikkeling profiteren van bekende Linux-services (Cgroup, SMACK, SELinux, Name Space-mogelijkheden...) voor extra bescherming.

Niet alleen gegevensbescherming is een must, maar IOx-besturingscommando's - d.w.z. starten/stoppen, installeren/verwijderen van applicaties - vragen om vertrouwelijkheid, wat wordt bereikt door SSL/TLS. Dit zorgt voor verkeersbescherming tussen Fog-apparaten en beheerservices, inclusief netwerkbestandsoverdracht van alle bestanden die naar de IOx-apparaten worden gepusht. Daarnaast wordt aanbevolen om het dataverkeer te beschermen en/of te isoleren via best practices waarbij gebruik wordt gemaakt van Cisco IOS-netwerkserviceconfiguraties (bijv. IPsec VPN, VRF, VLAN...)

Bedreigingsdetectie en -beperking

Analyse van gedistribueerd netwerkverkeer via IOx-toepassingen is een ander facet van Fog-computing. Partners zoals [Sentryo] maken bijvoorbeeld gebruik van functies zoals poortspiegeling op de IE 4000-serie of IP Traffic Export op de IR800-serie om softwareagenten voor verkeersanalyse aan te bieden, die ontvangen en verzonden verkeersstromen via Cisco IOx-apparaten analyseren.

Operations Managers moeten potentiële afwijkingen in het gedrag van applicaties detecteren en metingen vastleggen voor verdere analyse en capaciteitsplanning. Met de tools of API's van Cisco IOx Local Manager en Fog Director kunnen IOx-applicaties worden geprofileerd om verbruikte computerbronnen bij te houden. Het wordt aangevuld met de automatisering van de levering en het beheer van Cisco IOx-apparaten, zoals aangeboden door de meest recente ontwikkelingen op DNA-C, IoT FND of Kinetic's GMM, waardoor schaalbaarheid mogelijk is met behoud van beveiligingsbeleid op IOx-apparaten.

Laat ons weten met welke beveiligingsuitdagingen uw organisatie wordt geconfronteerd en kom ons vanaf 10 juni bezoeken in Cisco Live Orlando World of Solutions en IOx Devnet Zone th – 14 de , 2018 om alle beveiligingsproblemen te bespreken!

Internet of Things-technologie

- Best practices voor synthetische monitoring

- Azure-beveiliging:praktische tips die u moet kennen

- Mist vs. Cloud voor IoT

- Best practices voor het debuggen van op Zephyr gebaseerde IoT-applicaties

- Best practices in machinefabricage voor samenwerking met behulp van een IIoT-platform

- Best practices voor onderhoudssupervisors

- 12 best practices voor een succesvolle CMMS-implementatie

- 12 beste toepassingen van Quantum Computing | Editie 2021

- Beste toepassingen voor persluchtsystemen

- Best practices voor productiemarketing voor 2019

- Beste metalen voor hogedruktoepassingen