INTREKKEN ARTIKEL:Kunnen tweerichtingsprotocollen voor directe communicatie als veilig worden beschouwd?

Abstract

We beschouwen aanvallen op tweerichtingsprotocollen voor de distributie van kwantumsleutels waarbij een niet-detecteerbare afluisteraar alle berichten kopieert in de berichtmodus. We laten zien dat er onder de aanvallen geen storing is in de berichtmodus en dat de onderlinge informatie tussen de zender en de ontvanger altijd constant is en gelijk is aan één. Hieruit volgt dat recente bewijzen van beveiliging voor tweerichtingsprotocollen niet als volledig kunnen worden beschouwd, omdat ze de beschouwde aanvallen niet dekken.

Achtergrond

Kwantumcryptografie, in het bijzonder Quantum Key Distribution (QKD)-protocollen, biedt ons, in tegenstelling tot de klassieke, waarschijnlijk onbreekbare communicatie op basis van de kwantumfysische eigenschappen van de informatiedragers [8, 23, 25]. Tot nu toe waren de implementaties voornamelijk gebaseerd op het BB84-protocol [2] dat onvoorwaardelijk veilig is, op voorwaarde dat de quantum bit error rate (QBER) laag genoeg is. QBER in BB84-achtige protocollen kan echter hoog zijn, en aangezien we de bitflips van afluisteraars (Eve's) niet kunnen onderscheiden van bitflips veroorzaakt door verliezen en onvolkomenheden, is het verzoek om QBER laag genoeg te hebben voor het verwerken van de bits vaak moeilijk te voldoen, bijv. , 4-state BB84 met meer dan 11% [26] en 6-state BB84 [5] met meer dan 12,6% [26] storing (D ) moeten worden afgebroken (D wordt gedefinieerd als het percentage polarisatie-flips veroorzaakt door Eva, met een maximum van 0,5). Sinds D kan niet worden onderscheiden van de inherente QBER in de lijn, deze niveaus van totale QBER zijn onveilig (wederzijdse informatie tussen de afzender (Alice) en Eva (I AE ) overtreft die tussen Alice en de ontvanger (Bob) (I AB ):Ik AE>Ik AB voor D>0.11,0.126, respectievelijk) en kan daarom niet worden uitgevoerd alleen omdat Eve misschien in de rij staan.

Op zoek naar efficiëntere protocollen werden tweerichtingsprotocollen voorgesteld en geïmplementeerd. In het bijzonder verstrengelde tweerichtingsprotocollen voor fotonen op basis van twee [4] (ook wel een ping-pong genoemd) (pp) protocol) en vier (Ψ ∓ ,Φ ∓ ) [6] Bell stelt aan de ene kant en een enkel foton deterministisch Lucamarini-Mancini (LM05) protocol aan de andere kant [1, 19]. Verschillende varianten, wijzigingen en generalisaties van het laatste protocol worden gegeven in [11, 12, 24, 27]. In [7] en [14] zijn twee varianten geïmplementeerd. Het voormalige pp-protocol werd in 2008 geïmplementeerd door Ostermeyer en Walenta [22], terwijl het protocol met vier Bell-statussen niet kan worden geïmplementeerd met lineaire optische elementen [20, 29]. In de bovengenoemde referenties zijn verschillende veiligheidsschattingen verkregen.

In [17] leveren Lu, Fung, Ma en Cai een veiligheidsbewijs van een LM05-deterministische QKD voor het soort aanval dat wordt voorgesteld in [1, 19]. Desalniettemin beweren ze dat het een bewijs is van de onvoorwaardelijke veiligheid van LM05. In [10] leveren Han, Yin, Li, Chen, Wang, Guo en Han een veiligheidsbewijs voor een aangepast pp-protocol en bewijzen ze de veiligheid ervan tegen collectieve aanvallen in luidruchtige en verliesgevende kanalen.

Alle overwegingen met betrekking tot de beveiliging van tweerichtingsprotocollen gaan ervan uit dat Eve elk signaal twee keer aanvalt, een keer op de weg van Bob naar Alice en later op de terugweg van Alice naar Bob, en dat ze daarmee het signaal in de berichtenmodus. Zoals we hieronder laten zien, zijn er echter andere aanvallen waarbij een niet-detecteerbare Eve de signalen van Bob codeert volgens Alice's codering van een loksignaal dat naar haar is gestuurd en later door Eve wordt gelezen.

In dit artikel laten we zien dat in de tweerichtings-deterministische QKD-protocollen onder een bepaalde onderschepping en opnieuw verzonden aanval, een niet-detecteerbare Eve alle berichten in de berichtmodus (MM) kan verkrijgen en dat de wederzijdse informatie tussen Alice en Bob constant en gelijk is tot een. Dat betekent dat de beveiliging van de protocollen niet kan worden vastgesteld via standaardprocedures voor het evalueren van de geheime fractie van sleutellengtes.

Methoden

We analyseren de aanvallen op twee verschillende bidirectionele QKD-protocollen:verstrengelde fotonen en enkele fotonen. In het bijzonder gaan we dieper in op de procedure die Eve in staat stelt om alle berichten in de berichtenmodus af te lezen terwijl ze ondetecteerbaar blijft. Vervolgens voeren we een veiligheidsanalyse uit om de wederzijdse informatie tussen Alice en Eve en tussen Alice en Bob te berekenen in functie van de storing die Eve zou kunnen veroorzaken tijdens het afluisteren. Uiteindelijk passen we de verkregen resultaten toe op de procedure die tot doel heeft een onvoorwaardelijke beveiliging van tweerichtingsprotocollen aan te tonen.

Resultaten en discussie

Verstrengelde tweerichtingsprotocollen voor foton

We beschouwen een verstrengeld-foton-tweerichtingsprotocol op basis van twee Bell-toestanden (pp-protocol) [4]. Bob bereidt verstrengelde fotonen voor in een van de Bell-toestanden en stuurt een van de fotonen naar Alice en bewaart de andere in een kwantumgeheugen. Alice retourneert het foton zoals het is of handelt ernaar om beide fotonen in een andere Bell-toestand te brengen. The Bell stelt dat ze op deze manier haar berichten naar Bob stuurt. Bob combineert het foton dat hij van Alice ontvangt met het foton dat hij heeft bewaard, en bij een bundelsplitser (BS) decodeert hij de berichten van Alice. Er wordt gezegd dat dergelijke berichten worden verzonden in een berichtmodus (MM). Er is ook een controlemodus (CM) waarin Alice het foton van Bob meet. Ze kondigt het schakelen tussen de modi via een openbaar kanaal aan, evenals de resultaten van haar metingen in CM.

We definiëren de Bell-basis als een basis bestaande uit twee Bell-toestanden

$$\begin{array}{@{}rcl@{}} |\Psi^{\mp}\rangle=\frac{1}{\sqrt{2}}(|H\rangle_{1}|V \ rangle_{2}\mp|V\rangle_{1}|H\rangle_{2}), \end{array} $$ (1)waar |H 〉 ik (|V 〉 ik ), ik =1,2, vertegenwoordigen horizontale (verticale) gepolariseerde fotontoestanden.

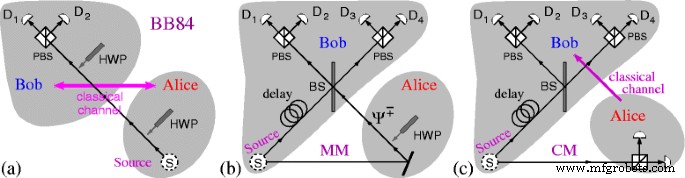

Fotonparen in de staat |Ψ − 〉 worden gegenereerd door een naar beneden geconverteerde verstrengelde fotonbron. Verzenden |Ψ − 〉 staat Alice net haar foton terug naar Bob. Verzenden |Ψ + 〉, ze plaatst een halve golfplaat (HWP(0°)) in het pad van haar foton, zoals weergegeven in figuur 1b. De HWP verandert het teken van de verticale polarisatie.

Schema's van BB84 en ping-pong (pp) protocollen. een BB84:klassieke en kwantumkanalen worden samengevoegd. b MM van het pp-protocol-kwantumkanaal. c CM van het pp-protocol—klassiek kanaal

Bij Bob's BS, de fotonen in staat |Ψ − 〉 zal splitsen en die in staat |Ψ + 〉 zullen samenkomen.

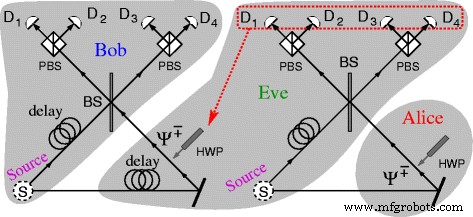

Eve voert haar aanval, ontworpen door Nguyen [21], als volgt uit:Ze plaatst eerst het foton van Bob in een kwantumgeheugen en gebruikt een kopie van het apparaat van Bob om Alice een foton te sturen van een naar beneden geconverteerd paar in staat |Ψ − 〉 zoals weergegeven in Fig. 2. Wanneer Eve het foton van Alice ontvangt, combineert ze het met het andere foton van het paar en bepaalt ze de Bell-toestand op dezelfde manier als Bob zou doen. Ze gebruikt dit resultaat om dezelfde Bell-toestand voor Bob te genereren door de juiste HWP's in het pad van Bobs foton te plaatsen.

De aanval van Nguyen [21] op het pp-protocol. Eve kan elk van de Bell-state-berichten deterministisch kopiëren in de berichtmodus van het pp-protocol

Eve kan dus elk afzonderlijk bericht in MM kopiëren en daarom is het verzenden van berichten in MM gelijk aan het verzenden van platte tekst die "beveiligd" is door CM. We komen hier later op terug.

Hier benadrukken we dat fotonen vier keer de afstand afleggen die ze in BB84 afleggen. Dus, als de kans dat een foton wordt gedetecteerd over alleen Bob-Alice afstand p . is , is de kans om te worden gedetecteerd over de afstand Bob-Alice-Bob p 4 die met de exponentieel toenemende verliezen over afstand ook exponentieel de kans op het detecteren van de storing die Eve in CM introduceert, vermindert.

Single Photon Two-Way Protocollen

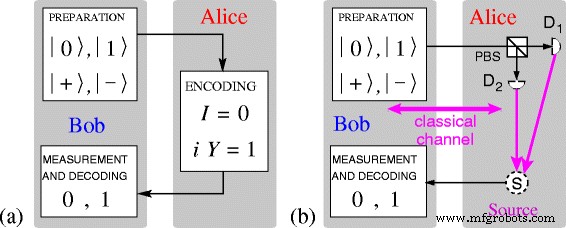

We beginnen met een korte presentatie van het LM05-protocol [18, 19]. Zoals getoond in Fig. 3, bereidt Bob een qubit voor in een van de vier toestanden |0〉, |1〉 (de Pauli Z eigentoestanden), |+〉, of |−〉 (Pauli X eigenstates) en stuurt het naar zijn tegenhanger Alice. In de MM wijzigt ze de qubit-status door I . toe te passen , die de qubit ongewijzigd laat en de logische 0 . codeert , of door i . toe te passen J =Z X , die de qubit-status omdraait en de logische 1 . codeert . (ik J |0〉=−|1〉,i J |1〉=|0〉,i J |+〉=|−〉,i J |−〉=−|+〉.) Alice stuurt nu de qubit terug naar Bob, die het meet in dezelfde basis als waarin hij het heeft voorbereid en deterministisch de operaties van Alice afleidt, d.w.z. haar berichten, zonder basisafstemmingsprocedure.

LM05-protocol. een Berichtmodus (MM) volgens [19, Fig. 1]. b Bedieningsmodus

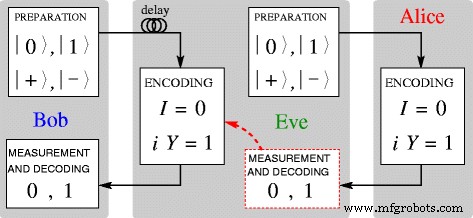

De aanval op het LM05-protocol die we beschouwen, wordt voorgesteld door Lucamarini in [18, p. 61, afb. 5.5]. Het wordt getoond in Fig. 4. Eve vertraagt het foton van Bob (qubit) in een vezelspoel (een kwantumgeheugen) en stuurt haar eigen lokfoton in een van de vier toestanden |0〉, |1〉, |+〉 of | −〉 naar Alice, in plaats daarvan. Alice codeert haar bericht via I of ik J en stuurt het foton terug. Eve meet het in dezelfde basis als waarin ze het heeft voorbereid, leest het bericht voor en codeert Bobs vertraagde foton via I , als ze 0 . las , of via i J , als ze 1 . heeft gelezen , en stuurt het terug naar Bob.

Lucamarini's aanval op het LM05-protocol. Schema's zijn gemaakt volgens [18, p. 61, afb. 5.5]

Eve leert nooit de toestanden waarin Bob zijn fotonen heeft gestuurd, maar dat is niet relevant in de MM, omdat alleen polarisatie-flipping of niet-flipping-coderingsberichten. Alice hoeft ook de toestanden van Bob niet te kennen [19]. Dit betekent dat Eve alleen kon worden onthuld in CM waarin Alice een projectieve meting van de qubit uitvoert langs een willekeurig gekozen basis tussen Z en X , bereidt een nieuwe qubit voor in dezelfde staat als de uitkomst van de meting, stuurt deze terug naar Bob en onthult dit via een klassiek openbaar kanaal [19], zoals weergegeven in Fig. 4.

Hier moet worden benadrukt dat fotonen in LM05 tweemaal de afstand afleggen die ze in BB84 afleggen. Dus, als de kans dat een foton wordt gedetecteerd over alleen Bob-Alice afstand p . is , is de kans om te worden gedetecteerd over de afstand Bob-Alice-Bob p 2 en Eve zou zich exponentieel beter kunnen verbergen in CM dan in BB84.

Beveiliging van tweerichtingsprotocollen

In een BB84-protocol met meer 11% storing, is de wederzijdse informatie tussen Alice en Eve I AE is hoger dan de wederzijdse informatie tussen Alice en Bob I AB en men moet het afbreken.

Voor onze aanvallen is er geen storing (D ) die Eve induceert in MM en de wederzijdse informatie tussen Alice en Bob is gelijk aan eenheid.

$$\begin{array}{@{}rcl@{}} I_{\text{AB}}=1. \end{array} $$ (2)Daarom, in tegenstelling tot BB84, I AB en ik AE zijn geen functies van D en dat weerhoudt ons ervan de beveiliging aan te tonen met de standaardaanpak.

Ook is er in een realistische implementatie geen significante D ook in MM. Wanneer Bob bijvoorbeeld een foton in |H . stuurt 〉 staat en Alice verandert het niet, dan zal Bob |H . detecteren 〉 met een kans dichtbij 1, met of zonder Eva, en onafhankelijk van de afstand. De enige QBER die afhangt van de vezellengte is degene die voortkomt uit de donkere tellingen van detectoren [28]. Bij een recente implementatie van een eenrichtings-QKD was de totale QBER minder dan 2% over een afstand van 250 km [13]. We kunnen de donkere tellingen, en dus ongecontroleerde polarisatieflips, vrijwel volledig elimineren door gebruik te maken van supergeleidende transitierandsensor (TES) fotondetectoren. De hoogste efficiëntie van dergelijke detectoren is momenteel meer dan 98% [9, 15, 16], en hun kans op donkere tellingen is praktisch nul.

Voor BB84 en vrijwel alle eenrichtingsprotocollen voor één foton die recentelijk zijn geïmplementeerd of overwogen voor implementatie, wordt de beveiliging van de protocollen geëvalueerd via de kritische QBER door de geheime fractie te berekenen [26]

$$\begin{array}{@{}rcl@{}} r={\lim}_{N\to\infty}\frac{l}{n}=I_{\text{AB}} - I_{ \text{AE}} \end{array} $$ (3)waar l is de lengte van de lijst die de laatste sleutel vormt en n is de lengte van de lijst die de onbewerkte sleutel maakt, I AB =1+D log2D +(1−D ) log2(1−D ) en ik AE =−D log2D −(1−D ) log2(1−D ) en hun snijpunt levert D . op =0,11. Evenzo, r =1+2D log2D +2(1−D ) log2(1−D ) daalt naar 0 wanneer D bereikt 0,11.

We hebben zo'n optie niet voor onze aanvallen op tweerichtingsprotocollen, omdat dit volgt uit Eqs. (2) en (3) dat r is nooit negatief. Eigenlijk benadert het alleen 0 als Eve de hele tijd in de rij staat.

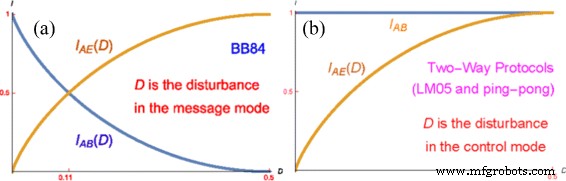

Sinds D is op geen enkele manier gerelateerd aan de MM-modus, het is aan Alice en Bob om te beslissen waarna D ze zouden hun uitzending afbreken. Echter, welke 0≤D ≤0.5 ze kiezen, ik AB −Ik AE zijn altijd niet-negatief en hebben geen kritieke D zoals in BB84 waar de curven I AB (D ) en ik AE (D ) snijden voor D =0,11 in MM zoals weergegeven in Fig. 5a. Voor tweerichtingsdeterministische protocollen is het niveau van D , die is gedefinieerd in CM (en niet in MM), heeft geen effect op I AB , d.w.z. er is geen verschil of D =0 of D =0,5, zoals getoond in figuur 5b; 0≤D <0,5 zou alleen betekenen dat Eve niet de hele tijd in de rij staat, maar Bob krijgt altijd volledige informatie van Alice:wanneer Eva niet in de rij staat, omdat ze niet in de rij staat, en wanneer Eva in de rij staat, omdat ze geeft trouw alle berichten van Alice door aan Bob.

Wederzijdse informatieplots voor BB84 versus tweerichtingsdeterministische protocollen. een Eenrichtingsprobabilistisch protocol BB84. b Tweerichtings deterministische protocollen met ofwel verstrengelde Bell-toestanden of met LM05-achtige enkele foton-toestanden. Het wezenlijke verschil tussen hen is dat in a Eve veroorzaakt polarisatiewisselingen in de berichtmodus, terwijl ze zich in b . bevindt Eve veroorzaakt idealiter geen flip in de berichtmodus

We kunnen aannemen dat Eve slechts een deel van de berichten grijpt om QBER in CM op een laag niveau te houden (en heb I AE ≤1) wat acceptabel zou zijn voor Alice en Bob. Met dat in gedachten kunnen we proberen de veiligheidsevaluatie voor onze aanval uit te voeren en na te gaan of de bewijzen van onvoorwaardelijke veiligheid die zijn uitgevoerd voor andere soorten aanvallen op LM05 in [1, 17] ook hierop van toepassing kunnen zijn.

In het bovengenoemde veiligheidsbewijs [17], waarvan wordt beweerd dat het onvoorwaardelijk . is , de auteurs eerst, in Sec. III.A, beweer dat Eve de qubits in zowel de Bob-Alice- als de Alice-Bob-kanalen moet aanvallen om de belangrijkste bits van Alice te krijgen, en in Sec. III.B, Vgl. (1,3), nemen ze aan dat Eve de qubit van Bob afleest en een storing veroorzaakt in de berichtmodus in zowel het Bob-Alice- als het Alice-Bob-kanaal (foutpercentage e; laatste alinea van sec. III.B en eerste alinea van Sec. III.F).

Bij de overwogen aanvallen meet Eve echter niet De qubits van Bob. Ze slaat ze gewoon op in een kwantumgeheugen. Ze stuurt haar eigen qubits naar Alice en leest af of ze ze heeft gewijzigd (Y ) of niet (Ik ). Dan past ze Y . toe of ik om Bob's qubits op te slaan en naar hem terug te sturen. Bijgevolg veroorzaakt ze ook geen storing in het Alice-Bob-kanaal. Ook maakt ze geen gebruik van ancilla's zoals in [17]. Daarom is de analyse om de sleutelbits uit te voeren in [17] niet van toepassing op onze aanval.

Aangezien het in [17] gepresenteerde bewijs van veiligheid dus alleen van toepassing is op de aanval die erin wordt beschouwd en niet op de aanval van de bovengenoemde Lucamarini, is het niet universeel, d.w.z. het kan niet als onvoorwaardelijk worden beschouwd. .

Laten we nu bekijken of een bekende standaardprocedure kan worden gebruikt om de beveiliging van het LM05-protocol vast te stellen. In het protocol hebben we geen zifting of foutenpercentage in de berichtmodus. De standaardfoutafstemming kan dus ook niet worden toegepast.

De enige procedure die we nog hebben om de beveiliging vast te stellen, is de privacyversterking. Als Eve maar een fractie van de gegevens heeft, verliest ze het spoor van haar stukjes en die van Alice en Bob krimpen. Eve kan mogelijk gegevens herstellen door de bits die ze mist te raden en alle bits opnieuw in de hash-functie in te voeren. Als dit niet lukt, wordt haar informatie gedeeltelijk weggevaagd. Alice en Bob stuiten echter op een cruciaal probleem bij het ontwerpen van hun beveiligingsprocedure (bijv. hashfunctie) die zou garanderen dat Eve geen informatie over de uiteindelijke sleutel zou hebben. Ze hebben geen kritische hoeveelheid Eve's bits zoals in BB84 (11%) die expliciet zijn opgenomen in de vergelijkingen van de privacyversterkingsprocedure [3].

Kortom, de privacy die moet worden versterkt is niet goed gedefinieerd. Het ontwerpen van een protocol voor zo'n "blinde" privacyversterking is een complexe onderneming [3], en het is de vraag of het verzenden van - in feite - platte tekst via MM beveiligd door occasionele verificatie van fotontoestanden in CM ons enig voordeel biedt ten opzichte van of een betere beveiliging dan het BB84-protocol.

In tabel 1 geven we een overzicht van de eigenschappen van een BB84-achtig protocol bij een willekeurige aanval versus tweerichtingsprotocollen bij de bovenstaande aanvallen, wat erop lijkt te wijzen dat het moeilijk zou zijn om de bovengenoemde vraag positief te beantwoorden.

Conclusies

Samenvattend beschouwden we deterministische aanvallen op twee soorten bidirectionele QKD-protocollen (pp met verstrengelde fotonen en LM05 met enkele fotonen) waarin een niet-detecteerbare Eve alle berichten in de berichtmodus (MM) kan decoderen en toonden aan dat de wederzijdse informatie tussen Alice en Bob is geen functie van verstoring, maar is gelijk aan eenheid, ongeacht of Eva in de rij staat of niet. Eve veroorzaakt een storing (D ) alleen in de besturingsmodus (CM) en daarom zijn de standaardbenadering en protocollen voor het schatten en berekenen van de beveiliging niet beschikbaar omdat ze allemaal uitgaan van de aanwezigheid van D in MM. Als gevolg hiervan is een kritische D kan niet worden vastgesteld, de standaard foutcorrectieprocedure kan niet worden toegepast voor het verwijderen van de informatie van Eve, de efficiëntie van de privacyversterking wordt beperkt en de onvoorwaardelijke beveiliging kan niet als bewezen worden beschouwd. In zekere zin is het verzenden van de sleutel door Alice gelijk aan het verzenden van een niet-versleutelde platte tekst "beveiligd" door een onbetrouwbare indicator van Eve's aanwezigheid en dergelijke protocollen kunnen niet worden overwogen voor implementatie, tenminste niet voordat men bewijst of weerlegt dat een nieuw soort beveiligingsprocedures voor dergelijke deterministische aanvallen kunnen worden ontworpen.

We benadrukken dat om te beslissen of een protocol onvoorwaardelijk veilig is of niet, het niet relevant is of Eve aanvallen kan uitvoeren die efficiënter zijn dan de hierboven overwogen aanvallen, voor een gekozen D in CM . Een bewijs van onvoorwaardelijke veiligheid zou ze allemaal moeten dekken.

Wijzigingsgeschiedenis

Nanomaterialen

- Gegevensstroom

- Netwerkprotocollen

- Aluminium drankblik

- Board-to-Board-communicatie

- Populaire mechanica:nieuwe 3D-printer van Markforged kan printen met koolstofvezel

- Hoe communicatiebedrijven geld kunnen verdienen met IoT buiten connectiviteit

- Kunstmatig neuraal netwerk kan draadloze communicatie verbeteren

- 9 manieren waarop automatisering de communicatie met patiënten kan verbeteren

- Hoe barcodes en barcodescanners werken | Nuttig artikel voor studenten elektronica en communicatie nl

- Een inleiding tot directe pomp

- Drie mythen over CAN