Beveilig de off-site productieprogrammering van uw embedded producten

Is het mogelijk om te succesvol te zijn? Welnu, als u een embedded systeem maakt dat in kleine hoeveelheden wordt verkocht, kunt u het hele proces in eigen huis regelen. Als uw product echter razend populair blijkt te zijn en daarom een grote productie vereist, zult u waarschijnlijk met een contractfabrikant (CM) gaan werken, en een van de taken die door de CM wordt uitgevoerd, is het programmeren van uw firmware in de software van uw product. microcontroller(s).

Als je een CM gebruikt, is een van de dingen waar je jezelf tegen moet beschermen, diefstal van je IP en overproductie van je systeem. Naar schatting is ongeveer 10% van de elektronische producten over de hele wereld namaak, en overproductie door CM's is verantwoordelijk voor een aanzienlijk deel van deze namaakproducten.

Verschillende mensen denken op verschillende manieren over IP (intellectueel eigendom). Met betrekking tot een embedded systeem is het hardware-ontwerp een vorm van IP en de firmware een andere. In sommige gevallen kan het relatief eenvoudig zijn om de hardware te klonen, maar de hardware is nutteloos zonder de firmware. Als een CM onbeperkte toegang krijgt tot zowel hardware als firmware, hebben de initiatiefnemers van het systeem tot nu toe weinig andere middelen dan te vertrouwen op de ethiek en reputatie van de CM...

Op de recente Embedded World Conference, die eerder deze maand werd gehouden in Neurenberg, Duitsland, kondigde SEGGER een nieuw productieprogrammeersysteem aan, Flasher SECURE genaamd, dat de problemen van IP-diefstal en overproductie aanpakt.

(Bron:SEGGER)

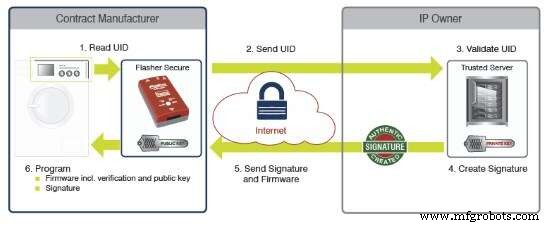

Er zijn verschillende gebruiksmodellen mogelijk. Het bovenstaande diagram geeft een veelvoorkomend scenario weer. Dit is gebaseerd op het feit dat elke microcontroller een unieke identificatie (UID) bevat. De eigenaar van het firmware-IP - meestal de ontwerper van het embedded systeem - voorziet de CM van het Flasher SECURE-platform. Ondertussen staat de firmware zelf op een vertrouwde server die onder controle blijft van de IP-eigenaar.

Wanneer het tijd is om het systeem te programmeren, leest Flasher SECURE de UID van het te programmeren apparaat en verzendt deze naar de vertrouwde server, die de UID valideert en een cryptografische handtekening genereert. De firmware en de handtekening worden vervolgens teruggestuurd naar Flasher SECURE, die ze in de microcontroller programmeert.

Wanneer het product wordt opgestart, is het eerste wat de firmware doet het lezen van de UID op de microcontroller en controleren of dit overeenkomt met de handtekening die het heeft gekregen voordat het iets anders doet. Het komt erop neer dat deze concretisering van de firmware alleen op deze specifieke microcontroller zal draaien.

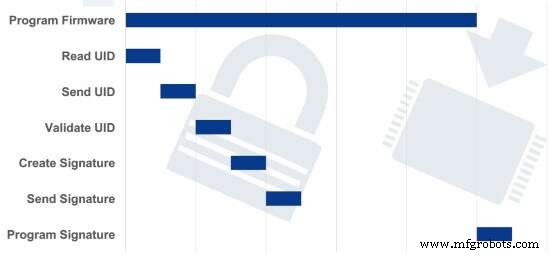

Maar 'tijd is geld', zoals ze zeggen. Als dit proces de productie vertraagt, zullen ook de kosten stijgen. Nou, vrees niet, want daar hebben de mensen van SEGGER rekening mee gehouden. In feite wordt de firmware slechts één keer gedownload van de vertrouwde server als onderdeel van het programmeren van het allereerste apparaat, waarna het wordt opgeslagen in Flasher SECURE.

(Bron:SEGGER)

Als het op volgende eenheden aankomt, leest Flasher SECURE tegelijkertijd de firmware, de UID van de microcontroller en stuurt deze UID naar de vertrouwde server. De vertrouwde server valideert de UID en maakt en retourneert de bijbehorende handtekening voordat de programmering is voltooid. Nadat de firmware in het apparaat is geladen, hoeft u alleen nog de handtekening te laden, wat een oneindig kleine hoeveelheid tijd in beslag neemt.

Wat gebeurt er als de firmware vaststelt dat deze op een vervalst systeem draait? Welnu, dit is aan de makers ervan. Een optie is om gewoon te weigeren om iets te doen. Een andere mogelijkheid zou zijn dat de firmware een bericht weergeeft dat de eindgebruikers informeert dat ze met een illegaal product werken. Afhankelijk van het systeem (u zou dit niet willen doen in een veiligheidskritisch product), of het mogelijk zou zijn voor de firmware om te doen alsof om zijn werk te doen terwijl hij feitelijk verkeerde resultaten produceert of onzinnige acties uitvoert, waardoor de nieuwe eigenaren ontevreden worden die hun gevoelens van ontevredenheid met geweld zouden uiten aan de kleine boeven die het systeem in de eerste plaats hadden opgelicht.

Een andere optie waar ik een hekel aan heb, is dat de firmware doet alsof om zijn werk te doen terwijl hij actief probeert toegang te krijgen tot internet en zoveel mogelijk informatie uit te zenden om de eigenaren van het IP-adres te helpen het op te sporen.

Als je echt gemeen wilde zijn, zou je de firmware zijn best kunnen laten doen om schade aan te richten aan alles waarmee het in contact kwam, maar misschien moeten we proberen te voorkomen dat we afzakken naar het niveau van de slechteriken. Wat denk je? Als iemand een van uw ontwerpen heeft gestolen, zou dan een simpele "Waarschuwing:dit is een namaaksysteem," bericht volstaat, of zou je willen "Cry ravage and let slip the dog bytes of war?" (met excuses aan The Bard)?

Ingebed

- De productie van gendergevoelige en geïndividualiseerde producten met de zekering 1

- Beveilig uw plaats in de opkomende data-economie

- De noodzaak om uw bedrijf opnieuw uit te vinden tot een Smart Factory

- Maximaliseer de waarde van uw productie met OEE

- Uw ultieme gids voor de beste industriële landbouwproducten

- Hoe het aantal fouten te verminderen en het productiekwaliteitssysteem te verbeteren?

- Cloud computing-systeem – de voordelen voor de maakindustrie

- De hele wereld is een productiestadium

- Wat over uw luchtsysteem maakt u het meest bang?

- De levenscycluskosten van uw compressorsysteem berekenen

- De belangrijkste voordelen van het bewaken van uw compressorsysteem