Vertrouwde uitvoeringsomgevingen:zorgen voor bescherming van gegevens die in gebruik zijn

Nu organisaties steeds vaker multi-cloud, hybride cloud en edge computing gebruiken, volgen, bewaren en analyseren hun applicaties gevoelige gebruikersgegevens in een breed scala van omgevingen. Om de naleving en de privacy van personen die applicaties gebruiken te garanderen, moeten de gegevens gedurende hun hele levenscyclus worden beschermd.

We versleutelen bestandssystemen en opslagstations en gebruiken SSH-protocollen om gegevens in rust en gegevens tijdens transport veilig te houden, zelfs als ze worden gestolen, waardoor ze onbruikbaar worden zonder cryptografische sleutels. Gegevens die in gebruik zijn, zijn echter meestal niet-versleuteld en kwetsbaar voor aanvallen en exploits.

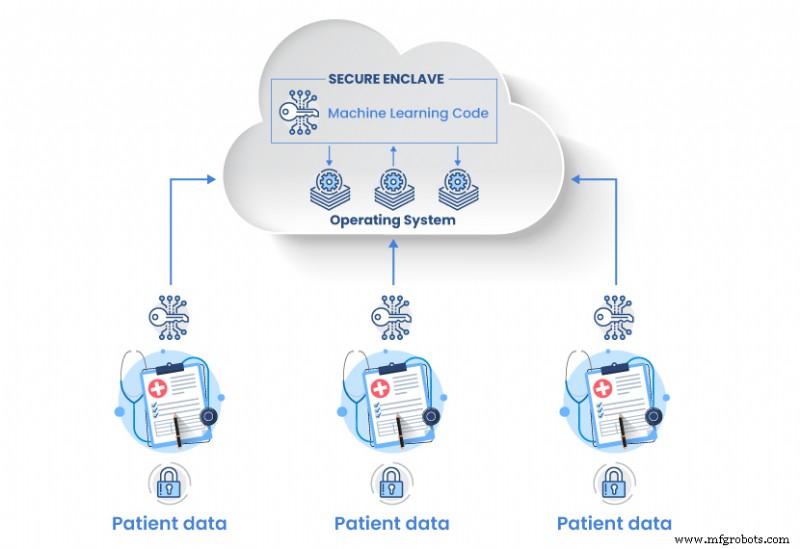

Om applicaties en gegevens tijdens runtime te beschermen, wenden ontwikkelaars zich steeds meer tot Trusted Execution Environments , vaak aangeduid als "veilige enclaves".

Wat zijn vertrouwde uitvoeringsomgevingen?

Trusted Execution Environments (TEE's) zijn CPU-gecodeerde geïsoleerde privé-enclaves in het geheugen, gebruikt voor het beschermen van gegevens die in gebruik zijn op hardwareniveau.

Hoewel de gevoelige gegevens zich in een enclave bevinden, kunnen onbevoegde entiteiten kan het niet verwijderen, wijzigen of er meer gegevens aan toevoegen. De inhoud van een enclave blijft onzichtbaar en ontoegankelijk voor externe partijen, beschermd tegen bedreigingen van buitenaf en van binnenuit.

Als gevolg hiervan zorgt een TEE voor het volgende:

- Gegevensintegriteit

- Code-integriteit

- Geheimhouding van gegevens

Afhankelijk van de leverancier en de onderliggende technologie kunnen TEE's extra functies inschakelen, zoals:

- Code vertrouwelijkheid – Bescherming van algoritmen die als intellectueel eigendom worden beschouwd.

- Geverifieerde lancering – Autorisatie of authenticatie afdwingen alleen voor het starten van geverifieerde processen.

- Programmeerbaarheid – Toegang tot TEE-programmeercode van de fabrikant of een andere veilige bron.

- Attest – Meting van de oorsprong en de huidige staat van een enclave voor fraudebestendigheid.

- Herstelbaarheid – Ga terug naar een eerdere beveiligde status voor het geval een TEE wordt gecompromitteerd.

Deze functies geven ontwikkelaars volledige controle over de applicatiebeveiliging en beschermen gevoelige gegevens en code, zelfs wanneer het besturingssysteem, het BIOS en de applicatie zelf in gevaar zijn.

Hoe werkt een veilige enclave?

Laten we eens kijken naar Intel® Software Guard Extensions (SGX) om te begrijpen hoe TEE's werken.

Met Intel® SGX worden de applicatiegegevens opgesplitst in vertrouwde en niet-vertrouwde delen. De vertrouwde delen van de code worden gebruikt om de applicatie binnen een beschermde enclave uit te voeren. De CPU weigert alle andere toegang tot de enclave, ongeacht de privileges van de entiteiten die erom vragen. Eenmaal verwerkt, worden de vertrouwde gegevens in de TEE bewaard en wordt de informatie die aan de applicatie buiten de enclave wordt verstrekt opnieuw versleuteld.

Enclaves worden gemaakt en geleverd door middel van hardware-opdrachten waarmee geheugenpagina's kunnen worden gemaakt en toegevoegd, evenals enclave-initialisatie, -verwijdering of -meting.

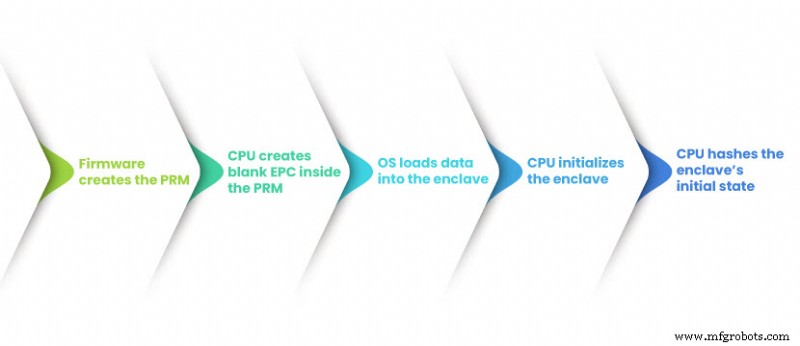

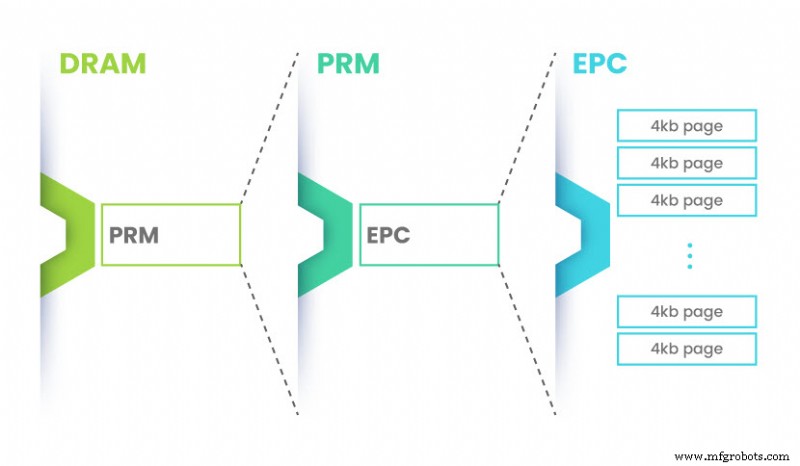

De firmware van het platform gebruikt de configuratie-instellingen om het gebied voor de TEE in te stellen. Zodra de extensies zijn ingeschakeld, reserveert de CPU een gedeelte van DRAM als Processor Reserved Memory (PRM). De PRM-grootte kan worden opgegeven via de firmwaretools.

Vervolgens wijst de CPU de PRM toe en configureert deze door een paar modelspecifieke registers (MSR's) in te stellen. Vervolgens worden Enclave Page Caches (EPC) gemaakt in de PRM, die metadata bevatten met basisadressen, enclavegrootte en gegevensbeveiligingsinformatie.

Ten slotte maakt de CPU een cryptografische hash van de beginstatus van de enclave en registreert andere statussen die volgen. Deze hash wordt later gebruikt voor attestatie door middel van cryptografische sleutels en hardware root of trust.

Eenmaal geïnitialiseerd, kan de enclave gebruikerstoepassingen hosten.

Hoe veilig zijn vertrouwde uitvoeringsomgevingen?

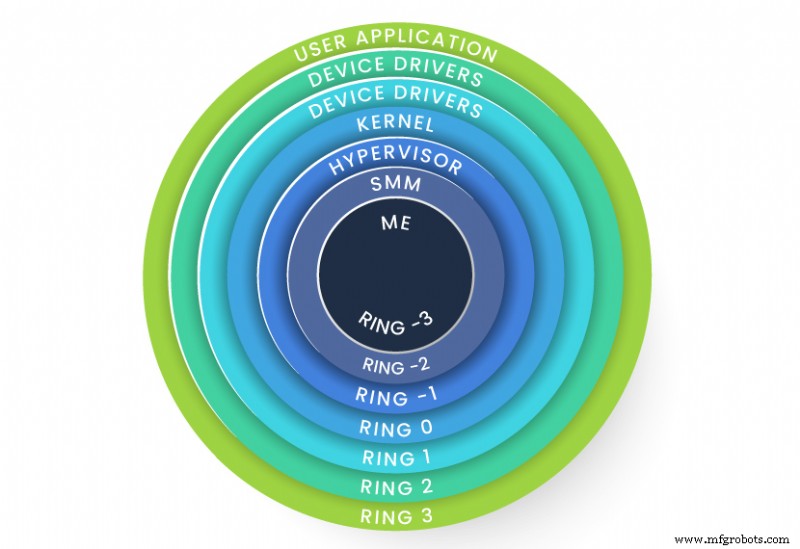

Om het beste uit te leggen hoe veilig een TEE is, moeten we eerst de ringen van CPU privilege . aanpakken .

Versleutelingssleutels werden traditioneel opgeslagen binnen de applicaties, op ring 3-niveau. Dit model brengt de geheimen die binnen de applicatie worden beschermd in gevaar zodra deze is gecompromitteerd.

Met moderne architecturen gaan privileges verder dan de kernel en de hypervisor, en strekken ze zich uit tot System Management Mode (SMM) en Management Engine (ME). Hierdoor kan de CPU het geheugen dat een TEE gebruikt beveiligen, waardoor het aanvalsoppervlak wordt verkleind tot de laagste hardwarelagen en de toegang wordt ontzegd tot alles behalve de hoogste niveaus van privileges.

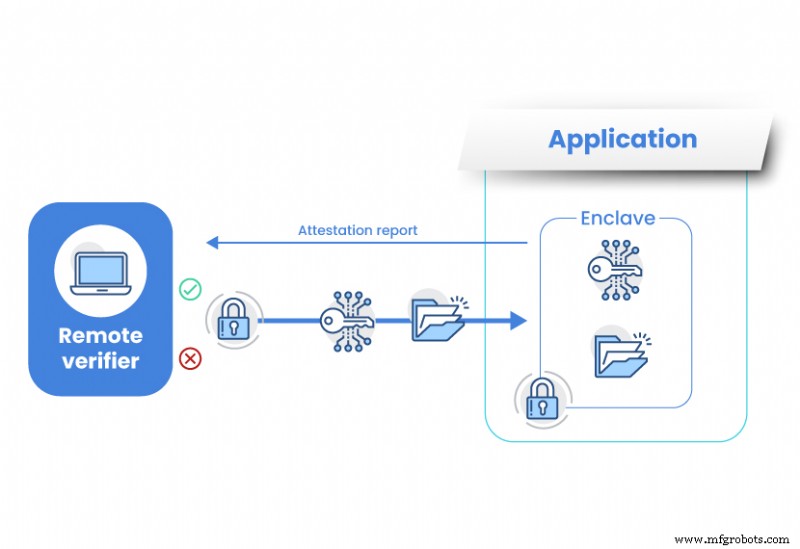

Een andere sleutel tot de functionaliteit en veiligheid van een TEE is attest . Door middel van attestatie worden het hele platform en de enclave gemeten en gevalideerd voordat er gegevens worden gedeeld.

Een enclave kan bijvoorbeeld bij zichzelf of een andere enclave op hetzelfde platform een lokale melding opvragen en de melding gebruiken voor datacontrole en -verificatie. Evenzo kan een verificateur op afstand om het attestrapport vragen voordat gevoelige gegevens van de enclave worden opgevraagd. Zodra het vertrouwen is gevestigd, kunnen ze sessiesleutels en gegevens delen via een beveiligd kanaal dat onzichtbaar is voor externe partijen.

Omdat niet-versleutelde geheimen de TEE nooit verlaten, beschermen beveiligde enclaves gegevens tegen:

- Andere applicaties op de host

- Het host-besturingssysteem of de hypervisor

- Systeembeheerders

- Serviceproviders

Zelfs de eigenaar van de infrastructuur en andere entiteiten met fysieke toegang tot de hardware kunnen de gegevens niet bereiken.

Beveiligde enclaves in Confidential Computing

Om veilige en gestandaardiseerde verwerking van privé-workloads in verschillende cloudomgevingen mogelijk te maken, heeft de Linux Foundation in 2019 een community opgericht, het Confidential Computing Consortium (CCC) genaamd. Sinds de oprichting hebben CCC-leden gewerkt aan het versnellen van de acceptatie van cloudcomputing en het mogelijk maken van open samenwerking.

Dankzij de hoge mate van gegevensbescherming die ze bieden, vormen op hardware gebaseerde veilige enclaves de kern van dit initiatief.

Door vertrouwelijk computergebruik dat wordt ondersteund door TEE's, kunnen organisaties alles, van een enkele cryptografische sleutel tot volledige workloads, beschermen terwijl hun applicaties worden gebruikt.

Waarom zou u Confidential Computing toepassen?

Tegenwoordig gaan geheimen veel verder dan wachtwoorden en omvatten ze zeer vertrouwelijke en onvervangbare informatie zoals medische dossiers of biometrische gegevens.

Confidential computing biedt bedrijven een concurrentievoordeel door deze gegevens te beschermen en financieel verlies of reputatieschade te voorkomen. Er zijn echter andere toepassingen voor deze evoluerende technologie.

Multi-party berekening

Confidential computing stelt organisaties in staat gegevens uit meerdere bronnen te verwerken zonder de onderliggende code, intellectueel eigendom of persoonlijke klantinformatie bloot te stellen aan de partijen waarmee ze samenwerken. Concurrentie of niet, overheidsorganisaties, gezondheidszorg of onderzoeksinstituten kunnen deze functie gebruiken om samen te werken en inzichten te delen met het oog op federatief leren.

Financiën en verzekeringen

Door gebruik te maken van vertrouwelijke gegevensverwerking voorkomen financiële instellingen frauduleuze activiteiten zoals het witwassen van geld. Een bank kan een verdachte rekening delen met een andere bank binnen of buiten haar netwerk om deze te controleren en de kans op valse positieven te minimaliseren.

Verzekeraars kunnen een vergelijkbare aanpak gebruiken om fraude te voorkomen. Ze kunnen een verdachte claim met elkaar delen voor patroonherkenning. Met de gevoelige gegevens die zijn opgeslagen in een enclave en gegevensrecords die tussen verschillende bronnen worden gedeeld, kunnen resultaten worden verkregen zonder dat daarbij vertrouwelijke informatie wordt onthuld.

Conclusie

Enterprise-tools voor het verbeteren van de beveiliging worden voortdurend ontwikkeld naarmate vertrouwelijk computergebruik evolueert. Dit stimuleert de acceptatie, groei en beveiliging van cloud computing, waardoor het volledige potentieel wordt ontgrendeld.

Door een ongekende bescherming van gevoelige gegevens en code tijdens de uitvoering te bieden, stellen Trusted Execution Environments organisaties in staat om hun beveiligingspositie te versterken en vandaag nog gebruik te maken van toekomstbestendige technologie.

Cloud computing

- Gebruik van big data en cloud computing in het bedrijfsleven

- Een inleiding tot edge computing en voorbeelden van use-cases

- Kontron:40 Gigabit Ethernet-switch voor gebruik in ruwe omgevingen

- Zorgen voor cyberbeveiliging en privacy in IoT-adoptie

- Zorgen voor bescherming van wagenparkchauffeurs in het tijdperk van COVID-19

- De rol van bescherming bij het waarborgen van de duurzaamheid van de machine

- Universiteiten gebruiken realtime analyse om studenten veilig te houden

- CI-gebruiksscenario's in de hele ondernemingsorganisatie

- 5 redenen waarom alle productiebedrijven big data moeten gebruiken

- Britse fabrikanten kunnen intelligente automatisering gebruiken om de productiviteit te verhogen

- Gids Algemene Verordening Gegevensbescherming (AVG)