Een voorbeeld van het beveiligen van AI in de cabine met TEE op een beveiligde FPGA SoC

Dit artikel bespreekt vertrouwde uitvoeringsomgevingen — die al worden gebruikt in een verscheidenheid aan aangesloten apparaten — door te laten zien hoe het gebruik van TEE en een FPGA SoC kan werken in voertuigin- cabine AI.

In deel I van dit artikel, Trusted Execution Environments (TEE's) in Connected Cars, werd besproken dat hoewel een Trusted Execution Environment (TEE) veel wordt gebruikt op mobiele telefoons en andere verbonden apparaten om kritieke functies te beveiligen, de acceptatie in verbonden voertuigen laag is. Het ontbreken van TEE kan systeemkwetsbaarheden veroorzaken. In deel II zullen we AI in de cabine als voorbeeldtoepassing nemen en bespreken hoe een moderne TEE en FPGA SoC het veilige platform kunnen zijn.

Typisch AI-systeem in de cabine

AI in de cabine maakt deel uit van een geavanceerd rijhulpsysteem (ADAS) en wordt in feite populairder ingezet dan autonoom rijden. AI in de cabine maakt gebruik van camera's of andere sensoren om bestuurders en passagiers contextuele veiligheidsrichtlijnen te geven, of om opties zoals stem of gebaren te bieden om het voertuig te besturen. Naar binnen gerichte camera's zijn bijvoorbeeld bedreven in het bewaken van vrachtwagenchauffeurs om dronkenschap, afleiding, slaperigheid en vermoeidheid te detecteren om de bestuurder te waarschuwen en ongevallen te voorkomen. Deze worden momenteel veel toegepast in bedrijfswagens en vrachtwagens. Dezelfde technologie begint door te dringen in consumentenvoertuigen om voor veiligheidsdoeleinden rijgedrag te observeren. AI-aangedreven camera's kunnen ook waarschuwen wanneer kinderen en huisdieren in het voertuig worden achtergelaten om hittegerelateerde sterfgevallen te voorkomen.

Een typisch systeem in de cabine bewaakt het gedrag van de bestuurder, controleert of de inzittenden veiligheidsgordels dragen en kan worden getraind om interessante objecten zoals mobiele telefoons, sleutelhangers, babyzitjes, enz. te volgen. Het systeem moet veel functies vervullen, waaronder een op machine learning gebaseerde videosignaalketen , communicatie met andere ECU's zoals de centrale ADAS of het infotainmentsysteem, en ondersteuning voor firmware-upgrades.

Het kan ook dodehoekdetectie uitvoeren - achteruitkijkspiegels aan de zijkant, aangevuld met camera's met kleine vormfactor, kunnen worden gebruikt om ML-algoritmen uit te voeren om voertuigen in de dode hoek van de bestuurder te detecteren. Bovendien kan het verwerking zoals in-vehicle network (IVN)-authenticatie van de centrale ADAS ontlasten.

Een voorbeeld van geharde hardware

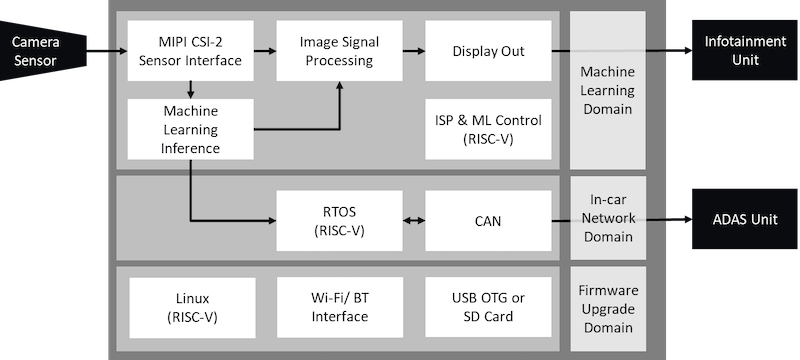

Microchip's PolarFire SoC FPGA is een voorbeeld van hardware die dit soort geconsolideerde functies, mixed-criticality-systeem kan ondersteunen. Het maakt AI-toepassingen in de cabine mogelijk met efficiënte inferentie op het FPGA-weefsel en het microprocessor-subsysteem om controle- en bewakingstaken uit te voeren. Het ondersteunt deterministische RTOS samen met rijke Linux op zeer energiezuinige quad-core RISC-V-processors (zie afbeelding 1).

Figuur 1. PolarFire SoC AI-platform in de cabine. ML-inferentie wordt uitgevoerd op FPGA-stof. RISC-V SoC host controle- en bewakingsfuncties.

Om de hardware te versterken, heeft PolarFire SoC ingebouwde beveiligingsmaatregelen, waaronder fraudebestendige ondersteuning plus differentiële vermogensanalyse (DPA) tegenmaatregelen. Dit beschermt de chip tegen side-channel exploits die gericht zijn op het extraheren van bitstreams en voorkomt zo klonen. Met behulp van de beveiligde programmeerinfrastructuur heeft een autofabrikant volledige controle over het aantal FPGA's dat kan worden geprogrammeerd, waardoor hij wordt beschermd tegen overbouw. PolarFire SoC ondersteunt ook veilig opstarten met behulp van een SECDED ingeschakeld on-board veilig 128 kB opstartflashgeheugen.

AI-inferentiemodel en andere waardevolle gegevensactiva moeten worden beschermd

Op dit systeem omvatten waardevolle gegevensactiva:

- IVN – onbedoelde toegang tot de IVN (“CAN-bus”) kan een tegenstander in staat stellen het voertuig over te nemen

- Persoonlijk identificeerbare informatie (PII) van bestuurder en passagier – PII moet worden verborgen voor de privacy van de consument

- OTA – als OTA-code of gegevens beschadigd of gekaapt zijn, kan slechte of kwaadaardige firmware worden geïnjecteerd

- AI-model – inferentiemodel is vatbaar voor IP-diefstal en -aanval

- Geheimen - Sleutels en cryptobibliotheken moeten worden afgeschermd om het digitale handtekeningalgoritme (DSA) van IVN-berichten te garanderen

Tijdens het ontwerp moet rekening worden gehouden met de vertrouwelijkheid, integriteit en beschikbaarheid (CIA) van deze bedrijfsmiddelen.

Aanvalsoppervlakken en bedreigingen voor deze activa zijn onder meer:

| Aanvalsoppervlakken | Exploiten |

| Applicatie- en netwerklagen | Malware, buffer-overflow om IVN, OTA te misbruiken, PII te stelen |

| Rijk besturingssysteem | Een rijk besturingssysteem zoals Linux heeft een groot aanvalsoppervlak. Elke niet-vrije firmware introduceert ook ondoorzichtigheid en risico's. Exploits kunnen het hele systeem uitschakelen of een tegenstander in staat stellen om stilletjes binnen te komen via het rijke besturingssysteem om andere activa te manipuleren. |

| Sensoren | "Model Hacking" of "Adversarial Machine Learning" houdt in dat wanneer het sensorgeheugen toegankelijk is voor niet-vertrouwde applicaties, malware het sensorgeheugen kan verstoren, wat resulteert in een onbedoelde werking van ADAS. |

| Sensoren | "Inversie door surrogaatmodel":wanneer een tegenstander de invoer kan controleren en de uitvoer van het inferentiemodel kan observeren door te kunnen lezen en schrijven naar het geheugen, kan hij het model opnieuw creëren. Hij zou die kopie kunnen gebruiken om trends en distributies in de trainingsgegevens te leren of om toekomstige aanvallen te plannen. |

Een voorbeeld van een vertrouwde uitvoeringsomgeving

Een TEE die beveiliging door scheiding biedt, is een uitstekende tegenmaatregel om een zero-trust-model te ontwerpen om deze gegevensactiva te beschermen.

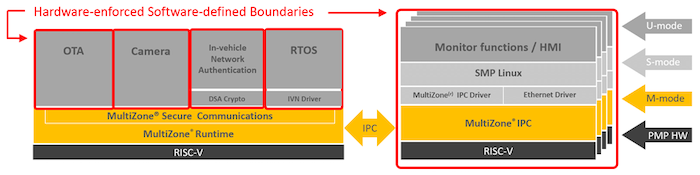

Een TEE met een nieuwe aanpak is Hex Five's MultiZone® Security. Het maakt gebruik van geheugenpartitie-primitieven:"physical memory protection" PMP die standaard is op alle RISC-V of "memory protection unit" MPU on Arm®, en privilegeniveaus in de CPU (M-mode en U-mode voor RISC- V, Handler en Draadniveaus voor Arm®) om meerdere veilige containers of zones te creëren.

Een configuratie van MultiZone op PolarFire SoC kan eruit zien als Afbeelding 2. Elk rood vak geeft een functioneel blok aan dat is beschermd in een "container" of een "zone". Binnen elke zone heeft alleen geautoriseerde en toegewezen code toegang tot gespecificeerde geheugenregio's volgens de lees-schrijf-uitvoer-machtigingen die zijn ingesteld door een MultiZone-beleidsbestand. Interrupt-handlers worden toegewezen aan een zone zodat deze alleen werkt met gebruikersmodusprivilege in plaats van kernelmodus, om te voldoen aan het zero-trust-model.

De vijf zones zijn:

- OTA– Beschermt de CIA van OTA-code en gegevens

- Camera - Beveiligt camerasensorgegevens

- IVN-authenticatie – Net als bij een HSM, beveiligt deze zone de sleutels en cryptografie voor DSA

- RTOS – Regelt de IVN

- Linux Enclave - Fouten van Linux zullen worden opgenomen

Deze zones worden getoond in figuur 2.

Figuur 2. MultiZone creëert 5 "zones" op PolarFire SoC. Alleen MultiZone werkt in M-modus, wat CPU Ring 0 is op RISC-V. Elke rode doos is een softwaregedefinieerde, hardwaregescheiden zone .

Deze voorbeeldconfiguratie laat zien hoe een TEE en de bijbehorende hardware een fundamenteel veilig platform creëren voor een AI-toepassing in de cabine.

TEE is een basislaag

Een goede beveiligingshouding voor verbonden voertuigen moet minimaal het volgende omvatten:

- Applicatiebeveiliging

- Intrusion Detection Prevention System (IDPS) voor netwerkbeveiliging

- Beveiligde OTA

- Vertrouwde uitvoeringsomgeving

- Hardware met ingebouwde beveiligingsprimitieven, root-of-trust

Het ondersteunen van TEE's aan onze voertuigen is van cruciaal belang, niet anders dan het hebben van TEE's in onze telefoons. Dat is een manier om onze auto's veiliger te maken dan onze smartphones.

Dit artikel is mede-auteur van Diptesh Nandi van Microchip.

Industrieartikelen zijn een vorm van inhoud waarmee branchepartners nuttig nieuws, berichten en technologie kunnen delen met lezers van All About Circuits op een manier waarop redactionele inhoud niet goed geschikt is. Alle brancheartikelen zijn onderworpen aan strikte redactionele richtlijnen met de bedoeling de lezers nuttig nieuws, technische expertise of verhalen te bieden. De standpunten en meningen in brancheartikelen zijn die van de partner en niet noodzakelijk die van All About Circuits of zijn schrijvers.

Industriële technologie

- Analyse-opties

- Voorbeelden van circuits en netlijsten

- Meerdere combinatiecircuits gebruiken

- C# met behulp van

- ST:veilige, efficiënte SoC voor betaalbare mobiele betaalterminals

- Microchip lanceert $500 RISC-V-gebaseerde FPGA-ontwikkelingskit

- Welk coderingstype moet ik gebruiken? Voorbeeld FPGA-toepassingen

- Originele OEM-onderdelen gebruiken boven aftermarket-onderdelen

- Voordelen van het gebruik van VIA in pads

- Zandgieten met 3D-afdruktechnologieën

- Externe gRPC met behulp van grpcurl