Of je ze nu bouwt of koopt - IoT-apparaatbeveiliging gaat ons allemaal aan

Het Internet of Things (IoT) biedt vele attracties voor kleine en middelgrote fabrikanten (SMM's) die IoT misschien willen integreren in hun faciliteiten en activiteiten, of die de IoT-markt willen betreden met innovatieve producten. Het spectrum van beschikbare IoT-producten is breed en groeit voortdurend. Wanneer u zich in de IoT-wateren waagt, is het handig om voorbereid te zijn op de mogelijke valkuilen op het gebied van cyberbeveiliging, of het nu gaat om implicaties voor organisatorisch risicobeheer bij de introductie van IoT in de omgeving of overwegingen voor productontwerp en ondersteuning bij het betreden van de markt als productverkoper. Het NIST Cybersecurity for the Internet of Things-programma werkt eraan om de informatie te verstrekken die MKB-bedrijven nodig hebben om door deze potentieel turbulente wateren te navigeren.

IoT- en risicobeheer

Voordat u slimme thermostaten installeert om uw werknemers comfortabel te houden, slimme koffiepotten toevoegt aan pauzeruimtes om ze cafeïnevrij te houden of de nieuwste en beste Industrial Control System (ICS)-technologie in uw productieomgeving implementeert, is het belangrijk om de mogelijke implicaties te herkennen. U hebt misschien een robuust informatiebeveiligingsprogramma voor uw traditionele IT, maar die tools, processen en procedures zullen waarschijnlijk moeten worden aangepast wanneer IoT wordt geïntroduceerd. Enkele van de manieren waarop IoT anders is, zijn onder meer:

- Interactie met de fysieke wereld. IoT-apparaten zijn uitgerust met sensoren die informatie verzamelen uit hun omgeving of met actuatoren die ervoor zorgen dat 'echte' objecten bewegen of veranderen. Sensing kan veel potentieel gevoelige gegevens genereren, dus het is belangrijk om te weten wat er wordt verzameld en waar het naartoe gaat. Een gecompromitteerde actuator kan een tegenstander in staat stellen om aanzienlijke verstoringen te veroorzaken. Bedenk wat er kan gebeuren als u niet weet wie uw slimme sloten bestuurt.

- Uitdagende conventionele IT-beheerpraktijken. IoT-apparaten zijn vaak "zwarte dozen" die zowel hun interne gang van zaken verdoezelen als niet kunnen worden uitgerust met agents of op dezelfde manier kunnen worden doorzocht als servers, desktops of firewalls. Als gevolg hiervan kunnen algemene IT-beheerpraktijken ineffectief blijken te zijn met IoT. Deze beheeruitdagingen kunnen zich snel vermenigvuldigen als u IoT-apparaten 'op grote schaal' implementeert.

- Gebrek aan algemene cyberbeveiligings- en privacyfuncties. IoT-apparaten hebben vaak geen ondersteuning voor logging en monitoring, ondersteuning voor het updaten van apparaten om nieuw geïdentificeerde kwetsbaarheden aan te pakken, of cryptografische mogelijkheden die nodig zijn om gevoelige informatie die ze genereren of verwerken te beschermen. Er kan niet worden aangenomen dat deze apparaten dezelfde cyberbeveiligingsmogelijkheden hebben als IT-apparaten op hetzelfde netwerk.

SMM's die IoT in hun omgeving toepassen, moeten voorbereid zijn om deze uitdagingen aan te gaan. Als u als leverancier de IoT-markt betreedt, kan het begrijpen van deze uitdagingen een kans zijn om een product te ontwikkelen dat een betere klantervaring biedt.

Uw IoT-beveiligingsrisico beheren

Bij het toepassen van IoT-technologie in uw organisatie, moeten MKB-bedrijven plannen om deze uitdagingen aan te pakken met het oog op drie doelen:

- Bescherming van de beveiliging van het IoT-apparaat om ervoor te zorgen dat het product volledig onder controle van de eigenaar is en niet wordt uitgebuit door externe actoren om toegang te krijgen tot het SMM-netwerk of om deel te nemen aan een botnet.

- Bescherming van gegevensbeveiliging zodat gegevens die door IoT-apparaten worden gegenereerd niet worden blootgesteld of gewijzigd terwijl ze op de apparaten worden opgeslagen, via het netwerk worden overgedragen of worden verzonden naar een cloudgebaseerde service die wordt gebruikt om aspecten van de mogelijkheden van het product te bieden.

- De privacy van individuen beschermen, alert zijn op de mogelijkheid dat privacygevoelige informatie wordt vastgelegd of gecreëerd door IoT-producten, en weten waar die gegevens naartoe kunnen reizen.

Deze doelen zijn verwoord in NISTIR 8228, Overwegingen voor het beheer van internet der dingen (IoT) cyberbeveiliging en privacyrisico's , en kan moeilijk te bereiken zijn met de momenteel beschikbare IoT-producten. Voor organisaties die het NIST Cybersecurity Framework (CSF) toepassen of hun beveiligingsvereisten definiëren met behulp van NIST SP 800-53-besturingselementen, identificeert NISTIR 8228 een reeks uitdagingen die IoT-apparaten bieden om de doelen te bereiken die de CSF en SP 800-53 beogen. Control SI-2, Flaw Remediation, van SP 800‑53 kan bijvoorbeeld niet worden vervuld door IoT-apparaten die geen veilige software-/firmware-updates kunnen uitvoeren. Evenzo kunnen veel IoT-apparaten niet worden geanalyseerd op een manier die nodig is om te voldoen aan de CSF-subcategorie DE.CM-8:Kwetsbaarheidsscans die worden uitgevoerd.

Bij de selectie van IoT-producten en bij het beheer ervan moet rekening worden gehouden met de drie hierboven genoemde doelen, aangezien de beveiligingsmogelijkheden van IoT-apparaten bijdragen aan het bereiken van de algemene beveiligingsvereisten van de systemen waarin de apparaten zijn geïntegreerd.

De beveiligingshouding van uw IoT-producten verbeteren

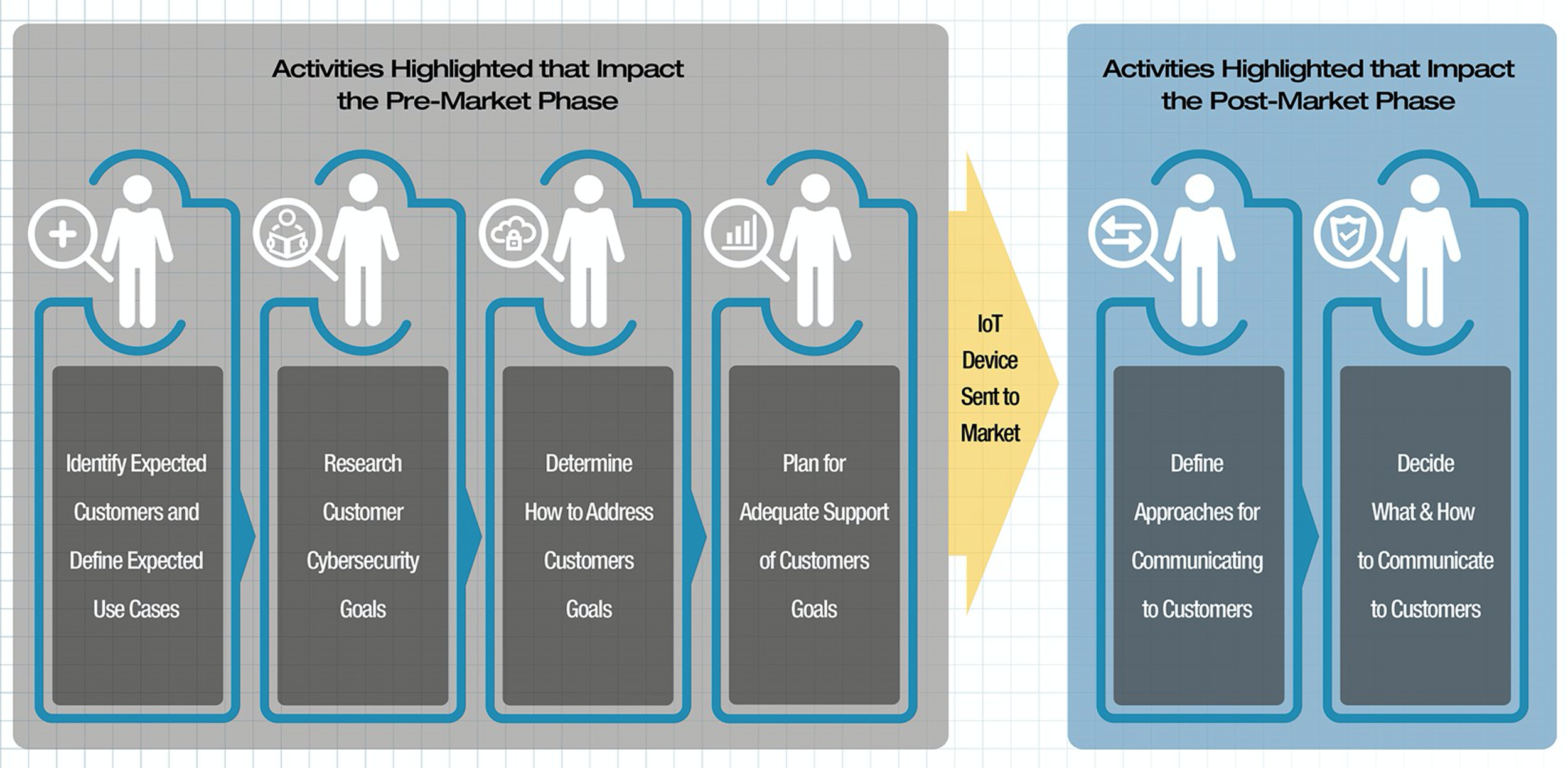

Als u zich waagt aan het maken van IoT-producten, kan bewustzijn van uitdagingen op het gebied van cyberbeveiliging u helpen bij uw benadering van de ontwikkeling en ondersteuning van uw product. De drie hierboven beschreven doelen gelden ook bij het ontwikkelen van een IoT-product. Een doordachte benadering van ontwikkeling met die doelen in gedachten zal resulteren in een beter beheersbaar en veiliger product. Deze aanpak omvat zowel de ontwerp- en ontwikkelingsfase voor het product als de ondersteuningsfase zodra het op de markt is gebracht, zoals geïllustreerd in deze afbeelding van NISTIR 8259, Foundational Cybersecurity Activities for IoT Device Manufacturers .

De basislijnen schetsen de mogelijkheden van het apparaat en ondersteunende acties voor een breed scala aan behoeften:

Technische cyberbeveiligingsmogelijkheden

| Apparaatidentificatie | Het IoT-apparaat kan logisch en fysiek uniek worden geïdentificeerd. |

| Apparaatconfiguratie | De configuratie van de software van het IoT-apparaat kan worden gewijzigd en dergelijke wijzigingen kunnen alleen worden uitgevoerd door geautoriseerde entiteiten. |

| Gegevensbescherming | Het IoT-apparaat kan de gegevens die het opslaat en verzendt beschermen tegen ongeautoriseerde toegang en wijziging. |

| Logische toegang tot interfaces | Het IoT-apparaat kan logische toegang tot zijn lokale en netwerkinterfaces, en de protocollen en diensten die door die interfaces worden gebruikt, alleen beperken tot geautoriseerde entiteiten. |

| Software-update | De software van het IoT-apparaat kan alleen worden bijgewerkt door geautoriseerde entiteiten met behulp van een veilig en configureerbaar mechanisme. |

| Cybersecurity State Awareness | Het IoT-apparaat kan rapporteren over zijn cyberbeveiligingsstatus en die informatie alleen toegankelijk maken voor geautoriseerde entiteiten. |

Niet-technische ondersteunende mogelijkheden

| Documentatie | De mogelijkheid voor de fabrikant en/of ondersteunende entiteit om informatie te creëren, te verzamelen en op te slaan die relevant is voor cyberbeveiliging van het IoT-apparaat tijdens de ontwikkeling van een apparaat en de daaropvolgende levenscyclus ervan. |

| Ontvangst van informatie en vragen | De mogelijkheid voor de fabrikant en/of ondersteunende entiteit om van de klant informatie en vragen te ontvangen met betrekking tot cyberbeveiliging van het IoT-apparaat. |

| Verspreiding van informatie | De mogelijkheid voor de fabrikant en/of ondersteunende entiteit om informatie met betrekking tot cyberbeveiliging van het IoT-apparaat uit te zenden en te verspreiden. |

| Onderwijs en bewustzijn | De mogelijkheid voor de fabrikant en/of ondersteunende entiteit om klanten bewust te maken en voor te lichten over elementen zoals cyberbeveiligingsgerelateerde informatie, overwegingen en functies van het IoT-apparaat. |

De planningsactiviteiten in combinatie met het toepassen van de technische en niet-technische basislijnen helpen SMM's om producten te ontwikkelen die zowel veiliger zijn als beter worden ondersteund, waardoor uw klanten kunnen profiteren van uw IoT-innovaties terwijl de impact op hun risicobeheeruitdagingen wordt beperkt.

Informatie die kan helpen

Het NIST Cybersecurity for the Internet of Things-programma heeft de afgelopen jaren nauw contact onderhouden met de gemeenschap en een uitgebreide verzameling richtlijnen ontwikkeld rond IoT-cyberbeveiligingsuitdagingen. Of u nu een SMM bent die de bedrijfsvoering wil verbeteren met de integratie van IoT of de markt wil betreden met nieuwe producten, er zijn veel bronnen en publicaties beschikbaar om uw inspanningen te ondersteunen.

NIST's Cybersecurity for IoT verwelkomt fabrikant iotsec [at] nist.gov (feedback) op onze huidige openbare concepten.

Industriële technologie

- Enquête biedt grimmig beeld van IoT-beveiligingsimplementatie

- Kwetsbaarheden in toepassingen stellen IoT-apparaten bloot aan aanvallen

- Een inleiding tot het hacken van embedded hardware op IoT-apparaten

- Industrieel IoT beschermen:een toenemende beveiligingsuitdaging – deel 1

- Wat de komst van 5G betekent voor IoT-beveiliging

- Waarom 'Zero Trust' de beste manier is om de beveiliging van IoT-apparaten te verbeteren

- Wat is IoT-beveiliging?

- Investering van Google om adoptie van IoT-beveiligingsapparaten te stimuleren

- 5 belangrijkste IoT-uitdagingen bij het ontwikkelen van uw apparaat

- Industriële IoT-beveiliging:uitdagingen en oplossingen

- Wat is een Edge-apparaat en waarom is het essentieel voor IoT?