Productiemiddelen veilig houden in de cloud

Met de juiste cloudgebaseerde beveiligingstools kunnen fabrikanten apparatuur op de fabrieksvloer vergrendelen en afschermen tegen potentiële hackers

Cybersecurity-horrorverhalen zijn er in overvloed, genoeg om hoofden van productiegegevensbeveiliging regelmatig nachtmerries te bezorgen. Alsof verhalen over Stuxnet en de ransomware-gevallen "Wanna Cry" nog niet genoeg waren, doken er onlangs rapporten op in verschillende publicaties, waaronder de Wall Street Journal van hackers in Australië die gevoelige gegevens stelen van spraakmakende defensieapparatuur, waaronder de F-35 Joint Strike Fighter (JSF). In de overgrote meerderheid van de gevallen lijken menselijke fouten, zoals het niet volgen van de juiste cyberbeveiligingsprotocollen en het gebruik van gemakkelijk te raden wachtwoorden, de belangrijkste boosdoeners. Dit maakt gegevens in het bankwezen, energie-infrastructuur, ruimtevaart/defensie en productie kwetsbaar voor steeds groter wordende cyberdreigingen.

Een van de beste manieren om de cyberbeveiliging te verbeteren, is het zorgvuldig toepassen van softwarepatches. Bij de beruchte Equifax-inbreuk slaagde het bedrijf er niet in kritieke patches toe te passen op de software Apache Struts, een open-sourceprogramma dat wordt gebruikt in zijn cyberbeveiligingssysteem. Hierdoor konden hackers de databases van Equifax infiltreren om informatie te stelen over maar liefst 143 miljoen mensen in de VS en meer in het VK en Canada.

Een slechte pers als deze kan cloudsoftware en cloudgebaseerde bedrijfsvoering een slechte reputatie bezorgen. De realiteit is dat cyberbeveiligingspraktijken in de cloud niet veel verschillen van de praktijken die worden gebruikt voor installaties op locatie, maar als ze in de cloud zijn verbonden met internet, krijgen hackers meer mogelijkheden om door ontgrendelde deuren naar binnen te sluipen.

De fabriek beveiligen

Elektriciteitsnetwerken, financiële instellingen en retailers zijn allemaal het slachtoffer geweest van cyberaanvallen. Productieactiviteiten hebben niet veel grote inbraken gemeld, maar volgens een in september gepubliceerde studie zal maar liefst de helft van de kleine tot middelgrote bedrijven (MKB) losgeld betalen op Internet of Things (IoT)-apparaten om hun gegevens terug te krijgen .

Uit het onderzoek van Arctic Wolf Networks Inc. (Sunnyvale, CA), een leverancier van security operations center (SOC)-as-a-service, blijkt dat 13% van de MKB-bedrijven een op IoT gebaseerde aanval heeft ondergaan, maar dat velen nog steeds niet de juiste maatregelen nemen. veiligheids maatregelen. Uit het onderzoek, dat werd uitgevoerd in samenwerking met Survey Sampling International, bleek dat de meeste MKB-bedrijven geen geavanceerde detectie- en reactiemogelijkheden hebben voor ransomware, geavanceerde persistente bedreigingen (APT) en zero-day-aanvallen, zoals Stuxnet.

Beveiligingsprofessionals en productie-experts zijn het erover eens dat de stappen voor het beveiligen van cloudgegevens overeenkomen met die voor gebruikers van niet-cloud, on-premises gegevens.

"Mensen gaan er ten onrechte van uit dat gegevens in de cloud veilig zijn, als ze maar zo veilig zijn als jij ze zelf maakt", zegt Brian NeSmith, medeoprichter en CEO van Arctic Wolf Networks. "Dit betekent het implementeren van een firewall, het bewaken van verdachte activiteiten en het controleren van de toegang tot gevoelige gegevens.

"De verantwoordelijkheid ligt niet bij de cloudserviceprovider, maar bij het IT-team van een bedrijf om cloudgebaseerde gegevens te beveiligen", vervolgt NeSmith. “Bedrijven in gereguleerde sectoren hebben de neiging om te denken dat compliance veiligheid is. Naleving is een manier om controles te beoordelen, maar het is zeker geen beveiliging.”

Het voordeel van on-premises systemen is dat de gebruiker meer controle heeft over het netwerk van waaruit de gegevens toegankelijk zijn, zei hij. “Voor cloudgebaseerde data kan iedereen met een internetverbinding proberen toegang te krijgen tot de data. Nauwkeurige beveiligingscontroles en -processen zijn de sleutel, of de gegevens zich nu in de cloud of on-premises bevinden. Als u bijvoorbeeld onbedoeld toegang geeft tot uw interne netwerk, kan iedereen die dat gat vindt mogelijk toegang krijgen tot uw gegevens, of de gegevens zich nu in de cloud of op locatie bevinden."

Idealiter zouden fabrikanten een Security Operations Center (SOC) moeten hebben dat 24/7 potentiële cyberbeveiligingsbedreigingen verzamelt, analyseert en onderzoekt, aldus NeSmith. “Het SOC moet worden bemand door fulltime beveiligingsexperts. IT het als bijbaan laten doen is gewoon niet genoeg.

"Achteraf bleek dat bijna alle grote hacks te voorkomen waren", vervolgde NeSmith. “Equifax had een beveiligingspatch die ze niet konden installeren. Het doelwit had alarmen, maar ze waren bedolven onder het lawaai van hun systemen. Cyberbeveiliging is niet eenvoudig en veel bedrijven maken de fout om te denken dat effectieve cyberbeveiliging betekent dat ze de juiste producten moeten kopen. Beveiliging gaat niet over de producten, maar over hoe effectief uw beveiligingsactiviteiten zijn.”

Cloud + robuuste beveiliging

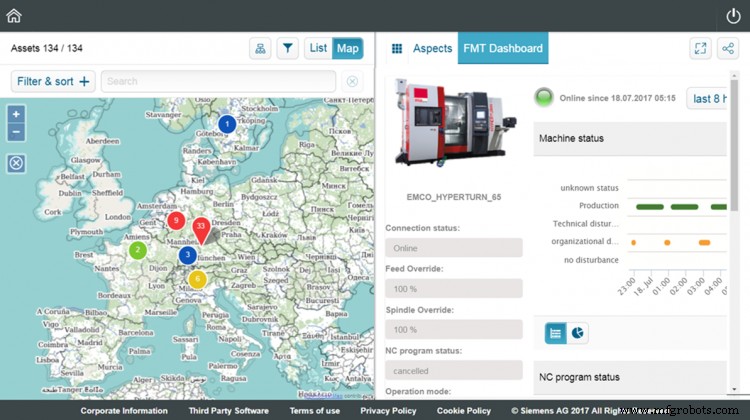

Fabrikanten die Siemens-oplossingen gebruiken, kunnen gebruikmaken van een combinatie van protocollen en geharde netwerkbeveiligingshardware zoals de Siemens Scalance- en Ruggedcom-lijnen, evenals nieuwe cloudaanbiedingen. Siemens exploiteert ook zijn Cyber Security Operations Centers, die 24/7 gegevensbeveiligingsbewaking en -hulp bieden in het geval van cyberaanvallen (zie "De onvermijdelijke hackaanval afslaan", Manufacturing Engineering , oktober 2017).

Met Siemens Plant Security Services kunnen bedreigingen en malware vroegtijdig worden gedetecteerd, kwetsbaarheden worden geanalyseerd en passende beveiligingsmaatregelen worden genomen, aldus Henning Rudoff, hoofd van Plant Security Services, Siemens PLM Software (Plano, TX). Hij voegde eraan toe dat continue monitoring fabrieksexploitanten transparantie over de veiligheid geeft.

Cloudgebaseerde cyberbeveiligingssoftware kan volgens Rudoff eenvoudigere implementatie en betere bedieningsopties bieden in vergelijking met traditionele on-site implementaties voor klanten die niet gebonden zijn aan lokale oplossingen door wetten of interne beperkingen. "Siemens biedt cyberbeveiligingssoftware op basis van zijn IoT-besturingssysteem, MindSphere, om klanten te helpen bij het gelijktijdig implementeren van digitalisering en beveiliging", zei hij.

Exploitanten van industriële activiteiten moeten doorgaans beginnen met een beoordeling om hun beveiligingsbehoeften en huidige status te bepalen, bijvoorbeeld op basis van IEC 62443, adviseerde Rudoff. "Benodigde beveiligingsmaatregelen kunnen organisatorisch zijn, zoals het trainen van het personeel om het bewustzijn te vergroten, of technisch, zoals de implementatie van een netwerksegmentatie of het versterken van automatiseringsapparatuur.

"Naast beveiligingsconcepten moeten klanten met geavanceerde behoeften ook detectie- en herstelconcepten inzetten", vervolgde hij. “Detectie kan bijvoorbeeld worden bereikt met Security Information and Event Management [SIEM]-systemen die klanten helpen het gedrag van hun systemen te monitoren [bijvoorbeeld nieuwe apparaten op het netwerk of mislukte inloggebeurtenissen]. Bij een beveiligingsincident is een forensische analyse aan te raden; het beantwoordt twee vragen:hoe kan het systeem weer normaal worden en hoe kunnen toekomstige incidenten worden voorkomen?”

Om inbraak te voorkomen, raadt Siemens fabrikanten sterk aan productupdates toe te passen zodra deze beschikbaar zijn en altijd de nieuwste productversies te gebruiken. Voor informatie over productupdates kunnen klanten zich abonneren op de Siemens Industrial Security RSS-feed op http://www.siemens.com/industrialsecurity.

De voordelen van cloudbeveiliging

Sterke systemen en het toepassen van due diligence zijn musts voor cloudproviders, merkte Srivats Ramaswami, CTO en vice-president, IT, op voor MES-softwareontwikkelaar 42Q (San Jose, CA).

“Fabrikanten hebben elke dag te maken met gevoelige gegevens:traceerbaarheidsgegevens, garantie-informatie, apparaatgeschiedenisgegevens en vooral de technische specificaties voor een product zijn allemaal zeer vertrouwelijk. Het vertrouwen van die gegevens op een cloudgebaseerd systeem vereist zorgvuldigheid om ervoor te zorgen dat de provider de juiste stappen heeft genomen om de gegevens te beveiligen, "zei Ramaswami. Hij adviseert gebruikers om op zoek te gaan naar belangrijke cyberbeveiligingsfuncties, zoals:

- Een meerlagige beveiligingsaanpak die de applicatiecode, fysieke verdediging binnen het datacenter en logische barrières bij de firewall omvat, evenals continue activiteitsbewaking en malwarescanning.

- Contracten met derden die beveiligingstests uitvoeren, met rapporten die beschikbaar worden gesteld aan klanten.

- Certificering zoals SOC 2 van de AICPA (American Institute of Certified Public Accountants), die vereist dat bedrijven strikte informatiebeveiligingsbeleidslijnen en -procedures opstellen en volgen.

Hoe veilig zijn de cloudgebaseerde gegevens van een productiebedrijf? “Als productiegegevens in de cloud worden opgeslagen, wordt de beveiliging meestal verbeterd in plaats van verminderd”, aldus Ramaswami. “Dat komt omdat cloudleveranciers enorme middelen besteden om ervoor te zorgen dat hun systemen zo veilig mogelijk zijn en voortdurend worden bijgewerkt om te reageren op potentiële bedreigingen. Hoewel er elke dag tientallen keren hackpogingen plaatsvinden op cloudgebaseerde systemen, zijn er tot op heden geen grote beveiligingsinbreuken geweest op systemen die door fabrikanten worden gebruikt.”

Volgens Ramaswami is er een algemene misvatting dat cloudgebaseerde gegevens niet zo veilig zijn als on-premise servers. “De waarheid is dat de meeste on-premise systemen ver achterblijven bij de beveiliging die de beste cloudproviders hebben geïmplementeerd. Sterker nog, ik heb persoonlijk gezien dat wachtwoorden voor zogenaamd 'veilige' systemen op Post-it-notities zijn gepost naast een rek met servers waarop de applicatie draait. De beveiligingsarchitectuur van geavanceerde cloudproviders is vrijwel onmogelijk te dupliceren in een on-premise oplossing”, voegt Ramaswami toe. “Het cloudopslagsysteem dat door 42Q wordt gebruikt, is bijvoorbeeld ontworpen voor 99,999999999% duurzaamheid en tot 99,99% beschikbaarheid van objecten gedurende een bepaald jaar; door de hoge kosten van dit systeem is dat voor vrijwel elke IT-organisatie onbereikbaar. Om dergelijke tools in een on-premise omgeving te implementeren, zijn niet alleen grote investeringen in infrastructuur nodig, maar ook grote teams om ze te beheren.”

Ramaswami merkte op dat Equifax geen externe cloudprovider gebruikt, maar in plaats daarvan zijn eigen infrastructuur en applicaties bouwt en beheert. "Volgens de informatie die tot nu toe openbaar is gemaakt, lijkt het erop dat Equifax meer had kunnen doen om de gegevensbeveiliging te beschermen - de hack vond plaats in mei," merkte hij op, "terwijl er meer dan twee maanden eerder een patch voor de kwetsbaarheid beschikbaar was! Dit is een voorbeeld van waarom bedrijven moeten kijken naar hoogwaardige cloudserviceproviders die de gegevens- en netwerkbeveiliging in realtime bewaken.

“Er is geen wondermiddel voor beveiliging in de cloud; er is een bedrijf voor nodig met veiligheid in het DNA en een dagelijkse aandacht voor details”, vervolgt Ramaswami. Hij merkte op dat de beveiliging van 42Q fysieke verdediging in het datacenter en logische barrières bij de firewall, normen voor codering en wachtwoordsterkte, continue activiteitsmonitoring en malwarescanning en tests door derden omvat.

Gegevens uit de cloud bewerken

Voor het grootste deel zijn gegevens in goede handen in de cloud, als gemeenschappelijke cyberbeveiligingsstappen of -maatregelen worden genomen en volgens de regels worden gevolgd, volgens voorstanders van de cloud.

"Goede beveiligingspraktijken zijn goede praktijken, ongeacht de fysieke locatie van de computer en opslag, on-premise of in de cloud", zegt Chuck Mathews, cloudevangelist, MachiningCloud Inc. (Camarillo, CA en Stans, Zwitserland). “Onze top 10 omvat:

- Houd software, BIOS en firmware up-to-date,

- Houd antivirus- en malwaredetectie up-to-date,

- Maak een back-up van belangrijke informatie,

- Gebruik sterke wachtwoorden, geen standaardwachtwoorden of accountnamen,

- Schakel authenticatie in twee stappen in indien beschikbaar,

- Deel geen accounts of wachtwoorden,

- Denk na voordat je informatie deelt,

- Encryptie gebruiken op draadloze netwerken,

- Bewust blijven van computerbeveiligingsprincipes, en,

- Beperk toegang en rollen tot wat je moet weten.

"Over het algemeen zijn cloudgebaseerde gegevens veiliger dan on-premises gegevens", beaamt Mathews. “Cloudbedrijven hebben beveiligingsexperts in dienst en hebben een fiduciaire verantwoordelijkheid om een hoog beveiligingsniveau te bieden; het is wat ze doen. De gemiddelde winkel heeft doorgaans niet zo'n expertise op het gebied van personeel.”

MachiningCloud is een onafhankelijke leverancier van CNC-snijgereedschap en productgegevens voor werkstukopslag die machinisten en fabrikanten op de cloud gebaseerde gegevensverzameling van bewerkingsgegevens biedt.

"De meerderheid van ons in de Verenigde Staten gebruikt elke dag van de week cloudgebaseerde services", voegde Mathews eraan toe. “Op het web surfen, een e-mail sturen, een vliegtuig of hotel boeken, bankieren, onze rekeningen betalen – het zijn allemaal cloudgebaseerde diensten. Het gebruik van cloudgebaseerde systemen in CAD/CAM is echter zeer beperkt; de meeste CAD/CAM-software is gebaseerd op desktops en heeft alleen toegang tot cloudservices voor licenties, software-updates of referentiegegevens/bibliotheken.”

Veel veel gepubliceerde hacking-evenementen zijn uitschieters, dingen die volgens Mathews gemakkelijk hadden kunnen worden voorkomen met de juiste cyberbeveiligingsmaatregelen. "Sommige cloudgebaseerde services, zoals single sign-on [versus dubbele authenticatie sign-ons], brengen echter inherente beveiligingsrisico's met zich mee en moeten worden vermeden in situaties met een hoge mate van beveiliging," zei hij.

Cloudtechnologie niet voor iedereen

In sommige gevallen zijn cloudgebaseerde gegevens mogelijk niet perfect geschikt voor sommige toepassingen, waaronder CAD/CAM of high-response-apps, en in sommige operationele technologie (OT) die wordt aangetroffen in bijna-realtime automatisering op de fabrieksvloer.

"De algemene consensus is dat cyberbeveiligingsmaatregelen in de cloud nooit voldoende robuust zullen zijn om de cyberdreiging voor kritieke infrastructuur volledig te verwijderen", zegt JC Ramirez, director of engineering, productmanager, ADL Embedded Solutions (San Diego), een ontwikkelaar van embedded systemen PC's en automatiseringshardware. “Daarom is de trend om hardware-/softwareoplossingen voor cyberdreigingen dichter bij deze kritieke activa te brengen. Dit loopt parallel met vergelijkbare trends in industriële IoT/IIoT met nieuwe paradigma's zoals Fog en Mist computing, waardoor cloud computing dichter bij de rand van de stof komt om verschillende redenen die te maken hebben met robuuste industriële systeemcontrole, maar ook verbeterde cyberdreigingsbeveiliging tot hoogwaardige industriële activa.”

Cyberbeveiliging voor industriële en infrastructuuractiva maakt gebruik van veel van dezelfde netwerkbeveiligingsmaatregelen die al jaren gebruikelijk zijn in IT-systemen, merkte Ramirez op. “Het cruciale verschil is dat bedreigingen voor kritieke infrastructuur en apparatuur aanzienlijke gevolgen kunnen hebben voor het personeel, de openbare veiligheid of waardevolle activa. Om die reden moeten de beste cyberbeveiligingsmaatregelen steunen op een teamgebaseerde aanpak die niet alleen IT-personeel omvat, maar ook controletechnici, operators, on-site managementvertegenwoordigers en fysiek beveiligingspersoneel ter plaatse." Hij voegde toe dat de publicatie 800-82 van het National Institute of Standards and Technology (NIST), "Guide to Industrial Control Systems (ICS) Security", een goede referentie is.

Sommige automatiseringsleveranciers lijken hun weddenschappen op cloudsystemen af te dekken, misschien met een goede reden. In september lanceerde Rockwell Automation Inc. (Milwaukee) een nieuwe on-premises detectiedienst voor bedreigingen die bedrijven helpt bij het detecteren en herstellen van inbraken. Het bevat technologie van ontwikkelaar van OT-applicaties Claroty (New York) die tot doel heeft "duidelijkheid" te bieden aan de OT-ruimte.

De dreigingsdetectieservice is een passieve, niet-intrusieve beveiligingsoplossing en hanteert een productonafhankelijke benadering om een activa-inventarisatie te creëren voor zowel IT- als OT-systemen in een industriële operatie, volgens Umair Masud, portfoliomanager voor adviesdiensten van Rockwell. Het systeem gaat diep in op industriële netwerkprotocollen en gebruikt software voor het detecteren van bedreigingen om de netwerkactiva van de eindgebruiker in kaart te brengen en hoe ze met elkaar communiceren.

"Er is nog steeds, misschien terecht, vrees om OT-omgevingen rechtstreeks met de cloud te verbinden", zegt Masud. "Dit is een gedisciplineerde en verantwoordelijke aanpak op locatie."

Het Claroty-systeem, dat ongeveer drie jaar onder proef is, wordt nu uitgerold, zei Masud. Naast Rockwell wordt het systeem ook gebruikt door Schneider Electric en andere automatiseringsleveranciers.

"We willen klanten helpen zichzelf te verdedigen", zei Masud. "In een aanvalscontinuüm is er wat je doet voor, tijdens en na een aanval. Je moet je bewust zijn van wat je hebt en tegenmaatregelen bedenken om het te beschermen, met behulp van zaken als zonefirewalls en authenticatie in twee stappen of in twee stappen. En na een aanval moet je ervoor zorgen dat je middelen en de betrokkenen kunnen herstellen door over de juiste back-up- en hersteltools te beschikken.”

Automatisering Besturingssysteem

- Drie kritieke punten om te overwegen voordat gegevens naar de cloud worden gemigreerd

- Vermijd cloudrampen, omarm de SLA

- Wat is cloudbeveiliging en waarom is het vereist?

- Cloudbeveiligingsrisico waarmee elk bedrijf wordt geconfronteerd

- Cloudbeveiliging is de toekomst van cyberbeveiliging

- Waarom de toekomst van gegevensbeveiliging in de cloud programmeerbaar is

- Vernietigt de cloud banen in datacenters?

- Cloudbeveiligingsrisico's beheren

- De impact van sensoren in de productie

- Knelpunten overwinnen:de kracht van analyses in productie

- Big data is de vierde industriële revolutie