Vereisten identificeren voor het verbeteren van privacy in ingesloten ontwerpen

Naarmate apparaten met internetverbinding steeds vaker voorkomen, vormen ze een toenemend risico voor de privacy. Gelukkig zijn er nu veel kant-en-klare chips en services beschikbaar om ontwerpen te helpen inbraak te voorkomen en ongeautoriseerde toegang tot privégegevens te voorkomen. De sleutel ligt in het identificeren van de specifieke bedreigingen die moeten worden beperkt.

In grote lijnen houdt privacy in dat aangewezen informatie ontoegankelijk wordt gehouden zonder toestemming van de eigenaar van de informatie. Privacy houdt veiligheid in; informatie kan niet privé worden gehouden zonder deze ook veilig te houden. Maar ze zijn niet hetzelfde. Beveiliging van informatie omvat ook het voorkomen van kwaadwillige wijziging of vernietiging. In die zin kan informatie veilig worden bewaard zonder privé te blijven.

Er zijn veel redenen om informatie privé te houden, met als een van de belangrijkste de vele overheidsvoorschriften en -vereisten wereldwijd voor het handhaven van de privacy van informatie die kan worden geassocieerd met een individuele persoon, bekend als persoonlijk identificeerbare informatie (PII). Veel van wat PII is, ligt voor de hand:zaken als de naam, het adres, rekeningnummers, locatie, gezondheidsstatus, afbeeldingen en activiteiten van een persoon zijn allemaal PII die de meeste mensen zouden herkennen als privacy verdienend.

Maar andere soorten informatie die mogelijk beveiligd moeten worden bewaard, zijn niet zo duidelijk privé, omdat de informatie op zich niet persoonlijk identificeerbaar is. In combinatie met een tweede stuk informatie kan dat eerste stuk echter identificeerbaar worden, waardoor privacy vereist is. Het lijkt er bijvoorbeeld op dat de temperatuurinstelling van een aangesloten thermostaat geen privacybescherming nodig heeft. Ergens staat een thermostaat op 55 graden. Dus? Koppel die instelling echter aan informatie over de huidige locatie van de thermostaat en het wordt plotseling persoonlijk. Iemand die weet dat de thermostaat van een bepaald huis op 55 graden is ingesteld, kan hem misschien in staat stellen te concluderen dat de eigenaren op vakantie zijn en dat het huis relatief veilig is om in te breken.

In elektronische apparaten is de informatie of gegevens die mogelijk beveiligd moeten worden bewaard aanzienlijk. Zowel gegevens in rust, d.w.z. in geheugen of opslag, als gegevens in beweging, die door het netwerk of langs draden en circuits gaan, hebben bescherming nodig. Als die bescherming versleuteling omvat, wat meestal het geval is, dan moeten de versleutelingssleutels ook worden beschermd. En naast de persoonlijke gegevens en sleutels die aanwezig zijn of zich verplaatsen, moeten ontwerpers er misschien voor zorgen dat systeemsoftware en -firmware niet kunnen worden geknoeid, zodat een "slechte actor" het systeemgedrag niet verandert om informatie vrij te geven die privé moest blijven.

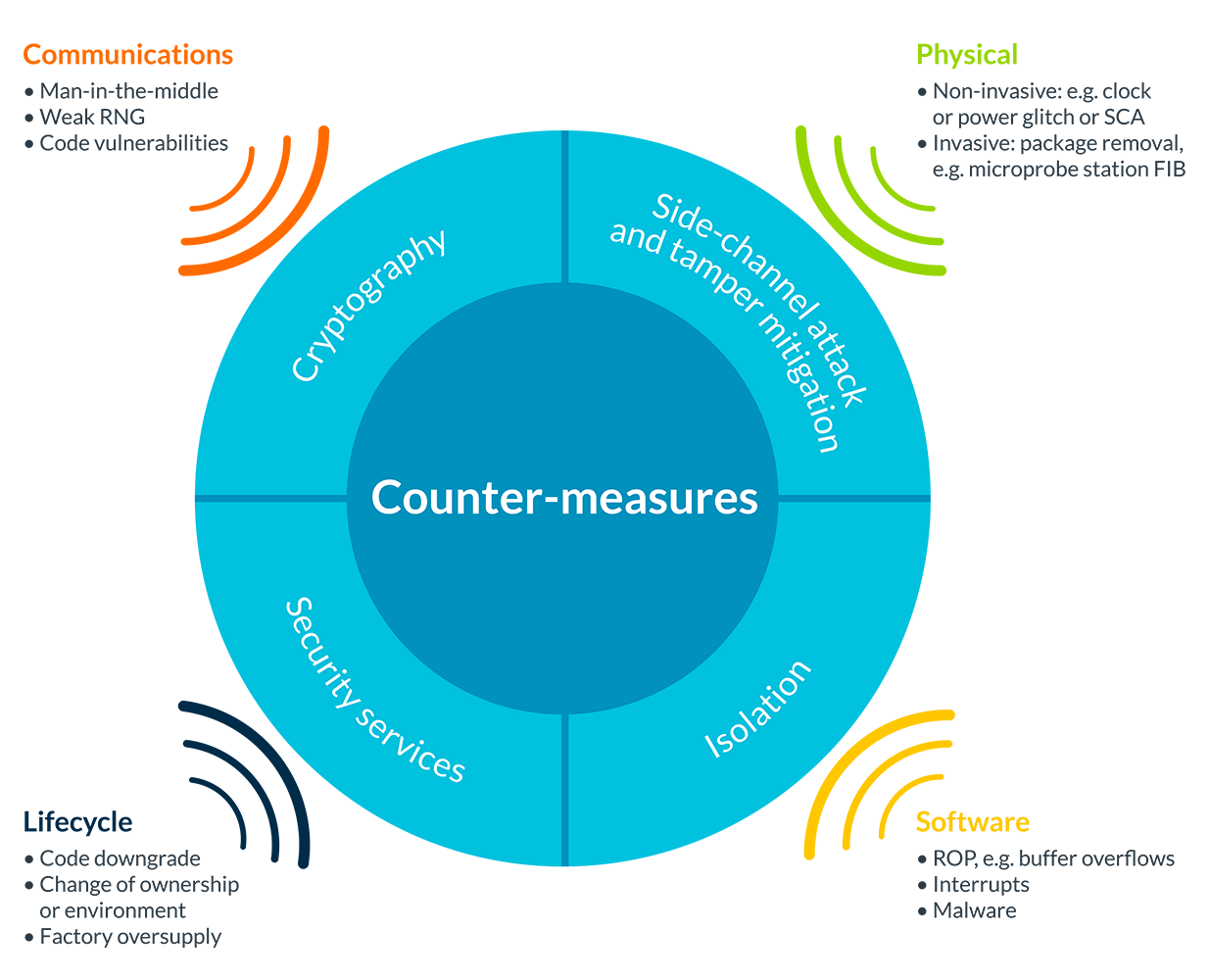

Er is ook een aanzienlijk en groeiend aantal manieren waarop elektronische gegevensbeveiliging in het gedrang kan komen. Aanvallers op afstand kunnen netwerkcommunicatie afluisteren. Een "man in the middle" kan berichten die onderweg zijn onderscheppen en doen alsof hij de beoogde ontvanger is, door berichten tussen de legitieme partijen door te geven om de onderbreking te verbergen. Een aanvaller op afstand kan ook berichten verzenden die systeemzwakheden veroorzaken, malware invoegen tijdens provisioning of draadloze updates of andere kwetsbaarheden in de code misbruiken.

Figuur 1: Er zijn veel vormen van aanvallen die de gegevensbeveiliging in gevaar kunnen brengen, waarvoor veel verschillende tegenmaatregelen nodig zijn. (Bron afbeelding:ARM)

Als de aanvaller fysieke toegang heeft tot een systeem, of zelfs maar in de buurt is, dan openen zich extra aanvalsmogelijkheden, zowel intrusief als niet-intrusief. Het onderzoeken van signaalbussen kan persoonlijke informatie onthullen terwijl deze door het systeem stroomt. Het monitoren van hoogspanningsleidingen of EMI-straling kan informatie opleveren waarmee de coderingssleutels kunnen worden hersteld. Het wijzigen van de inhoud van of zelfs het vervangen van code-opslagapparaten is ook mogelijk met fysieke toegang, net als het verwijderen van de verpakking om de matrijs bloot te leggen voor sonderen en analyse.

Fysieke toegangsaanvallen op gegevensbeveiliging kunnen ook op andere momenten plaatsvinden dan nadat een apparaat is geïmplementeerd. Slechte actoren kunnen coderingssleutels kopiëren of zelfs hele systemen klonen, bijvoorbeeld tijdens productie en montage. De kloon van een apparaat kan dan in een systeem werken alsof het daar thuishoort, waarbij bijna alle vormen van beveiliging worden omzeild met activiteiten van binnenuit. En als een apparaat eenmaal buiten gebruik is gesteld en wordt weggegooid, kan iemand het verkrijgen en er op zijn gemak informatie uit halen.

Geen enkele methode biedt beveiliging tegen de talloze soorten aanvallen die mogelijk zijn en het implementeren van alle mogelijke beveiligingsmethoden kan onbetaalbaar zijn. Ook verschillen de aanvalsmogelijkheden en het risico per toepassing. Ontwikkelaars moeten dus zorgvuldig kiezen welke methoden ze zullen implementeren. De plaats om te beginnen is voordat u begint met gedetailleerd ontwerp, door een dreigingsmodel te maken. Het model moet niet alleen rekening houden met het apparaat zelf, maar ook met de systemen die ermee verbonden zijn. Het moet ook de omgeving van de normale operationele instelling van het apparaat onderzoeken, evenals gedurende de hele levenscyclus.

Bij het ontwikkelen van het dreigingsmodel zijn er verschillende stappen die ontwikkelaars moeten nemen:

Identificeer de activa (gegevens) die ze moeten beschermen. Voor privacy omvat dit alle PII die aanwezig of in beweging is via het apparaat. Het moet ook coderingssleutels bevatten, indien gebruikt, en mogelijk systeemfirmware, identiteitscodes, metadata van berichten en meer.

Identificeer de typen aanvallen waaraan deze assets onderhevig kunnen zijn, schat hun waarschijnlijkheid in en evalueer de impact van een succesvolle aanval. Zorg ervoor dat u de hele levenscyclus van het apparaat opneemt, inclusief productie, implementatie en verwijdering. Dit zal helpen identificeren welke bedreigingen ernstig genoeg zijn om te worden beperkt.

Bepaal de tegenmaatregelen die nodig zijn en hun implementatiekosten in termen van ontwerptijd, prestaties en stuklijsten.

Het aldus ontwikkelde dreigingsmodel zal helpen bij het bepalen van de hardware- en softwareontwerpattributen die nodig zijn voor het beschermen van gegevensprivacy. Gelukkig heeft de halfgeleiderindustrie talloze apparaten en services ontwikkeld die de meeste bedreigingen aanpakken en die ontwikkelaars ondersteuning bieden bij het identificeren van het toepassen van de juiste tegenmaatregelen.

Internet of Things-technologie

- Gegevensstroom

- Ontwikkelende AI-vereisten oplossen

- Co-simulatie voor op Zynq gebaseerde ontwerpen

- Is uw systeem klaar voor IoT?

- IoT-gegevens laten werken voor uw bedrijf

- Belangrijkste uitdagingen in het beheer van gegevensprivacy voor ondernemingen van 2021-23

- Tableau, de gegevens achter de informatie

- Wearables op de werkplek roepen nieuwe privacydilemma's op voor personeel, bedrijven

- Top IoT-trends om in de gaten te houden in 2019

- DataOps:de toekomst voor automatisering van de gezondheidszorg

- Industriële automatisering maakt plaats voor informatieautomatisering