Testoplossingen versterken beveiliging in IoT-ontwerpen

De groeiende dreiging van indringers in de cyberinfrastructuur door vijandige actoren leidt tot de creatie van nieuwe mechanismen voor het testen van de veiligheid voor de software en hardware van het Internet of Things (IoT). Hierdoor kunnen ontwikkelaars van embedded systemen voldoen aan de nieuwe richtlijnen die door het Witte Huis zijn gepubliceerd tijdens recente spraakmakende cyberaanvallen.

Op softwaregebied garandeert een nieuwe applicatiebeveiligingstest wiskundig foutloze code in embedded ontwerpen. De geautomatiseerde broncode-analysetechniek gelanceerd door het cyberbeveiligingssoftwarebedrijf TrustInSoft maakt gebruik van formele methoden om het testproces te versnellen door een wiskundige tweeling van C/C++-broncode te produceren en bevestigt zo de afwezigheid van broncode-bugs voor elke invoer (Figuur 1).

Figuur 1:Analyzer automatiseert formele methoden om een synthetisch beeld te geven van bugs in de broncode. Bron:TrustInSoft

De traditionele statische en dynamische analysemethoden vertragen de implementatie van het IoT-ontwerp omdat het testen voor elk proces wordt gerepliceerd. De nieuwe embedded IoT-test, gebaseerd op TrustInSoft's Analyzer-tool, maakt gebruik van formele methoden om het equivalent van statische en dynamische analyse van C/C++-broncode te bieden en zo de afwezigheid van ongedefinieerd broncodegedrag te garanderen.

TrustInSoft beweert dat de nieuwe testtool de uitroltijd van het IoT-apparaat tot 40x en de codeverificatietijd tot 4x verkort. Volgens Fabrice Derepas, oprichter en CEO van TrustInSoft, kan een bug die wordt gevonden na productrelease tot 640 keer meer kosten dan wanneer deze tijdens de ontwikkelingsfase wordt ontdekt. "Het leven is nooit foutloos, maar je broncode wel."

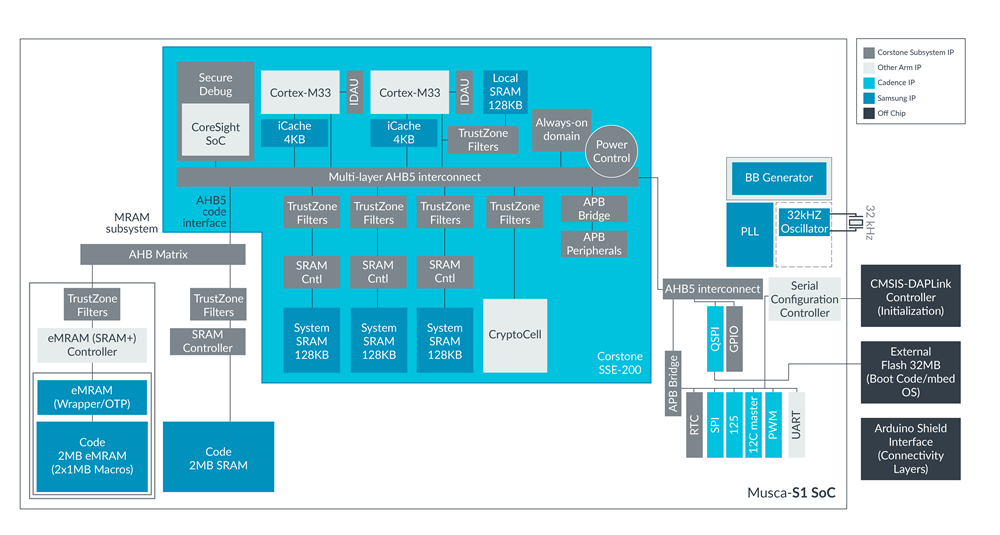

Op het gebied van hardware biedt Arm een IoT-testchip en ontwikkelbord waarmee ontwikkelaars beveiligingsreferenties kunnen evalueren in hun embedded ontwerpen (Afbeelding 2). Arm heeft de Musca-S1 IoT-testchip en ontwikkelbord uitgebracht in samenwerking met Samsung Foundry, Cadence en IC-ontwerpservicebedrijf Sondrel.

Figuur 2:Het in de Musca-S1 ingebouwde beveiligingstestplatform biedt meer keuzemogelijkheden voor ontwerpers van IoT-chips. Bron:Arm

De IoT-testoplossing is gebaseerd op een 28-nm volledig verarmde silicium-op-isolator (FD-SOI) embedded MagnetoResistive Random Access Memory (eMRAM)-chip. Het biedt voordelen ten opzichte van traditionele embedded flash (eFlash) geheugentechnologie om te schalen onder de 40-nm procestechnologie.

Met de bovenstaande hardware- en softwaretestoplossingen kunnen IoT-ontwikkelaars hun ontwerpen prototypen voor end-to-end beveiliging en IoT-apparaten snel op de markt brengen, terwijl ze voldoen aan de essentiële cyberbeveiligingsrichtlijnen.

>> Dit artikel is oorspronkelijk gepubliceerd op onze zustersite, EDN .

Internet of Things-technologie

- De weg naar industriële IoT-beveiliging

- Hoe maak je IoT-producten en -oplossingen veilig

- OSGi voor IoT-oplossingen:een perfecte match

- Beveiliging blijft het belangrijkste IoT-probleem

- IoT-beveiliging – wie is verantwoordelijk?

- Alles gaat IoT

- IoT-beveiliging – een belemmering voor implementatie?

- Het maken van IoT-oplossingen versnellen

- IoT beveiligen door bedrog

- Wat is IoT-beveiliging?

- Industriële IoT-beveiliging:uitdagingen en oplossingen