Een weg banen door het IoT-beveiligingsdoolhof

De meeste leidinggevenden met wie we praten over internet of things (IoT)-beveiliging benadrukken vergelijkbare punten:de noodzaak van een sterke basis van vertrouwen, goede authenticatiemechanismen en veerkracht. Er zijn echter veel verschillende manieren om de verschillende aspecten van deze beveiliging mogelijk te maken. Een bedrijf dat zich richt op op fysieke niet-kloneerbare functies (PUF) gebaseerde intellectuele eigendomsrechten, is Intrinsic ID.

We spraken met CEO en een oprichter van Intrinsic ID, Pim Tuyls, om meer te weten te komen over de wereld van PUF-beveiliging, de uitdagingen voor IoT-beveiliging naarmate de technologie groter wordt, en hoe om te gaan met de potentiële impact van andere bedreigingen, waaronder kwantumcomputing.

Pim Tuyls was medeoprichter van het bedrijf in 2008 als spin-out van Philips Research. Terwijl hij werkte als hoofdwetenschapper die het cryptografiecluster bij Philips beheerde, initieerde hij het oorspronkelijke werk aan fysieke PUF's die de basis vormen van de intrinsieke ID-kerntechnologie. Als resultaat van meer dan 20 jaar werken aan halfgeleiders en beveiliging, wordt Pim algemeen erkend voor zijn werk op het gebied van SRAM PUF's en beveiliging voor embedded toepassingen.

Pim Tuyls

Hij spreekt regelmatig op technische conferenties en heeft veel geschreven over het onderwerp veiligheid. Hij schreef mee aan het boek Security with Noisy Data, waarin nieuwe technologieën op het gebied van beveiliging worden onderzocht op basis van luidruchtige data en toepassingen worden beschreven op het gebied van biometrie, veilige sleutelopslag en anti-namaak. Pim heeft een Ph.D. in wiskundige fysica van de KU Leuven en heeft meer dan 50 patenten.

Tuyls zei dat zijn team van ongeveer 30 mensen veel ervaring heeft met het implementeren van PUF in veel verschillende situaties. Hij benadrukte in ons interview dat een belangrijke onderscheidende factor voor de oplossing van Intrinsic ID is dat "er geen sleutelgeheimen zijn."

Wat missen chipbedrijven?

EE-tijden: Wat denk je dat halfgeleiderbedrijven missen als het gaat om het implementeren van beveiliging, en waar moeten ze aan denken om ervoor te zorgen dat aangesloten apparaten veilig zijn?

Pim Tuyls :Beveiliging is voor veel mensen veel dingen gaan betekenen. Beveiliging voor halfgeleiderleveranciers gaat bijvoorbeeld over het beschermen van gevoelige gegevens, zowel op chips als onderweg tussen apparaten. Het gaat om het beschermen van waardevolle IP die, wanneer gestolen, gewijzigd of gekopieerd, kan leiden tot gecompromitteerde systemen, grote aansprakelijkheden en grote verliezen. Maar het gaat ook om het beschermen van privacy en vertrouwelijkheid voor eindgebruikers.

Niet zo lang geleden was er een tijd dat halfgeleiderbedrijven beveiliging als een 'nice to have' zagen. Het toevoegen van beveiliging voelde in veel gevallen als een last, omdat ze er geen ruimte op de chip voor wilden reserveren of de vereiste cycli aan hun opstartvolgorde wilden toevoegen. We zagen dit vaker in de begindagen van Intrinsic ID, toen we in 2008 begonnen.

Maar de tijden zijn aanzienlijk veranderd. Met de steeds groter wordende miljarden autonoom verbonden IoT-apparaten, zijn halfgeleiderleveranciers tot de juiste conclusie gekomen dat beveiliging nu een must voor hen is. Tegenwoordig zien we veel klanten bij ons terugkomen, die in het verleden niet wilden investeren in sterke hardwarebeveiliging en die nu niet meer zonder kunnen. Het blijft echter van het grootste belang dat elke beveiligingsoplossing voor halfgeleiders zo min mogelijk overhead in middelen en kosten verbruikt, omdat de enorme hoeveelheden halfgeleiders voor IoT eenvoudigweg met zeer dunne marges moeten werken.

Authenticatie en vertrouwen zijn de sleutelwoorden

EE-tijden: Zijn er specifieke aspecten van IoT die van invloed zijn op de behoefte aan beveiliging? Wat is er precies nodig om IoT-apparaten veilig te verbinden?

Pim Tuyls :Een ding dat alle IoT-beveiligingsproblemen gemeen hebben, is dat ze over authenticatie gaan. Welk apparaat krijgt toegang tot bepaalde gegevens? Welke apparaten zijn toegestaan op uw netwerk? Welke hardware mag bepaalde software draaien of toegang krijgen tot beveiligde gegevens? Om die vragen te kunnen beantwoorden, moeten alle apparaten in een systeem worden geauthenticeerd. Dus zonder de juiste authenticatie is er geen manier om zelfs maar over beveiliging te praten.

Daarom is een van de grootste uitdagingen op het gebied van IoT-beveiliging het oplossen van het probleem van misleiding. Om preciezer te zijn, in de meeste veiligheidsgerelateerde gevallen wordt misleiding veroorzaakt door imitatie. Binnen het IoT gaat het om kwaadaardige apparaten die proberen privileges te krijgen die ze niet zouden mogen hebben. Maar als u de identiteit van een apparaat kunt verifiëren, weet u wat legitiem is en wat niet, waardoor de kans op misleiding aanzienlijk wordt verkleind.

Daarom is het absoluut noodzakelijk om een vertrouwde identiteit voor IoT-apparaten vast te stellen. Het is vooral belangrijk voor de halfgeleiders met een hoog volume die in die apparaten zitten om een sterke en goedkope implementatie van een vertrouwensbasis te hebben. Het is duidelijk dat elke beveiligingsimplementatie voldoende sterk moet zijn, anders heeft het geen zin. De enorme volumes in IoT vereisen echter ook dat de oplossing lage implementatiekosten heeft.

SRAM PUF zorgt voor schaalbaarheid

EE-tijden: Kun je iets meer uitleggen over op PUF gebaseerde beveiliging, en vooral hoe jouw oplossing verschilt van die van andere leveranciers die PUF-beveiliging aanbieden? Kunt u bepaalde functies identificeren die klanten nuttig vinden?

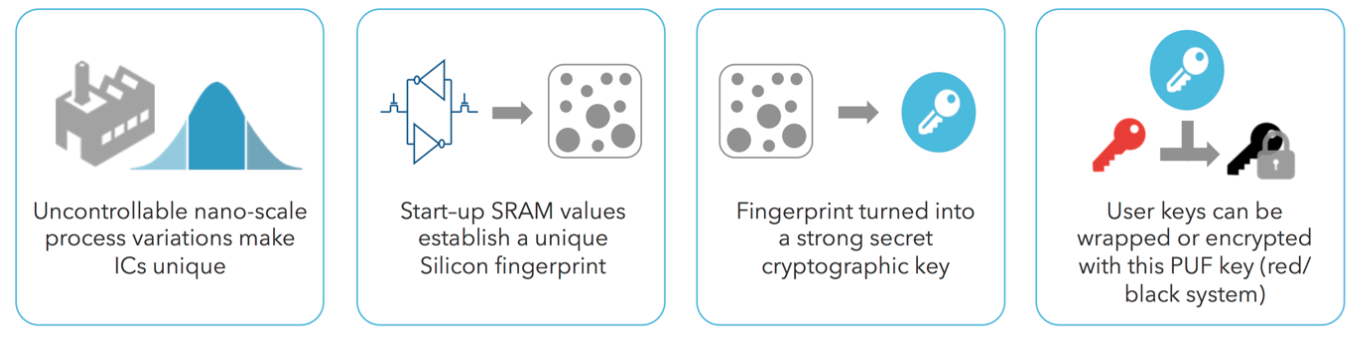

Pim Tuyls :We bieden beveiligingsoplossingen op basis van fysieke niet-kloneerbare functie of PUF-technologie, die belangrijk is voor de authenticatie van halfgeleiderapparaten. PUF's zetten kleine variaties in het silicium van een chip om in een digitaal patroon van nullen en enen dat uniek is voor die specifieke chip en in de loop van de tijd herhaalbaar is. Dit patroon is een 'siliciumvingerafdruk'. De vingerafdruk wordt omgezet in een cryptografische sleutel die uniek is voor die specifieke chip en wordt gebruikt als rootsleutel om zijn identiteit vast te stellen.

De rootsleutel wordt op betrouwbare wijze gereconstrueerd uit de PUF wanneer het systeem dit nodig heeft, zonder dat de sleutel in enige vorm van geheugen hoeft te worden opgeslagen. Omdat sleutels nooit worden opgeslagen door echte PUF's, zijn ze onveranderlijk en onbereikbaar voor kwaadwillenden, waardoor PUF's een beveiligingsniveau hebben waardoor ze kunnen worden gebruikt in geavanceerde beveiligingsmarkten, zoals ruimtevaart, defensie en bankieren. Aangezien PUF's dit hoge beveiligingsniveau bereiken zonder speciale beveiligingshardware te gebruiken, blijven de implementatiekosten van de totale oplossing laag, waardoor het ook ideaal is voor markten met grote volumes in het IoT.

PUF's zetten kleine variaties in het silicium van een chip om in een digitaal patroon dat uniek is voor die specifieke chip en in de loop van de tijd herhaalbaar is. Dit patroon is een 'siliciumvingerafdruk'. De vingerafdruk wordt omgezet in een cryptografische sleutel die uniek is voor die specifieke chip en wordt gebruikt als rootsleutel om zijn identiteit vast te stellen. (Bron:intrinsieke ID)

Naast de hoge beveiliging die wordt geboden door de meeste PUF-implementaties, biedt de SRAM PUF-technologie die wordt ingezet door Intrinsic ID, waarbij de siliciumvingerafdruk is afgeleid van het willekeurige opstartgedrag van SRAM-geheugen, een zeer hoge betrouwbaarheid in de loop van de tijd, een hoge bron van entropie en een bewezen staat van dienst met meer dan 250 miljoen chips die in het veld zijn ingezet.

In sommige gevallen hebben we gezien dat de betrouwbaarheid van onze SRAM PUF's groter was dan die van niet-vluchtige opslag voor sleutels in bijvoorbeeld flash-geheugen. Bovendien is SRAM een standaard halfgeleidercomponent die beschikbaar is in elk technologieknooppunt en in elk proces. Dit zorgt voor de schaalbaarheid van SRAM PUF's over verschillende knooppunten en processen en zorgt voor eenvoudig testen en evalueren, aangezien dit een bekende halfgeleidercomponent is. SRAM PUF's zijn ook volledig digitaal. Het toevoegen van een SRAM PUF vereist geen extra maskersets, analoge componenten (zoals laadpompen) of speciale programmering.

Waarin onderscheiden wij ons van andere leveranciers? We geloven dat we het enige beveiligingsbedrijf ter wereld zijn dat implementaties van PUF-technologie aanbiedt als hardware-IP, software en zelfs firmware voor FPGA's. Dit betekent dat naast halfgeleiderfabrikanten die onze PUF IP toevoegen aan de hardware van hun chips, hun klanten ook kunnen besluiten onze technologie toe te voegen aan chips die dit niet in hardware hebben. De software-implementatie van onze PUF-technologie, genaamd BK, draait op vrijwel elk type microcontroller (MCU) of system on chip (SoC). En FPGA-gebruikers kunnen een zogenaamde Butterfly PUF in de programmeerbare structuur van hun FPGA implementeren via ons product Apollo.

Onze technologie is al vele jaren betrouwbaar gebleken in het veld bij een groot aantal klanten en is eenvoudig te integreren in veel verschillende technologieknooppunten. Bovendien biedt onze PUF-technologie een zeer hoge entropie afgeleid van het silicium van een chip.

Hoe beïnvloeden krimpende nodes de beveiliging?

EE-tijden: Hebben krimpende transistors onder de 5nm invloed op de beveiliging, en hoe?

Pim Tuyls :De impact en het belang van schaalbare beveiligingsoplossingen voor kleine technologieknooppunten wordt vaak over het hoofd gezien. Vooral voor op hardware gebaseerde beveiliging is het niet triviaal dat een implementatie meeschaalt met afnemende technologieknooppunten. Onder de 28nm waren er bijvoorbeeld serieuze uitdagingen om niet-vluchtig geheugen (NVM) op dezelfde manier en met dezelfde snelheid te schalen als de standaardcomponenten. Het ontwikkelen van flash-geheugen is moeilijk en duur geworden bij geavanceerde nodes, omdat flash-geheugen veel extra maskeerstappen vereist, wat de kosten van het geheugen en dus de chip verhoogt. Dit veroorzaakt problemen voor veel beveiligingsoplossingen, omdat ze meestal een vorm van NVM gebruiken om hun geheime sleutels op te slaan.

Schaalvergroting is echter nodig om chipfabrikanten in staat te stellen dezelfde technologie over verschillende nodes te gebruiken, wat de continuïteit garandeert en de ontwikkeling en het onderhoud van software ontlast. Het feit dat SRAM PUF-oplossingen zijn ingezet in geavanceerde knooppunten (zelfs in 5nm), laat zien dat chipfabrikanten met deze technologie hun ontwerpen, inclusief hun beveiligingsarchitectuur, in de toekomst kunnen schalen naar geavanceerde knooppunten.

Hoe gaat SRAM PUF om met kwantum?

EE-tijden: Het is duidelijk dat ontwikkelingen zoals kwantumcomputing van invloed zullen zijn op de manier waarop we in de toekomst beveiliging implementeren. Hoe gaat SRAM PUF om met deze vooruitgang, is het nog steeds effectief?

Pim Tuyls :We zien dat er veel verwarring is in onze branche over alles wat met kwantum te maken heeft. De waarheid is dat de daadwerkelijke beschikbaarheid van kwantumcomputers nog enkele jaren op zich laat wachten. Dit betekent echter niet dat we moeten wachten met de voorbereiding ervan. Kijkend naar het PUF-technologielandschap, zien we dat sommige van de cryptografische algoritmen die door onszelf en anderen worden gebruikt, zullen worden verbroken wanneer kwantumcomputing arriveert. Dit zijn dezelfde algoritmen die in elke moderne cryptografie-oplossing zullen worden verbroken:de asymmetrische cryptografie.

Ook zal de lengte van onze sleutels voor symmetrische cijfers moeten worden vergroot. Deze problemen zijn niet specifiek voor leveranciers van PUF-technologie, dit geldt voor elke beveiligingsleverancier. Daarom werkt het National Institute of Standards and Technology (NIST) van het Amerikaanse ministerie van Handel al aan het standaardiseren van post-kwantumcrypto, de algoritmen die we in de toekomst allemaal moeten implementeren om de huidige asymmetrische cryptovaluta te vervangen.

Als we echter specifiek naar de PUF-technologie zelf kijken, is er niets om je zorgen over te maken. Op dit moment zijn er geen aanwijzingen dat Fuzzy Extractors en andere algoritmen die worden gebruikt om sleutels uit PUF's af te leiden, door een kwantumcomputer zouden worden verbroken. Naast het eenvoudig verlengen van de lengte van de afgeleide sleutels, blijven alle algoritmen met betrekking tot PUF's ononderbroken wanneer quantum computing beschikbaar is. Je zou kunnen zeggen dat PUF's 'kwantumproof' zijn, maar in werkelijkheid is er gewoon geen verband tussen wat kwantumcomputers doen en de algoritmen die nodig zijn om cryptografische sleutels af te leiden uit PUF-implementaties. Niet voor onze PUF's, niet voor welke PUF dan ook.

Helpen IoT-beveiligingsnormen?

EE-tijden: Over de hele wereld worden standaarden, certificeringen en voorschriften ingevoerd om IoT en cyberbeveiliging aan te pakken. Welke rol spelen deze normen/certificeringen in de industrie - zijn ze nuttig of een belemmering?

Pim Tuyls :Beveiligingsnormen zijn ongelooflijk belangrijk, maar worden lang niet genoeg gebruikt. Met de enorme versnippering van hardware en software, vooral in IoT, zijn er ernstige risico's die normen zullen moeten helpen verminderen. Hoe kunnen we een netwerk beschermen, als alle apparaten volgens verschillende regels spelen? Zolang netwerken apparaten bevatten die niet eens over de meest elementaire beveiligingsmechanismen beschikken, blijft het hele netwerk in gevaar. Beveiligingssystemen zijn zo sterk als hun zwakste schakel.

We zien dat sommige industrie-initiatieven vastbesloten zijn om standaarden voor IoT-beveiliging in te voeren, zoals het PSA-initiatief van Arm en de ioXt-alliantie waarvan we zelf lid zijn. Initiatieven als deze laten zien dat grote spelers in de industrie het erover eens zijn dat er iets moet gebeuren aan IoT-beveiliging, maar industrieel bewustzijn alleen is niet genoeg. Standaardisatie van beveiliging moet op overheidsniveau beginnen om echt effect te hebben. De enige echte manier om ervoor te zorgen dat alle fabrikanten van apparaten om beveiliging gaan, is door ze te verplichten zich aan bepaalde normen te houden, met het risico op aansprakelijkheid of boetes.

Het Executive Order dat onlangs door president Biden werd ondertekend, is een eerste stap in de goede richting. Het is echter niet genoeg. Veel meer landen moeten dit voorbeeld volgen, maar ook de V.S. zelf zou verder moeten gaan dan wat beschreven staat in deze EO, die zich vooral richt op softwarebeveiliging. Elke sterke beveiligingsoplossing begint met vertrouwde hardware, zoals we zeggen:"Niets is veiliger dan cyberbeveiliging geworteld in hardware." Daarom zijn wij van mening dat de EO moet worden uitgebreid met beveiliging voor hardware en de toeleveringsketen.

Een PUF-gemeenschap koesteren

EE-tijden: Beveiliging is iets dat dynamisch is en nooit stilstaat. Waar ben je het meest enthousiast over voor de nabije toekomst, en hoe kunnen apparaatfabrikanten voorop blijven lopen om ervoor te zorgen dat ze een goede beveiliging behouden? Is er iets dat Intrinsic ID doet om te helpen in dit aspect, en wat komt er in de nabije toekomst van u?

Pim Tuyls :Onze hoogste prioriteit op dit moment is het uitbreiden van ons productportfolio en continue verbetering van de kwaliteit van de bestaande producten die we aanbieden. We verwachten later dit jaar een aantal nieuwe softwareproducten op de markt te brengen.

Ook hebben we een initiatief waarin we de verschillende spelers in het PUF-ecosysteem bij elkaar proberen te brengen. We doen dit via een online community genaamd PUF Cafe, die gratis toegankelijk is voor iedereen die geïnteresseerd is in PUF-technologie. Deze site deelt wereldwijd nieuws en documentatie over PUF-technologie en organiseert maandelijkse "PUF Cafe Episodes", waar sprekers van verschillende organisaties verschillende aspecten van PUF-technologie en beveiliging bespreken. Een recente aflevering ging over de relatie tussen quantum en crypto. Deze community trekt mensen uit de industrie en de academische wereld aan, die allemaal zelf aan beveiligingsproblemen of PUF-technologie werken.

>> Dit artikel is oorspronkelijk gepubliceerd op onze zustersite, EE Tijden.

Internet of Things-technologie

- Industriële IoT beveiligen:het ontbrekende stukje van de puzzel

- De weg naar industriële IoT-beveiliging

- Uw IoT/OT-beveiligingsproject bouwen:waar te beginnen?

- Open source en het internet der dingen:innovatie door samenwerking

- Beveiligingsproblemen van het industriële IoT aanpakken

- Wat zal de IoT-markt tot 2020 stimuleren?

- Het IoT beveiligen tegen cyberaanvallen

- De IoT-bedreigingsvector beveiligen

- De beveiligingsuitdaging van het internet der dingen:deel 2

- Cyberbeveiliging en het internet der dingen:toekomstbestendige IoT-beveiliging

- Beveiliging inbouwen in verouderde infrastructuur