DDS-beveiliging op de hard(ware) manier - SGX Deel 3:Geharde DDS-services

Dit is deel 3 in een zes -blogreeks over dit onderwerp. Als je nieuw bent in deze serie, lees dan de vorige blogs hier.

In deel 2 van deze serie heb ik uitgelegd hoe je een gehard eindpunt maakt met RTI Connext DDS Micro + Security, SCONE en Intel SGX. Hoewel interessant, hebben we nog geen praktische oplossing met ingebouwde SGX onderzocht. In deel 1 liet ik doorschemeren dat DDS + SGX eerder in een serverruimte zal verschijnen dan als een meer traditioneel Industrial Internet of Things (IIoT) eindpunt. In deze aflevering zullen we kijken naar meer praktische oplossingen voor een SGX-geharde DDS-toepassing door de lens van DDS-services.

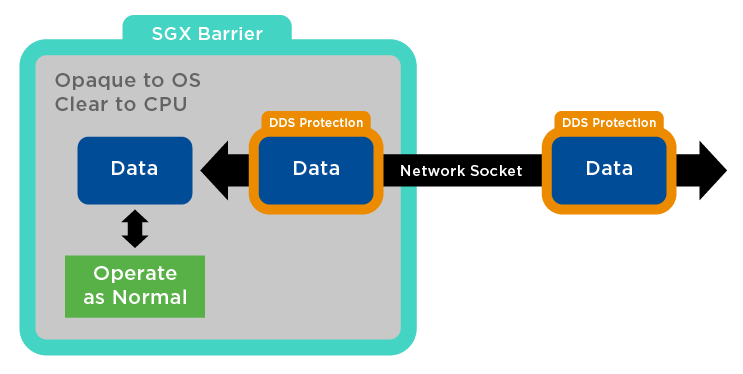

Veel DDS-services zijn hoofddoelen voor het versterken van de beveiliging. Ze abonneren zich vaak op meer onderwerpen en in een DDS-beveiligde oplossing hebben ze daarom meer toegang tot kortstondige sleutels. Deze sleutels worden noodzakelijkerwijs opgeslagen in het applicatiegeheugen. Met vaardigheid en vastberadenheid kan een bevoorrechte gebruiker of aanvaller ze extraheren, of misschien effectiever, de gegevens uit het systeemgeheugen halen net nadat de DDS-beveiligingen zijn verwijderd - of zelfs gegevens wijzigen net voordat beveiligingen worden toegevoegd. Waarom zou je je tenslotte druk maken over versleuteling als de gegevens al in platte tekst staan?

Afbeelding 1:Aanvalsoppervlak in DDS-omgevingen

Als je deze serie hebt gevolgd, herinner je je misschien dat ik in deel 1 een architectuur presenteerde waarin DDS-beveiligde pakketten op de draad konden aankomen en worden doorgegeven aan SGX-beveiligde ruimte voordat de DDS-beveiliging wordt verwijderd. Eenmaal binnen in de applicatie beschermt SGX de gegevens en kan de DDS-beveiliging worden verwijderd. Omdat de CPU de gegevens in platte tekst kan zien, zijn er geen exotische bewerkingen op versleutelde gegevens nodig. Dit biedt een duidelijk voordeel ten opzichte van andere beveiligingsmethoden, zoals homomorfe encryptie.

Dankzij dit ontwerp kan een toepassing versleutelde gegevens op de draad nemen, deze naar een beveiligde ruimte verplaatsen voordat de versleuteling wordt verwijderd, de gegevens bewerken en draadbeveiliging toevoegen. Als we een van deze applicaties kunnen bouwen, kunnen we er veel bouwen. Bovendien, aangezien DDS bescherming biedt op de draad, kunnen we een heterogeen netwerk hebben wanneer niet-SGX-applicaties kunnen communiceren met SGX-applicaties; sommige van die toepassingen kunnen DDS-services zijn.

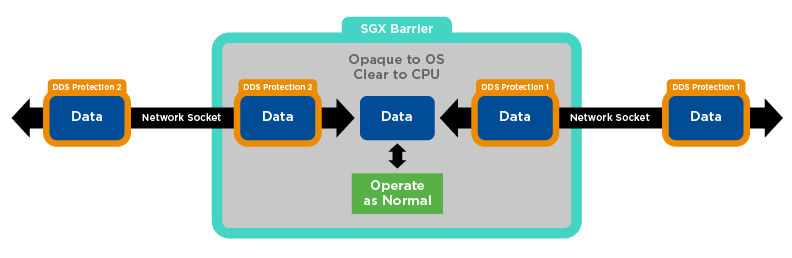

Laten we om dit te illustreren eens kijken naar RTI Routing Service. De Object Management Group® (OMG®) DDS-beveiligingsspecificatie vereist dat de Routing Service-toepassingscode werkt op gegevens in het vrije verkeer, ook al is het maar voor even. Bovendien beschikt Routing Service over alle kortstondige sleutels van elk eindpunt van waaruit het heeft gecommuniceerd. Sommige architecturen vereisen dat Routing Service zich aan de rand van het netwerk bevindt, waardoor het risico op aanvallen toeneemt. Als zodanig is het een waardevol doelwit voor een kwaadwillende gebruiker.

Afbeelding 2:RTI Routing Service biedt een beschermde ruimte voor applicaties die in SGX-omgevingen worden uitgevoerd

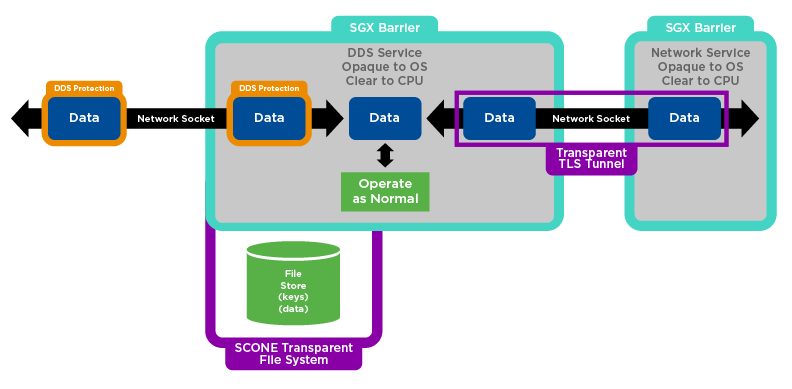

Hoewel we het nog niet hebben onderzocht, heeft SCONE ingebouwde, transparante ondersteuning voor gecodeerde bestandsopslag en attest. Met ingebouwde bestandsarchieven kunnen we de functionaliteit van onze applicatie uitbreiden. In het voorbeeld van de Routing Service kunnen we nu de privésleutels die voor identiteit worden gebruikt, opslaan in een beveiligde ruimte die alleen beschikbaar is voor de toepassing; geen root + gebruiker heeft er toegang toe.

Om het idee verder uit te werken, kunnen we nu alle gegevens op een beveiligde manier op schijf opslaan.

Afbeelding 3:DDS- en RTI-routeringsservice is beschermd in SCONE-omgevingen

We kunnen bijvoorbeeld DDS-communicatie opslaan voor geautoriseerde herhaling. SCONE ondersteunt native (en transparante) TLS-communicatie met andere geautoriseerde SCONE-containers zoals SQLite.

Met deze tools kunnen we een infrastructuur bouwen waarin alle gegevens te allen tijde worden beschermd, zelfs tegen een kwaadwillende systeembeheerder of aanvaller. Natuurlijk moet een applicatie zichzelf op een vertrouwde manier meten voordat het kan worden vertrouwd om toegang te krijgen tot vertrouwde services, inclusief de winkels en netwerkverbindingen. Dit is de rol van de attesteringsdienst.

De attestservice, in een notendop, is een externe methode om te verifiëren dat de applicatie ongewijzigd en echt is en op een echte SGX-CPU draait. In wezen is de attestservice een meer vertrouwd systeem dat verifieert dat een minder vertrouwd systeem een vertrouwde applicatie heeft en veilig kan draaien. Oorspronkelijk werd deze dienst exclusief geleverd door Intel, maar daar komt verandering in.

Attest op afstand lijkt misschien een probleem voor veel gesloten systemen, vooral als het attest wordt geleverd door Intel. Het is echter niet zo moeilijk als men zou denken, aangezien een attest voor een toepassing slechts één keer hoeft te gebeuren, en het attest overleeft een herstart. Het proces verifieert de CPU en toepassing via ISA-instructies die cryptografische integriteitsgaranties hebben. Die waarden kunnen op schijf worden verzegeld en indien nodig opnieuw worden gebruikt. Dit hergebruik kan een toepassing omvatten die aan de CPU bewijst dat deze niet is gewijzigd, een CPU die aan een systeem op afstand bewijst dat deze echt is, of een toepassing die aan een andere toepassing bewijst dat deze niet is gewijzigd. Deze functies zijn met name handig in een gedistribueerd systeem om ervoor te zorgen dat de externe partnerapplicatie van een bepaalde applicatie betrouwbaar is.

Aangezien we SCONE als ons SGX-framework hebben gebruikt, is het nuttig om erop te wijzen dat SCONE een attestservice biedt. Deze service kan lokaal op uw systeem worden beheerd als u SCONE Enterprise-licentiehouder bent. SCONE heeft een wereldwijde attestservice voor niet-zakelijke gebruikers, en we zullen later in de serie nader ingaan op attestatie met deze wereldwijde service.

In mijn volgende blog zal ik de kosten van beveiliging in DDS-SGX-omgevingen onderzoeken.

Internet of Things-technologie

- DDS-beveiliging op de hard(ware) manier - SGX:deel 2 (Micro + beveiliging + SCONE)

- De weg naar industriële IoT-beveiliging

- Beveiligingsproblemen van het industriële IoT aanpakken

- Het IoT beveiligen tegen cyberaanvallen

- De IoT-bedreigingsvector beveiligen

- Hyperconvergentie en berekening aan de rand:deel 3

- De beveiligingsuitdaging van het internet der dingen:deel 2

- De beveiligingsuitdaging van het internet der dingen:deel 1

- Het industriële IoT beschermen:een aanpak van de volgende generatie aannemen – deel 2

- Beveiliging versterkt het ware potentieel van IoT

- IoT in the Cloud:Azure vs AWS