Beveiliging ontwerpen in het industriële IoT

We hebben allemaal gehoord van het internet der dingen (IoT) en het industriële internet der dingen (IIoT). We weten dat de twee verschillend zijn:IoT wordt vaak gebruikt voor consumentengebruik en IIoT wordt gebruikt voor industriële doeleinden.

Maar hoe definieert een beroepsgroep als het Industrial Internet Consortium (IIC) het IIoT eigenlijk?

De groep ziet IIoT als een systeem dat operationele technologie (OT)-omgevingen, inclusief industriële controlesystemen (ICS), verbindt en integreert met bedrijfssystemen, bedrijfsprocessen en analyses.

Deze IIoT-systemen onderscheiden zich van ICS en OT doordat ze verregaand verbonden zijn met andere systemen en mensen. En ze verschillen van IT-systemen doordat ze sensoren en actuatoren gebruiken die interageren met de fysieke wereld, waar ongecontroleerde verandering kan leiden tot gevaarlijke omstandigheden.

De voordelen van IIoT zijn de mogelijkheid van sensoren of aangesloten apparaten, als onderdeel van een gesloten systeem, om gegevens te verzamelen en te analyseren en vervolgens iets te doen op basis van wat de gegevens onthullen. Alleen al de connectiviteit vergroot echter ook het risico op aanvallen - en in toenemende mate cyberaanvallen - door degenen die het systeem misschien willen uitschakelen.

Een van de vele projecten onder een Department of Energy (DoE) -programma om cyberincidenten te verminderen, wordt aangestuurd door Intel, waarbij wordt gekeken naar verbeterde beveiliging voor de rand van het stroomsysteem.

Omdat grid edge-apparaten rechtstreeks en via de cloud met elkaar communiceren, ontwikkelt het onderzoek beveiligingsverbeteringen om interoperabiliteit te benadrukken en realtime situationeel bewustzijn te bieden.

Ten eerste moet dit worden gedaan in de vorm van een veilige gateway voor brownfield- of legacy-stroomsysteemapparaten, en vervolgens als een upgrade van een interne veldprogrammeerbare poortarray (FPGA) die is ontworpen als onderdeel van greenfield- of huidige apparaten.

Het doel is om het oppervlak van de cyberaanval te verkleinen op een manier die de normale werking van de kritieke energieleveringsfuncties niet belemmert.

Sven Schrecker, hoofdarchitect van IoT-beveiligingsoplossingen bij Intel en co-voorzitter van de beveiligingswerkgroep bij het IIC, zei dat beveiliging niet de enige overweging zou moeten zijn bij het ontwerpen en implementeren van apparaten voor IIoT-systemen, maar dat ontwikkelaars breder zouden moeten nadenken over vijf algemene sleutelfactoren:

veiligheid

betrouwbaarheid

beveiliging

privacy

veerkracht

Hoewel ontwerpingenieurs mogelijk beveiligingselementen in een chip, software of platform moeten implementeren, zijn ze zich misschien niet noodzakelijkerwijs bewust van hoe hun werk past in het grotere beveiligingsbeleid van hun bedrijf. "Het beveiligingsbeleid moet door zowel het IT-team als het OT-team samen worden opgesteld, zodat iedereen weet welk apparaat met wat mag praten", aldus Schrecker.

Een vertrouwensketen opbouwen

Een gemeenschappelijk thema is om vanaf het begin een beveiligingsbeleid en een vertrouwensketen op te stellen en vervolgens te zorgen dat dit wordt gehandhaafd door middel van ontwerp, ontwikkeling, productie en de gehele levenscyclus van een apparaat. Vertrouwen moet worden ingebouwd in het apparaat, het netwerk en de hele toeleveringsketen.

Haydn Povey, bestuurslid van de IoT Security Foundation en CEO en oprichter van Secure Thingz, zei dat beveiliging op vier niveaus moet worden aangepakt:

CxO-niveau

beveiligingsarchitect

ontwikkelingsingenieur

operations manager

De ontwikkelings- of ontwerpingenieurs zijn degenen die het beveiligingsbeleid van het bedrijf moeten overnemen. Ze kunnen ook factoren definiëren zoals hoe te identificeren en te verifiëren dat een product van hen is en hoe veilig software- en hardware-updates kunnen worden geleverd en dit in chips of software kunnen worden geïmplementeerd.

Het vierde deel van de keten is waar OEM's betrokken zijn bij het vervaardigen van producten voor IIoT-netwerken, of bij de implementatie van die producten. Hier moet de productie- of operationsmanager ervoor zorgen dat elk elektronisch onderdeel zijn eigen unieke identiteit heeft en op elk punt in de supply chain veilig kan worden geverifieerd.

Robert Martin, senior principal engineer bij de MITER Corporation en lid van de stuurgroep van de IIC, zei bij het bespreken van het ontbreken van een vertrouwensketen in hardware en software:"Verbonden industriële systemen hebben zoveel verschillende tech-stacks."

Hij waarschuwde zelfs:"Een kleine verandering in een microprocessor kan een onbedoelde impact hebben op de software die erop draait. Als we de software opnieuw compileren en op een ander besturingssysteem draaien, zal het anders werken, maar niemand is verantwoordelijk voor softwarefouten als gevolg van de wijzigingen.”

Hij voegde eraan toe:"Vergelijk dit met de bouwsector, waar je zou worden gestraft voor het aanbrengen van wijzigingen die de veiligheid aantasten - er is regelgeving, certificering. Maar we hebben gewoon niet hetzelfde regime in op software gebaseerde technologieën.”

Ontwerpoverwegingen voor IIoT-beveiliging

Dus waar begin je met het ontwerpen van beveiliging voor het IIoT, en welke ontwerpoverwegingen moeten worden bekeken?

Er bestaan verschillende brancherichtlijnen, zoals het IIC's IoT Security Framework samen met zijn productieprofiel met details voor de implementatie van het Framework in de fabriek of het National Institute of Standards and Technology Cybersecurity Framework .

De belangrijkste taak van de ontwerpingenieur is het bepalen hoe een beveiligingsbeleid of beveiligingsraamwerk moet worden vertaald naar het ontwerp en het levenscyclusbeheer van een apparaat dat het geheel of een deel van een IIoT-eindpunt vormt.

De overwegingen variëren van het inschakelen van apparaten met unieke identiteiten tot het kunnen beschermen van het apparaat, het identificeren van een aanval, het herstellen ervan, het herstellen en het patchen van het apparaat.

"Het proces verschilt niet van het beveiligen van andere systemen", zegt Chet Bablalk, vice-president van oplossingen voor IoT-apparaten bij Arm. “We moeten van de grond af nadenken over veiligheid.”

Hij legde uit:"Het eerste deel is de analyse - wat zijn de bedreigingsvectoren en wat probeert u te beschermen?"

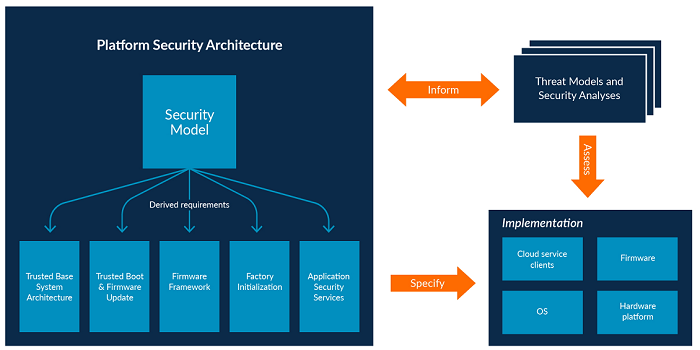

Arm introduceerde vorig jaar een eigen platformbeveiligingsarchitectuur (PSA) om ontwikkelaars van IoT-apparaten te ondersteunen. Babla zegt dat de PSA apparaatonafhankelijk is omdat het bedrijf de industrie probeert aan te moedigen om na te denken over beveiliging.

Analyseren, architect, implementeren

Het PSA-framework bestaat uit drie fasen:analyseren, ontwerpen en implementeren. "Analyse is de kern van wat we proberen te benadrukken", zei Babla.

Dit betekent bijvoorbeeld het uitvoeren van een dreigingsmodelanalyse en Arm heeft drie analysedocumenten geïntroduceerd voor veelvoorkomende gebruiksscenario's in asset-trackers, watermeters en netwerkcamera's. Deze analyse is essentieel en wordt door anderen herhaald.

Martin van MITRE Corp. merkte op:"We moeten beginnen te praten over de mogelijke zwakke punten in de hardware en in staat zijn aanvalspatronen na te bootsen en testgevallen te maken."

Ontwerpingenieurs moeten nadenken over het hele ecosysteem, van chip tot cloud, in termen van het implementeren van een systeem dat bestaat uit een onveranderlijk apparaat of een apparaat met een niet-veranderlijke identiteit; vertrouwd opstarten inschakelen; en ervoor te zorgen dat over-the-air (OTA) updates en authenticatie veilig kunnen worden uitgevoerd. "Dan kun je nadenken over mitigatie in silicium, de toegangspunten en de cloud", zegt Babla.

Arm's PSA-framework moedigt ontwerpers aan om eerst de bedreigingen te overwegen en vervolgens te kijken naar ontwerp en implementatie. (Bron:Arm)

Internet of Things-technologie

- Industriële IoT beveiligen:het ontbrekende stukje van de puzzel

- De weg naar industriële IoT-beveiliging

- Industrieel ontwerp in het tijdperk van IoT

- Beveiligingsproblemen van het industriële IoT aanpakken

- Het IoT beveiligen tegen cyberaanvallen

- De IoT-bedreigingsvector beveiligen

- Beveiliging inbouwen in verouderde infrastructuur

- Hand in hand – Waarom het IoT SD-WAN nodig heeft

- Het industriële IoT beschermen:een aanpak van de volgende generatie aannemen – deel 2

- Beveiliging versterkt het ware potentieel van IoT

- 4 strategieën om het industriële IoT-netwerk te ontwarren