MCU's gebruiken PUF-technologie om beveiligingslacunes in privésleutels op te vullen

Meer IC-leveranciers beginnen een technologiebenadering op apparaatniveau te verkennen voor het beveiligen van gegevens, die fysiek niet-kloneerbare functie of PUF wordt genoemd. Hoewel siliciumproductieprocessen nauwkeurig zijn, maakt deze technologie gebruik van het feit dat er nog steeds kleine variaties zijn in elk geproduceerd circuit. De PUF gebruikt deze kleine verschillen om een unieke digitale waarde te genereren die als geheime sleutel kan worden gebruikt. Geheime sleutels zijn essentieel voor digitale beveiliging.

Beveiliging wordt steeds meer een van de grootste zorgen voor ontwikkelaars van verbonden apparaten of internet der dingen (IoT), vooral met het enorme risico dat ze lopen door aanvallen door hackers of compromissen met informatie en beveiligingsinbreuken.

Een van de uitdagingen voor het toevoegen van beveiliging aan een IoT-apparaat is hoe dit te doen zonder toevoeging van siliciumvastgoed of kosten, gezien de beperkte middelen in termen van het handhaven van een minimaal stroomverbruik en het optimaliseren van de verwerkingsbronnen op de apparaten.

Met een effectieve implementatie van PUF is het mogelijk om de limieten van conventionele sleutelopslag te overwinnen:het PUF-circuit heeft geen batterij of andere permanente stroombron. Pogingen om de sleutel fysiek te onderzoeken, zullen de kenmerken van dat PUF-circuit drastisch veranderen en dus een ander nummer produceren. De PUF-sleutel kan alleen worden gegenereerd wanneer deze nodig is voor een cryptografische bewerking en kan later onmiddellijk worden gewist.

De PUF-technologie biedt voordelen op het gebied van stuklijsten (BOM) met de sterke beveiliging van een fraudebestendig SRAM. Hoewel PUF-technologie alleen niet voldoende is om sleutelbeveiliging te garanderen, minimaliseert het zeker de kwetsbaarheid van embedded apparaten.

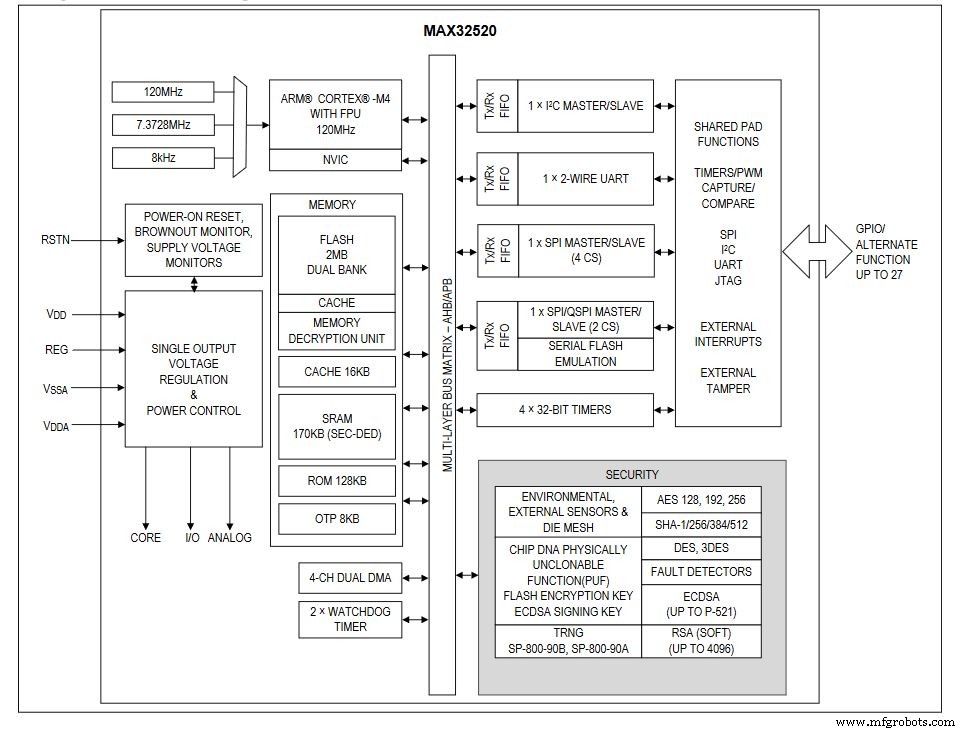

Onlangs zagen we productaankondigingen van Maxim Integrated en Silicon Labs voor beveiligde apparaten met PUF-technologie. Silicon Labs heeft nieuwe op hardware gebaseerde beveiliging toegevoegd voor zijn draadloze systemen op chip (SoC's) voor IoT-apparaten in zijn Wireless Gecko Series 2-platform, waarbij beveiligingssoftwarefuncties worden gecombineerd met PUF-hardwaretechnologie. Maxim Integrated introduceerde zijn MAX32520 ChipDNA Secure ARM Cortex-M4 Microcontroller, die op dezelfde manier PUF bevat voor meerdere beschermingsniveaus; de door ChipDNA gegenereerde sleutel kan direct worden gebruikt voor verschillende functies, zoals symmetrisch geheim om gegevens te coderen/decoderen die zijn opgeslagen in het niet-vluchtige geheugen van de beveiligde IC.

Een woordvoerder van Maxim vertelde EE Times:"De MAX32520 kan voor alle toepassingen worden gebruikt - hoewel we specifiek op de IoT-toepassingen hebben gewezen in de aankondiging bij embedded world, is de IC niet beperkt tot IoT-toepassingen." Het apparaat is geschikt voor verschillende toepassingen, waaronder industrie, gezondheidszorg, computers en IoT.

Vereenvoudigd blokschema van Maxim's ChipDNA-microcontroller (Afbeelding:Maxim Integrated)

Vereenvoudigd blokschema van Maxim's ChipDNA-microcontroller (Afbeelding:Maxim Integrated)

De MAX32520 kan veilig opstarten voor elke processor implementeren op basis van de seriële flash-emulatiefunctie, en biedt twee extra fysieke lagen:die shield en fysieke sabotagedetectie. De chip biedt interne flash-encryptie-optie. Het wordt gebruikt voor IP-bescherming en flash-gegevensbescherming. De krachtige functies van crypto vergroten het vertrouwen van het apparaat — het ondersteunt krachtige SHA512, ECDSA P521 en RSA 4096. De MAX32520 gebruikt de ChipDNA-uitvoer als sleutelinhoud om alle op het apparaat opgeslagen gegevens, inclusief gebruikersfirmware, cryptografisch te beveiligen. Versleuteling van gebruikersfirmware biedt ultieme software-IP-bescherming.

De ChipDNA kan ook een privésleutel genereren voor de ECDSA-ondertekeningsoperatie. De MAX32520 biedt een FIPS/NIST-compliant TRNG-, omgevings- en sabotagedetectiecircuit om beveiliging op systeemniveau te vergemakkelijken. Elke poging om ChipDNA te onderzoeken of te observeren, wijzigt de kenmerken van het onderliggende circuit, waardoor de ontdekking van de unieke waarde die door de cryptografische functies van de chip wordt gebruikt, wordt voorkomen. Op dezelfde manier worden meer uitputtende reverse-engineeringpogingen geannuleerd vanwege de fabrieksconditionering die nodig is om het ChipDNA-circuit operationeel te maken.

Mike Dow, Silicon Labs

Ondertussen legde Mike Dow, senior productmanager voor IoT-beveiliging bij Silicon Labs uit aan EE Times hoe ze PUF-technologie gebruiken in hun draadloze SoC's voor IoT-apparaten. "Voor de fysiek niet-kloneerbare functie (PUF) die is ingebed in de veilige kluis en beveiligde elementtechnologieën van Silicon Labs, gebruiken we een SRAM PUF, wat betekent dat het gebruik maakt van de inherente willekeur van een blok SRAM-bits terwijl ze worden ingeschakeld om een enkele symmetrische sleutel die uniek is voor het apparaat. We hebben SRAM PUF-technologie geïmplementeerd die de langste bewezen staat van dienst op het gebied van betrouwbaarheid op de markt heeft. Aangezien de apparaten die onze klanten in het veld inzetten vaak al meer dan 10 jaar operationeel zijn, hadden we PUF-technologie nodig met een lange geschiedenis van betrouwbaarheid.”

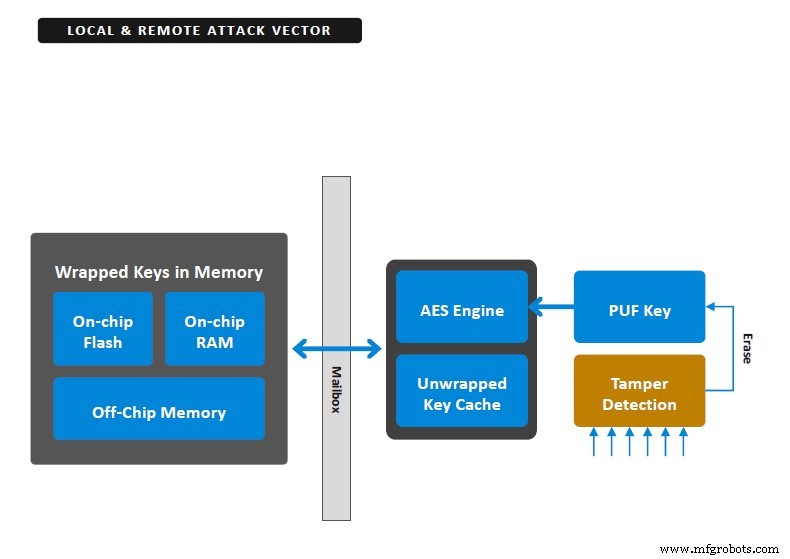

Hij zei dat het in de implementatie van Silicon Labs het gebruik van de PUF beperkt om een Key Encryption Key (KEK) te maken, die wordt gebruikt om andere sleutels in het systeem te verpakken (versleutelen) en ze op te slaan in het interne of externe geheugen. “Omdat deze KEK alleen wordt gebruikt om toegang te krijgen tot verpakte sleutels, is de tijd dat hij in gebruik is beperkt, wat op zijn beurt de blootstelling aan vele soorten aanvallen beperkt. Bovendien vindt het proces van het reconstrueren van de KEK alleen plaats bij Power on Reset (POR)-gebeurtenissen, waardoor de toegang tot het proces van het genereren van de sleutel verder wordt beperkt.”

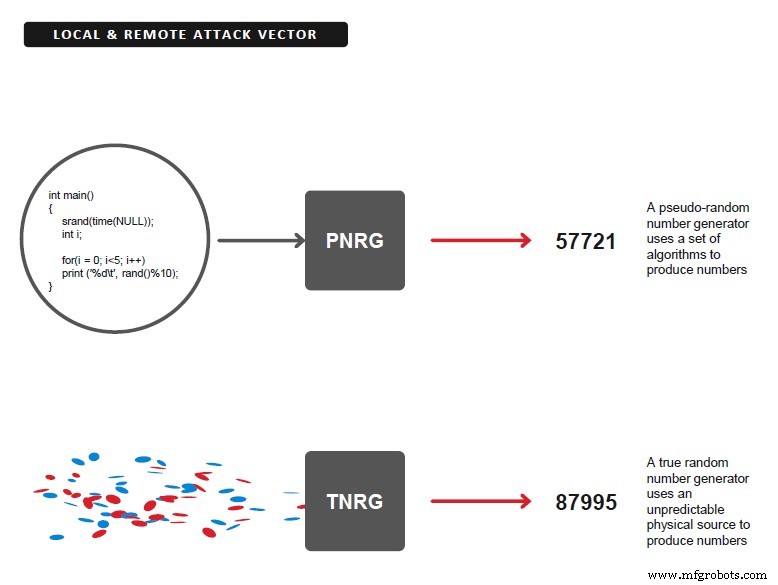

In het ontwerp van Silicon Labs wordt elke andere sleutelgeneratie naast de sleutelversleutelingssleutel uitgevoerd door een NIST-compatibele True Random Generator (TRNG). (Afbeelding:Silicon Labs)

In het ontwerp van Silicon Labs wordt elke andere sleutelgeneratie naast de sleutelversleutelingssleutel uitgevoerd door een NIST-compatibele True Random Generator (TRNG). (Afbeelding:Silicon Labs)

"In dit ontwerp wordt elke andere sleutelgeneratie naast de KEK uitgevoerd door een NIST-compatibele True Random Generator (TRNG), en vervolgens wordt de sleutel omhuld met AES-codering. Zowel TRNG- als AES-technologie is gebruikelijk, goed begrepen, getest en verifieerbaar in de beveiligingsindustrie. We gebruiken ook 256-bits sleutels voor extra sterkte van de AES-codering. Vervolgens passen we differentiële vermogensanalyse (DPA) zijkanaalbescherming toe op het AES-algoritme om het verder te versterken tegen die aanvallen. Al het sleutelmateriaal voor het apparaat is op deze manier verpakt, inclusief de ECC private/public identiteitssleutelparen die zijn gegenereerd en opgeslagen in eenmalig programmeerbaar (OTP) geheugen.

De mogelijkheid om sleutelmateriaal veilig op te slaan in bijna onbeperkt intern of extern geheugen is een groot voordeel bij het implementeren van complexe cloudbeveiligingsschema's waarvoor veel meerdere paren asymmetrische sleutels nodig zijn. Het alternatief is om de sleutels in platte tekst op te slaan, maar deze benadering vereist fysiek zeer veilige geheugens, die zowel complex als duur zijn om te beschermen. Dow merkte op:"Bij het ontwerpen van de chip moet je een optimale grootte van veilig geheugen kiezen. Maar welke maat je ook kiest, het is bijna gegarandeerd onvoldoende gedurende de levensduur van het product.”

Een PUF creëert een geheime, willekeurige en unieke sleutel; de PUF-sleutel versleutelt alle sleutels in de beveiligde sleutelopslag, gegenereerd bij het opstarten en niet opgeslagen in flash. (Afbeelding:Silicon Labs)

Een PUF creëert een geheime, willekeurige en unieke sleutel; de PUF-sleutel versleutelt alle sleutels in de beveiligde sleutelopslag, gegenereerd bij het opstarten en niet opgeslagen in flash. (Afbeelding:Silicon Labs)

Hij zei dat het andere voordeel van zijn veilige kluissleutelbeheerschema is dat je door gebruik te maken van AES-codering ook een initiële vector kunt vereisen om het algoritme te voeden. "Deze initiële vector is alsof je een extra 128-bits wachtwoord nodig hebt om een beveiligingsoperatie uit te voeren met die sleutel. Dit wachtwoord kan vervolgens worden gebruikt door een mens of een andere toepassing die op onze chip draait om een twee-factor-authenticatie te bieden om de sleutel te gebruiken."

“Als extra beschermingslaag hebben we een geavanceerd sabotagebeveiligingsschema opgenomen in onze veilige kluistechnologie die de PUF-reconstructiegegevens kan vernietigen als er een sabotage wordt gedetecteerd. Als de reconstructiegegevens eenmaal zijn vernietigd, is het opgeslagen sleutelmateriaal nooit meer toegankelijk. Hierdoor wordt het apparaat effectief "gemetseld", aangezien er nu geen versleutelingsalgoritme kan worden uitgevoerd, waardoor zelfs een veilige start wordt voorkomen."

Silicon Labs koos wat het zei de meest betrouwbare PUF-technologie op de markt is en beperkte zijn functie tot het leveren van slechts een enkele KEK om sleutelmateriaal in of uit te pakken. Die sleutel kan verder worden beschermd door een ander wachtwoord voor twee-factor-authenticatie te vereisen. Dow voegde toe:"Bovendien bieden we meerdere bronnen voor sabotagebescherming en kunnen we de PUF-sleutel vernietigen, waardoor deze nutteloos wordt voor het decoderen van alle andere sleutels die erdoor worden beschermd. Zelfs als hackers veel tijd en middelen investeren om het apparaat opnieuw te ontwerpen en de KEK te herstellen, hebben ze slechts één apparaat aangetast."

Ingebed

- Cyber en de cloud:de belangrijkste beveiligingsuitdagingen overwinnen tijdens de opkomst van meerdere clouds

- Basisprincipes van SRAM PUF en hoe het te implementeren voor IoT-beveiliging

- Cortex-M33-gebaseerde MCU's verbeteren de IoT-beveiliging

- Beveiliging blijft het belangrijkste IoT-probleem

- Microchip:end-to-end LoRa-beveiligingsoplossing biedt veilige sleutelvoorziening

- Renesas:Synergy-platform voegt S5D3 MCU-groep met laag vermogen toe met geavanceerde beveiliging

- Cypress:nieuwe lijn van PSoC 64 veilige MCU's biedt PSA-gecertificeerde beveiliging

- Cool IoT-gebruiksscenario's:nieuwe beveiligingsmechanismen voor netwerkauto's

- Wat is een netwerkbeveiligingssleutel? Hoe vind je het?

- 8 meest voorkomende versleutelingstechnieken om privégegevens op te slaan

- 5 belangrijke verbeteringen op het gebied van cyberbeveiliging voor veilige digitale oplossingen in 2021