Nieuwe Microchip MCU voegt veilige opstartbescherming toe tegen externe Flash

Voor besturingssystemen die opstarten vanaf extern SPI-flashgeheugen, heeft Microchip Technology zijn nieuwste microcontroller (MCU) met cryptografie geïntroduceerd om te beschermen tegen kwaadaardige rootkit- en bootkit-malware, waardoor veilig opstarten mogelijk wordt met hardware root of trust-bescherming die voldoet aan de NIST 800-193-richtlijnen.

Met de groei in 5G, inclusief nieuwe mobiele infrastructuur, netwerken en datacenters die de groeiende cloud computing ondersteunen, zullen ontwikkelaars ervoor moeten zorgen dat besturingssystemen veilig en compromisloos blijven. Rootkit-malware wordt geladen voordat een besturingssysteem opstart en kan zich verbergen voor gewone anti-malwaresoftware, waardoor het erg moeilijk te detecteren is; een manier om je te verdedigen tegen rootkits is met veilig opstarten. Veilig opstarten met hardware root of trust is van cruciaal belang om het systeem te beschermen tegen bedreigingen voordat ze in het systeem kunnen worden geladen en laat het systeem alleen opstarten met software die door de fabrikant wordt vertrouwd.

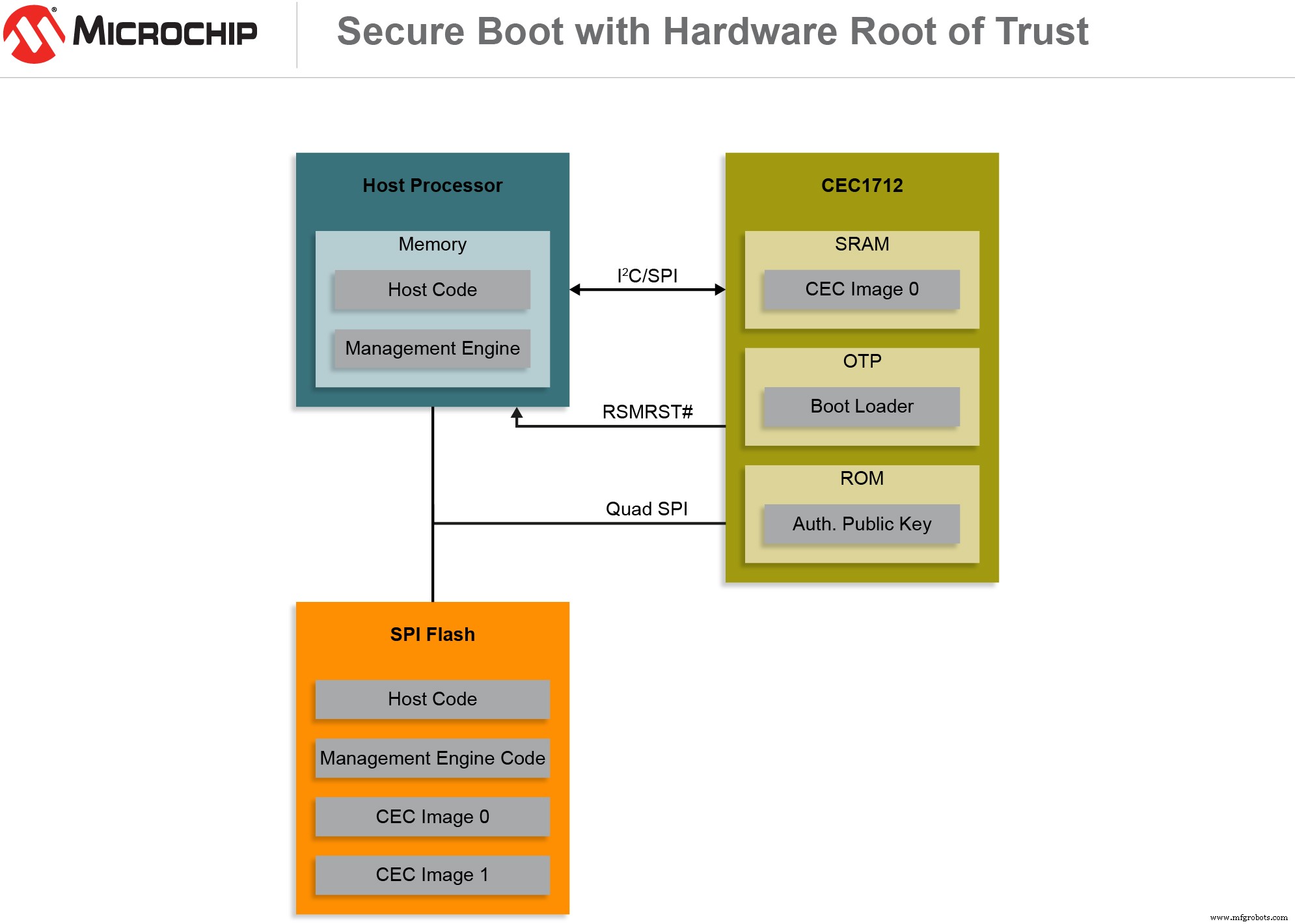

Vandaar dat de nieuwe CEC1712 MCU van Microchip, het apparaat van de derde generatie op basis van een Arm Cortex-M4, samen met de Soteria-G2 aangepaste firmware is ontworpen om kwaadaardige firmware te detecteren en te stoppen voorafgaand aan runtime, waardoor ontwerpers snel een veilige opstartprocedure kunnen aannemen en implementeren. Soteria-G2 gebruikt de CEC1712 onveranderlijke veilige bootloader, geïmplementeerd in Read-Only Memory (ROM), als de systeemwortel van vertrouwen.

In een briefing vertelde Jeannette Wilson aan embedded.com:"We richten ons op alles dat kan opstarten vanaf een SPI-flitser. De CEC1712 heeft aanzienlijke hardware-cryptografie ingebouwd in het apparaat die veel coderuimte kan besparen, tot wel 15k aan code. Dit zorgt voor een veel snellere werking, zodat bijvoorbeeld alle verificatie kan worden gedaan in minder dan 70 ms.”

Hoewel het schadelijke malware voorkomt tijdens pre-boot in 5G- en datacenterbesturingssystemen, is de combinatie van CEC1712 en Soteria-G2 van Microchip ook een beveiligingsmogelijkheid voor geconnecteerde besturingssystemen voor autonome voertuigen, geavanceerde auto-ondersteunde systemen (ADAS) en andere systemen die opstarten van externe SPI-flitser.

Naast het bieden van veilig opstarten met hardware root of trust-bescherming in een pre-boot-modus voor besturingssystemen die opstarten vanaf extern SPI-flashgeheugen, biedt de CEC1712 sleutelintrekking en code-terugdraaibeveiliging tijdens de levensduur, waardoor beveiligingsupdates in het veld mogelijk zijn. Dit is belangrijk om te voldoen aan de NIST 800-193-richtlijnen voor robuustheid van de platformfirmware, die bepalen dat er mechanismen voor bescherming, detectie en herstel zijn voor:

- ervoor zorgen dat platformfirmwarecode en kritieke gegevens in een staat van integriteit blijven en worden beschermd tegen corruptie, zoals het proces voor het waarborgen van de authenticiteit en integriteit van firmware-updates.

- detectie wanneer platformfirmwarecode en kritieke gegevens zijn beschadigd of anderszins zijn gewijzigd vanuit een geautoriseerde status.

- het herstellen van de firmwarecode van het platform en kritieke gegevens naar een staat van integriteit in het geval dat dergelijke firmwarecode of kritieke gegevens worden gedetecteerd als beschadigd, of wanneer ze worden gedwongen te herstellen via een geautoriseerd mechanisme. Herstel is beperkt tot de mogelijkheid om firmwarecode en kritieke gegevens te herstellen.

Wilson zei dat het intrekken van sleutels belangrijk is wanneer een OEM wordt gehackt - als privésleutels worden ingenomen en nieuwe sleutels worden uitgegeven, moeten eerdere sleutels worden afgewezen. "Dit klinkt voor de hand liggend, maar moeilijker dan het klinkt, omdat het gaat om het introduceren van nieuwe sleutels en het weigeren van ondertekende sleutels."

De beveiligde bootloader CEC1712 laadt, decodeert en authenticeert de firmware om op de CEC1712 te draaien vanaf de externe SPI-flash. De gevalideerde CEC1712-code verifieert vervolgens de firmware die is opgeslagen in SPI-flash voor de eerste applicatieprocessor. Er worden maximaal twee applicatieprocessors ondersteund, waarbij voor elk twee flashcomponenten worden ondersteund.

Code-uitvoering begint in CEC1712 ROM, toepassingscode ondertekend in SPI-flash met OEM's privésleutel, processor in reset totdat code is geverifieerd in de MCU, waarna hostprocessor laadt en voert geauthenticeerde code uit van SPI flash. (Afbeelding:Microchip)

Pre-provisioning van klantspecifieke gegevens is een optie die wordt aangeboden door Microchip of Arrow Electronics. Pre-provisioning is een veilige productieoplossing om overproductie en vervalsing te voorkomen. De oplossing bespaart niet alleen enkele maanden ontwikkelingstijd, maar vereenvoudigt ook de leveringslogistiek aanzienlijk, waardoor het voor klanten gemakkelijk wordt om apparaten te beveiligen en te beheren zonder de overheadkosten van externe leveringsservices of certificeringsinstanties.

Wilson voegde eraan toe dat, hoewel klanten geavanceerder zijn geworden, niet iedereen de expertise op het gebied van beveiliging heeft. "Soteria stelt hen in staat om de veilige opstartcode uit te voeren." Code-ontwikkeling wordt uitgevoerd in de MPLAB geïntegreerde ontwikkelomgeving (IDE) toolsuite.

De CEC1712 is Microchip's derde generatie MCU, dus we vroegen:wat zijn de belangrijkste verschillen ten opzichte van de CEC1702 MCU? Wilson zei dat de vorige generatie niet volledig redundant kon opstarten, terwijl de CEC1712 in dit opzicht volledig voldoet aan de NIST 800-193-vereiste. Naast het intrekken van sleutels en code-terugdraaibeveiliging, heeft de nieuwe MCU ook een opstart-ROM die 4 Byte SPI-adresmodus ondersteunt en SHA-384-hashing gebruikt (in tegenstelling tot SHA-256). Een ander onderscheid is de in-circuit door de gebruiker programmeerbare OTP, die aanpassing via de Soteria-G2-firmware mogelijk maakt, voor toepassingen zoals programmeerbare toetsenborden bij gaming.

Het CEC1712- en Soteria-G2-pakket biedt verschillende opties voor software- en hardwareondersteuning; software-ondersteuning omvat Microchip's MPLAB X IDE, MPLAB Xpress en MPLABXC32 compilers; hardware-ondersteuning is inbegrepen in programmeurs en debuggers, waaronder de MPLAB ICD 4 en PICkit 4 programmer/debugger. De CEC1712H-S2-I/SX is beschikbaar in volumeproductie in 10.000 hoeveelheden vanaf $ 4,02 (inclusief de Soteria-G2-firmware).

Wilson zei dat verschillende klanten al proeven nemen en sommigen op weg zijn naar volledige productie. Ze zei dat klanten belangrijke serverbedrijven, multifunctionele printerbedrijven en in de ruimtevaart en defensie omvatten. Microchip richt zich ook op klanten op het gebied van gaming, auto's en computers/notebooks.

Ingebed

- Mouser voegt meer dan 50 nieuwe leveranciers toe aan zijn lijnkaart

- Microchip:end-to-end LoRa-beveiligingsoplossing biedt veilige sleutelvoorziening

- Renesas ontwikkelt 28 nm MCU met virtualisatie-ondersteunde functies

- SMART modulaire technologieën:de N200 SATA-flashfamilie biedt capaciteiten variërend van 32 GB tot 1 TB

- Renesas:Synergy-platform voegt S5D3 MCU-groep met laag vermogen toe met geavanceerde beveiliging

- Microchip:verbind PIC MCU-applicaties binnen enkele minuten met Google Cloud

- Cypress:nieuwe lijn van PSoC 64 veilige MCU's biedt PSA-gecertificeerde beveiliging

- Mouser:DeepCover veilige coprocessor van Maxim

- Microchip:NOR Flash-apparaten met voorgeprogrammeerde MAC-adressen

- Rutronik:ultra-low-power draadloze MCU's van Redpine Signals

- Microchip:vooraf ingerichte oplossingen bieden een veilige sleutel voor implementaties van elke omvang