NSX-V vs NSX-T:ontdek de belangrijkste verschillen

Moderne datacenters gebruiken fysieke servers met hypervisors om virtuele machines te laten draaien. Op deze manier zorgde virtualisatie voor kosteneffectiviteit en verbeterde schaalbaarheid. Met gevirtualiseerde netwerkoplossingen, zoals de NSX-software van VMware, kreeg het concept van netwerken een nieuwe betekenis.

Het softwaregedefinieerde netwerkmodel, of SDN, biedt alle benodigde functies om complexe netwerkconfiguraties te creëren. SDN biedt hoge beveiliging en maakt naadloze schaling mogelijk zonder uitgebreide fysieke netwerkwijzigingen vanwege het flexibele en flexibele karakter.

Dit artikel onderzoekt wat VMware NSX is en de verschillen tussen VMware NSX-V enVMware NSX-T .

VMware NSX

In de virtualisatiemarkt is VMware een van de grootste namen. Het bedrijf biedt een scala aan producten voor virtuele werkstations, netwerkvirtualisatie en beveiligingsplatforms.

VMware NSX is een geavanceerde SDN-oplossing met twee varianten:

- NSX-V

- NSX-T

Wat is VMware NSX?

NSX is een softwaregedefinieerd netwerk oplossing die VMware heeft gemaakt om de snelle groei van de netwerkbehoeften van datacenters aan te pakken. De belangrijkste functie is het creëren en beheren van gevirtualiseerde netwerken via NSX Manager, een onderdeel van NSX Data Center. Bovendien biedt VMware NSX cruciale netwerkbeveiligingsfuncties om ervoor te zorgen dat de virtuele omgeving veilig is.

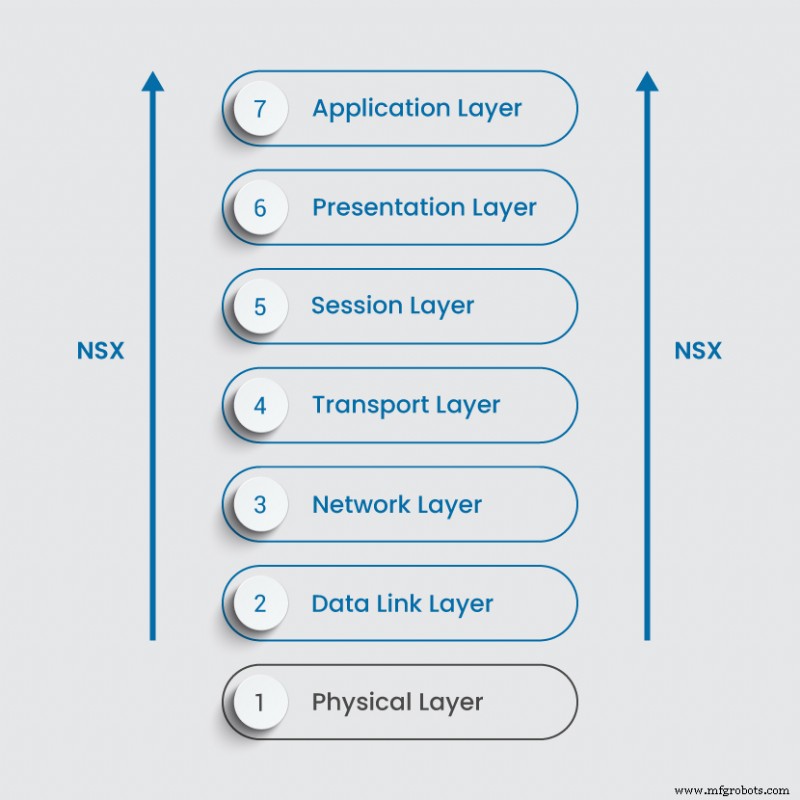

Met NSX zijn er geen wijzigingen aan de onderliggende hardware nodig. Netwerkinrichting en verbinding tussen virtuele netwerken worden geabstraheerd van de hardware, vergelijkbaar met hoe VM's werken. NSX virtualiseert switches, routers, firewalls en andere netwerkdiensten van Layer 2 tot Layer 7 van het OSI-model.

Dit proces bespaart tijd, moeite en kosten, waardoor grote bedrijven netwerkbeheer en -controle kunnen centraliseren en automatiseren. Afhankelijk van het product dat u kiest, is VMware NSX geschikt voor alle soorten infrastructuur:

- Multi-cloudomgevingen

- On-premises datacenters

- Bare metal-servers

- Containerized workloads

Lees hieronder verder om de verschillen tussen NSX-V en NSX-T te leren.

Wat is NSX-V?

NSX-V-architectuur (V zoals in vSphere ) biedt herconfiguratie van implementatie, snelle levering en vernietiging van virtuele netwerken op aanvraag. Dit product is afhankelijk van VMware vSphere en verbinding met vCenter. Zodra NSX-V is gekoppeld met vCenter, is de integratie met vSphere naadloos.

Het nadeel is dat je niet meerdere vCenters kunt hebben met NSX-V. De vraag rijst:wat als ik meer dan één vCenter heb? In dat geval moet u meerdere NSX-managers hebben, wat een uitdaging kan zijn in multi-cloudomgevingen. Het onderhoud kan omslachtig en veeleisend worden. Nu bedrijven overstappen naar de cloud voor het afhandelen van workloads, blijkt de VMware NSX-V-oplossing voor veel klanten ongeschikt. Nu meer een verouderd VMware-product, wordt NSX-V vervangen door NSX-T.

Wat is NSX-T?

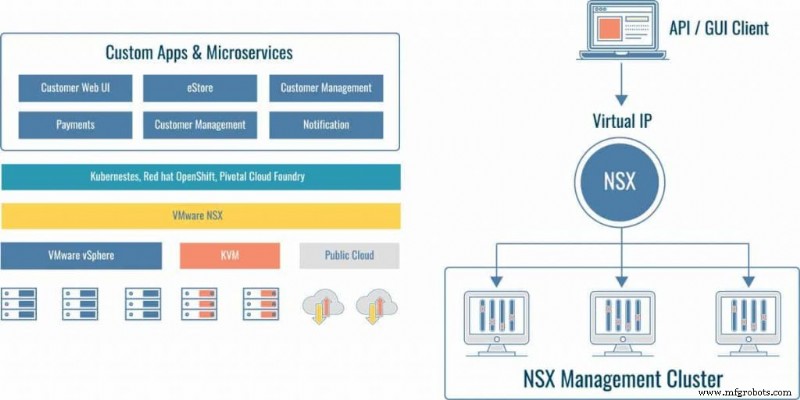

VMware NSX-transformatoren is een opvolger van NSX-V en biedt mogelijkheden om een zeer flexibele SDN-infrastructuur te bouwen. Het product brengt netwerkvirtualisatie naar bare-metal en gecontaineriseerde workloads, multi-cloud en multi-hypervisor-omgevingen. NSX-T ondersteunt cloud-native applicaties, netwerkvirtualisatiestack voor OpenStack, Kubernetes, KVM, Docker, enz.

Velen beschouwen NSX-T als een upgrade van NSX-V. Het is waar dat de hoofdgedachte achter beide producten hetzelfde is. VMware heeft NSX-T echter vanaf de grond opgebouwd en wat onder de motorkap ligt verschilt volledig van NSX-V.

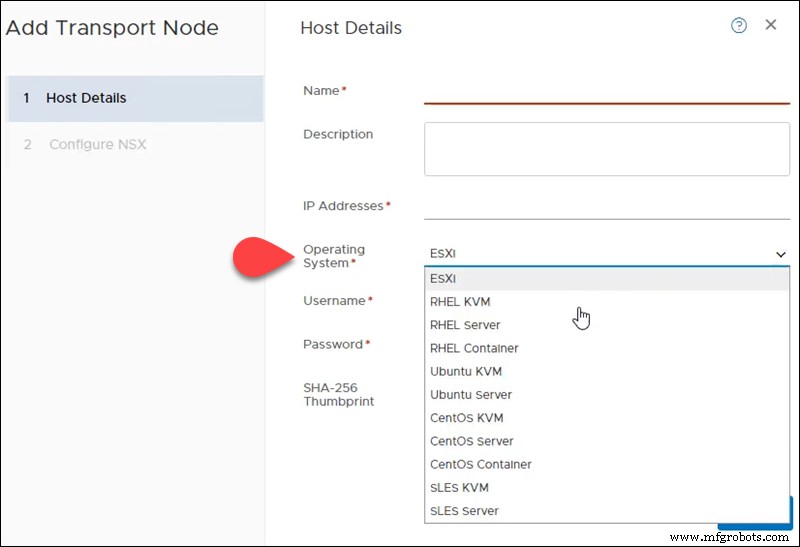

Het belangrijkste voordeel is dat NSX-T kan worden ingezet in heterogene omgevingen met veel verschillende componenten. NSX-T valt niet onder de beperkingen van de vCenter-implementatie. U kunt meerdere vCenter-servers hebben en één NSX-manager gebruiken als één enkele ruit voor het besturen van uw virtuele netwerk. Of u hoeft helemaal geen vCenter te implementeren. In plaats daarvan kun je bijvoorbeeld ESXi als besturingssysteem kiezen in de NSX-T GUI.

NSX-V Vs. NSX-T-interface

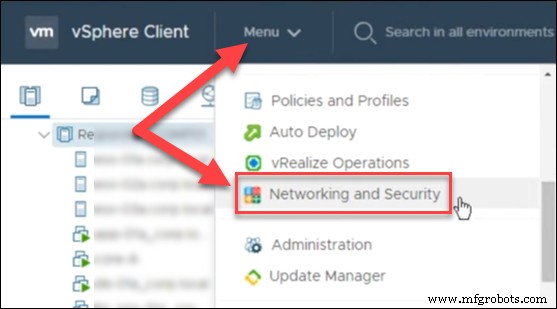

Er is geen speciale NSX-V-interface met die naam. Met NSX-V installatie wordt geleverd met een plug-in die kan worden geïntegreerd in vCenter Server. Om toegang te krijgen tot de GUI-opties voor NSX-V, logt u daarom in op uw vSphere-instantie en selecteert u de Networking and Security optie.

Dit is bijvoorbeeld de sectie in de vSphere Web Client voor NSX-V:

Als deze optie niet in uw GUI verschijnt, heeft het account dat u gebruikt niet de benodigde machtigingen. Alleen de gebruiker die NSX Manager met vCenter Server heeft verbonden, krijgt de Enterprise Administrator-toegang. Alle andere accounts hebben alleen servicerechten en moeten de juiste machtigingen krijgen.

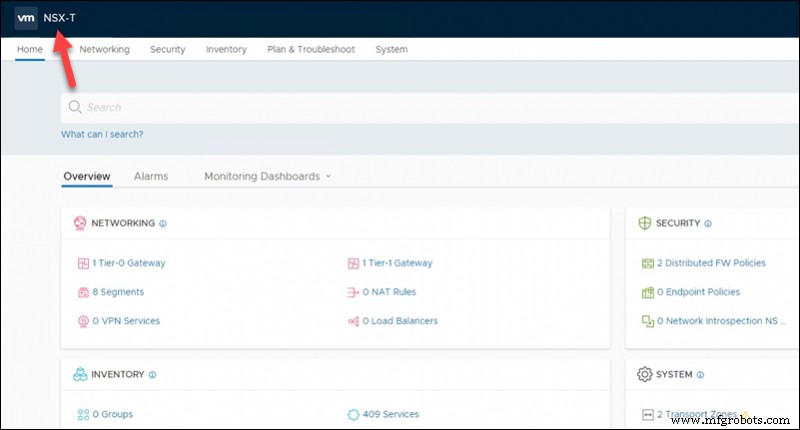

NSX-T heeft zijn eigen interface, losgekoppeld van vCenter, genaamd NSX-T Manager. Dit betekent dat u zich niet hoeft aan te melden bij vCenter om uw NSX-T-architectuur te beheren.

Wanneer u zich aanmeldt bij de NSX-T-manager, toont de startpagina het netwerk-, beveiligings-, systeem- en inventarisoverzicht, alarmen, enz.

Vanuit de NSX-T Manager-webclient kunt u uw vCenters bekijken of nieuwe toevoegen om inventaris op te halen. Dit is waar NSX-T NSX-V overtreft met de mogelijkheid om netwerk- en beveiligingsautomatisering over meerdere vCenters te beheren.

NSX-hoofdcomponenten

De primaire componenten van VMware NSX zijn:

- NSX-manager

- NSX-controller

- NSX Edge

NSX-manager

NSX Manager is het primaire onderdeel dat wordt gebruikt voor het configureren, beheren en bewaken van alle NSX-onderdelen via een GUI. Met de REST API's zijn de configuratie en objectmanipulatie consistent.

Met NSX Manager kunt u controllers, edge-distributed routers implementeren en certificaten genereren. In NSX-V werkt de NSX Manager met één vCenter Server als één virtuele machine. In het geval van NSX-T kan de NSX-T Manager worden aangesloten op meerdere vCenters, bijvoorbeeld als KVM of ESXi VM.

NSX Edge

VMware NSX Edge Services Gateway (ESG) is een onderdeel van VMware vCenter Server en biedt essentiële gatewayservices zoals:

- DHCP

- NAT

- VPN

- Belastingsverdeling

- Omtrek firewall

- Dynamische routering

NSX Edge maakt de verbinding mogelijk tussen geïsoleerde en gedeelde netwerken en directe verbinding tussen VM's. Naast de oost-westroutering stelt deze dienst huurders in staat om openbare netwerken te bereiken door middel van de noord-zuidverbinding. Met NSX Edge kun je virtuele grenzen creëren voor je workloads, componenten en tenants.

NSX-controllers

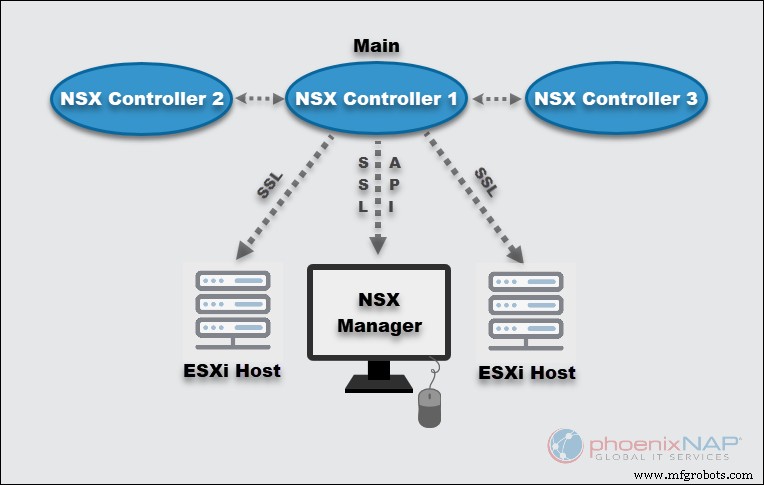

NSX Controller is een gedistribueerd statusbeheersysteem en de centrale controleplek voor logisch schakelen en routeren. De controllers bevatten alle informatie over hosts, VM's, gedistribueerde logische routers en VXLAN's.

Dit virtuele apparaat is cruciaal voor het installeren en bewaken van schaalbare en maximaal beschikbare virtuele netwerken. Ongeacht de grootte van een softwaregedefinieerd datacenter, heeft VMware precies drie controllers in NSX-T nodig om de noodzakelijke redundantie te bereiken.

NSX Controller gebruikt een Secure Sockets Layer-verbinding om verbinding te maken met ESXi-hosts en SSL API om te communiceren met NSX Manager.

Kenmerken van NSX

Zowel NSX-V als NSX-T hebben hetzelfde doel voor ogen:functies bieden om virtuele netwerken bovenop het fysieke netwerk te implementeren.

Enkele van de NSX-functies zijn:

- Gedistribueerde logische routering en switching en andere functies die worden vermeld in de NSX Edge-sectie hierboven.

- Gedetailleerde monitoring en statistieken

- QoS

- API-gestuurde automatisering

- Op software gebaseerde overlay

- Verbeterde gebruikersinterface

De twee tools hebben echter veel verschillen, en ze zijn gebouwd als twee verschillende producten . NSX-V kan niet werken met meerdere vCenters en is sterk afhankelijk van vSphere.

Aan de andere kant is NSX-T een platformonafhankelijke oplossing die werkt met meerdere vCenter-instanties en verschillende omgevingen. De nieuwste NSX-T-functies omvatten ook NSX-V naar NSX-T-migratie en gedistribueerde IDS/IPS.

Bekijk de onderstaande vergelijkingstabel en de secties voor functiedetails om de verschillen tussen NSX-V en NSX-T beter te begrijpen.

VMware NSX-V vs. NSX-T vergelijking

| Vergelijking van functies | NSX-V | NSX-T |

|---|---|---|

| Basisfuncties | NSX-V biedt uitgebreide functies zoals herconfiguratie van implementatie, snelle levering en vernietiging van elk virtueel netwerk op aanvraag. Hierdoor kan een enkele virtuele switch verbinding maken met meerdere hosts in een cluster door gebruik te maken van de vSphere gedistribueerde switch. | NSX-T biedt gebruikers een flexibele softwaregedefinieerde infrastructuur. Het is geschikt voor het bouwen van cloud-native applicatieomgevingen. Het biedt ook eenvoud voor bewerkingen op het gebied van netwerken en beveiliging. Heeft ingebouwde ondersteuning voor meerdere clouds, omgevingen met meerdere hypervisors en bare-metal workloads. |

| Oorsprong | NSX-V, oorspronkelijk uitgebracht in 2012, is gebouwd rond de VMware vSphere-omgeving. | NSX-T is afkomstig van het vSphere-ecosysteem, maar is helemaal opnieuw gebouwd en ontworpen om een aantal van de gebruikssituaties aan te pakken die niet door NSX-V worden gedekt. |

| Dekking | NSX-V-architectuur is gebouwd met on-premises (fysieke netwerk) vSphere-implementaties in gedachten en één vCenter Server. | NSX-T breidt zijn dekking uit met meerdere hypervisors, containers, cloudomgevingen en bare-metalservers. NSX-T heeft enkele beperkingen met hiaten met betrekking tot microsegmentatie. |

| Hypervisor-ondersteuning | vSphere-netwerkvirtualisatiestack wordt ondersteund. | Naast de vSphere-stack ondersteunt NSX-T ook OpenStack, Docker, KVM, Kubernetes, enz. |

| Migratie | migratie van NSX-T naar NSX-V is niet mogelijk. | NSX-T Manager heeft een ingebouwd migratiehulpprogramma voor gebruikers die willen migreren van NSX-V naar NSX-T. |

| Werken met NSX Manager | NSX-V Manager werkt met slechts één vCenter Server. Draait op Photon OS. | NSX-T Manager ondersteunt het werken met meerdere vCenter tegelijk. Draait op het Ubuntu-besturingssysteem. |

| Implementatie | Kan alleen worden geïmplementeerd als een ESXi VM. | NSX-T Manager fungeert als een zelfstandige oplossing en kan worden ingezet als een ESXi- of KVM-VM. |

| Routing | NSX-V maakt gebruik van netwerkrandbeveiliging en gatewayservices die worden gebruikt om gevirtualiseerde netwerken te isoleren. NSX Edge wordt zowel geïnstalleerd als een logische gedistribueerde router en als een gateway voor edge-services. | NSX-T-routering is ontworpen voor cloudomgevingen en multi-cloudgebruik. Het is ontworpen voor multi-tenancy use cases en is voor heterogene omgevingen. |

| Overlay inkapselingsprotocollen | NSX-V gebruikt het VXLAN-inkapselingsprotocol | NSX-T gebruikt Geneve, een meer geavanceerd protocol |

| Replicatiemodi voor logische schakelaars | Unicast, Multicast, Hybride | Unicast (twee lagen of hoofd) |

| Gebruik van virtuele schakelaars | vSphere Distributed Switch (VDS) | Open vSwitch (OVS) of N-VDS |

| Gedistribueerde routering op twee niveaus | Niet beschikbaar | Beschikbaar |

| APR-onderdrukking | Beschikbaar | Beschikbaar |

| Integratie voor verkeersinspectie | Beschikbaar | Niet beschikbaar |

| IP-adressenschema configureren voor netwerksegmenten | Handleiding | Automatisch |

| Gedistribueerde firewall op kernelniveau | Beschikbaar | Beschikbaar |

De tabel toonde een NSX-V vs. NSX-T functievergelijkingssamenvatting. Lees verder voor meer informatie over de verschillen tussen de twee oplossingen.

Routing

Beide VMware NSX-oplossingen bieden dynamische routeringsmogelijkheden die de fysieke routers overtreffen. De routeringsverschillen tussen NSX-V en NSX-T zijn echter talrijk.

Aan de basis, NSX-T is ontworpen met de cloud multi-tenancy in gedachten. Omdat de configuratie van de provider en de tenant-router isolatie vereist, is ondersteuning voor multi-tier routering geïntroduceerd met NSX-T:

- Logische routering van Tier 0 voor de providerbeheerder.

- Logisch routeringsbeheer van Tier 1 voor de tenantbeheerder.

NSX-V ESG (Edge Services Gateway) biedt essentiële DHCP-, NAT-, VPN-services en DLR (gedistribueerde logische routers) om virtuele netwerken te isoleren. Op deze manier maakt NSX communicatie tussen VM's mogelijk met minder netwerkhops dan met traditionele routering. Het gebrek aan ondersteuning voor gelaagde routering en multi-tenancy laat NSX-V echter achter NSX-T.

Logisch schakelen en overbruggen in NSX

NSX-V en NSX-T gebruiken overlay-netwerken om de conventionele VLAN's na te bootsen en zorgen voor eenvoudigere netwerkmanipulatie door logische schakeling en bridging. De functionaliteiten lijken op die van een fysiek netwerk.

Met NSX-V , zijn logische switches gekoppeld aan VXLAN's om VM-verkeer in te kapselen en naar het fysieke netwerk te leiden. Door Layer 2-bridging toe te staan tussen een fysiek VLAN en een logische switch, breidt NSX-V de pool van functies uit. Dit omvat het koppelen van fysieke met virtuele componenten wanneer volledige virtualisatie niet mogelijk is. NSX-V ondersteunt meerdere Layer 2-bridges.

Net als zijn oudere tegenhanger, NSX-T biedt overlay-functionaliteit met behulp van logisch schakelen, maar met een meer geavanceerd inkapselingsprotocol. Voor L2-bridging in NSX-T moet een speciaal bridge-knooppunt worden gemaakt. Terwijl in NSX-V bridging plaatsvindt op het hypervisor-kernelniveau waar een controller-VM zich bevindt.

Overlay-inkapseling in NSX:VXLAN vs. Geneve

Net als bij andere functies, NSX-V vertrouwt op meer traditionele VXLAN inkapseling in vergelijking met NSX-T. V irtual Ex Tensible LAN maakt het mogelijk om ongeveer 16 miljoen virtuele netwerksegmenten te creëren, waarmee de beperkingen van VLAN en 4094 mogelijke netwerken worden overschreden. Dit aantal hielp grote organisaties het virtuele netwerk op een meer ontspannen manier te segmenteren.

Genève staat voor Generic Network Virtualization Encapsulation en compileert het beste uit andere inkapselingsprotocollen, waaronder VXLAN en STT. NSX-T vertrouwt op Geneve om identificatiegegevens van het virtuele netwerk te leveren met een hoge doorvoer en een lager resourcegebruik. Geneve is een flexibel protocol, wat betekent dat het andere metadata kan opnemen naarmate netwerken evolueren.

Beveiliging en microsegmentatie

Met zowel NSX-V als NSX-T kunnen organisaties datacenters scheiden in logische netwerkbeveiligingssegmenten en applicatiebescherming op workloadniveau bereiken. Op deze manier kunt u netwerkbeveiligingsbeleid gedetailleerd definiëren. U kunt een VDC segmenteren rond vCenter-objecten en hosts, VM-namen of -functies, of door IP-adressen, poorten, enz. te gebruiken.

NSX-oplossingen gebruiken een gedistribueerde firewall op hypervisorniveau om alle netwerkparameters en beveiligingsbeleid af te handelen. U kunt AD-gebruikers en -groepen gebruiken om regels te definiëren waar AD-domeincontroller (ADDC) wordt geïmplementeerd.

NSX-T biedt echter meer beveiligingsfuncties en een meer gedetailleerde toepassing van beveiligingsregels dan NSX-V. Desalniettemin zijn alle NSX-beveiligingsfuncties gebouwd voor continue automatisering om de beperkingen van handmatige configuratie en onderhoud te vermijden.

Implementatie-opties

Het implementatieproces is voor beide producten vrij gelijkaardig, maar er zijn veel verschillen tussen de NSX-V- en NSX-T-functies. Hier zijn enkele kritieke verschillen in implementatie:

- Met NSX-V is er een nauwe integratie met VMware vSphere en vCenter. Een NSX Manager-instantie wordt alleen geïmplementeerd als een ESXi-VM en moet worden geregistreerd bij vCenter. Aan de andere kant kunt u NSX-T implementeren op een KVM- of ESXi-VM terwijl vCenter niet vereist is. Daarnaast worden meerdere NSX Managers ondersteund.

- In tegenstelling tot NSX-T waar de Manager en Controller in dezelfde virtuele component zijn opgenomen, moet u een NSX-controller voor NSX-V Manager implementeren.

- Met NSX-T kun je een cluster van drie NSX-controllers inzetten voor meer redundantie.

- Het is niet mogelijk om standaard virtuele switches te gebruiken met NSX-V omdat je een vDS moet implementeren. NSX-T gebruikt een nieuwe virtuele switch-technologie N-VDS of Open vSwitches (OVS) voor KVM-hosts.

NSX-licenties

De goede kant van NSX-V- en NSX-T-licenties is dat VMware de producten niet verdeelt. Als je al een NSX-V-licentie hebt, kun je NSX-T gaan gebruiken wanneer je er klaar voor bent.

De oplossing heet nu VMware NSX Data Center en heeft de volgende edities:

- Standaard

- Professioneel

- Geavanceerd

- Enterprise Plus

Met de toename van werken op afstand introduceerde VMware ook Remote Office Branch Office editie (ROBO).

Kiezen tussen NSX-V en NSX-T

De belangrijkste verschillen in NSX-V vs. NSX-T systemen zijn duidelijk zichtbaar in de tabel en de paragrafen hierboven. De eerste hangt nauw samen met het VMware vSphere-ecosysteem. De andere is onbeperkt, niet gebonden aan een specifiek platform of hypervisor.

Om te bepalen welke NSX-optie het beste voor u is, moet u rekening houden met de gebruikssituatie voor elk product.

NSX-V kiezen

Dit product is nog steeds een geldige keuze in de volgende NSX-V-gebruikssituaties:

- Voor on-premises workloads zonder meerdere hypervisors.

- Als uw datacenter alleen VMware vSphere gebruikt.

- Als uw IT-omgeving meer dan één vCenter-instantie gebruikt.

- Als u geen zeer redundante infrastructuur op locatie nodig hebt met meerdere NSX-managers.

NSX-T kiezen

VMware NSX-T met veel updates en verbeteringen haalde NSX-V in bijna alle gevallen in. NSX-T use cases omvatten het volgende:

| Beveiliging | Automatisering | Multi-Cloud virtuele netwerken | Cloud-native app-ondersteuning |

|---|---|---|---|

| Kritieke vergrendeling van applicaties | Snelle implementatie van full-stack applicaties. | Ondersteuning voor multi-cloudomgevingen | Geavanceerde netwerk- en beveiligingsfuncties voor microservices en gecontaineriseerde applicaties. |

| Bescherming van individuele workloads | Integratie met andere automatiseringstools. | Cross-site netwerkvirtualisatie voor snelgroeiende bedrijven. | Beveiligingsbeleid per container |

| Logische DMZ-creatie | Automatic security policy and access rule application when migrating VMs to other subnets. | Single to multi data center extension. | Native container-to-container Layer 3 networking |

| Micro-segmentation for granular security policies | Consistent and error-free network configuration and management |

Conclusion:VMware NSX Provides a Strong Network Virtualization Platform

NSX-T and NSX-V both solve many virtualization issues, offer full feature sets, and provide an agile and secure environment. NSX-V is the original network and security virtualization platform that was the king of the hill for many years. As businesses are grow, there are fewer companies with single on-premises data centers and more cloud-based IT environments.

This is where NSX-T steps in. Its constant expansion of features and multi-site and cloud support is making NSX-V obsolete. Now, VMware labels their NSX solution as VMware NSX Data Center. With the necessary tools for moving and handling your data, regardless of the underlying physical network, NSX helps you adjust to the constant changes in applications.

The choice you make depends on which NSX features meet your business needs. If you are in the market for NSX, contact us for more information and NSX-V to NSX-T migration. Keep reading our blog to learn more about different tools and to find the best solutions for your networking requirements.

Cloud computing

- Voortdurende flexibiliteit:de sleutel tot Enterprise IT Ops Cloud Monitoring Succes

- Ethernet is de sleutel tot het autonome voertuig

- De nr. 1 sleutel tot betrouwbaarheidssucces

- De sleutel tot CMMS-succes:een CMMS-kampioen vinden

- JDK versus JRE versus JVM:belangrijkste verschillen

- Java vs C# – 10 belangrijkste verschillen tussen Java en C#

- Java versus Python:belangrijkste verschillen tussen Java en Python?

- De verschillen tussen PLC's en RTU's

- Fabrikanten Ontdek de voordelen van lasersolderen

- De verschillen tussen G-code en M-code

- CNC-bewerking versus 3D-printen:de belangrijkste verschillen die u moet weten