Beveiliging voor IoT:wat kan Industrial IoT leren van de recente DDoS-aanval?

De Mirai DDoS-aanval (Distributed Denial of Service) afgelopen vrijdag onthulde een fundamentele zwakte van de huidige IoT-implementaties en toonde de absolute noodzaak van nieuwe beveiligingsmodellen. De DDoS-aanval was gericht tegen het IoT-apparaat voor consumenten, maar er zijn veel parallellen tussen het IoT voor consumenten en Industrial. Bij deze aanval waren tientallen miljoenen IP-adressen[i] betrokken, een enorm en ongekend aantal apparaten. Helaas lijkt het vrij eenvoudig uit te voeren, vooral omdat de broncode voor het Mirai-botnet gemakkelijk toegankelijk is. Het belangrijkste hulpmiddel om een reeks IoT-apparaten voor consumenten (internetcamera's, DVR's, enz.) te hacken, was een reeks standaard, door de fabrikant ingestelde wachtwoorden. [ii] Hoeveel zijn er standaardwachtwoorden tegengekomen op operationele industriële apparaten? Of misschien is het beter om te vragen, hoeveel zijn er ooit een wachtwoord tegengekomen dat is gewijzigd? De laatste zou waarschijnlijk gemakkelijker te tellen zijn.

De Mirai DDoS-aanval (Distributed Denial of Service) afgelopen vrijdag onthulde een fundamentele zwakte van de huidige IoT-implementaties en toonde de absolute noodzaak van nieuwe beveiligingsmodellen. De DDoS-aanval was gericht tegen het IoT-apparaat voor consumenten, maar er zijn veel parallellen tussen het IoT voor consumenten en Industrial. Bij deze aanval waren tientallen miljoenen IP-adressen[i] betrokken, een enorm en ongekend aantal apparaten. Helaas lijkt het vrij eenvoudig uit te voeren, vooral omdat de broncode voor het Mirai-botnet gemakkelijk toegankelijk is. Het belangrijkste hulpmiddel om een reeks IoT-apparaten voor consumenten (internetcamera's, DVR's, enz.) te hacken, was een reeks standaard, door de fabrikant ingestelde wachtwoorden. [ii] Hoeveel zijn er standaardwachtwoorden tegengekomen op operationele industriële apparaten? Of misschien is het beter om te vragen, hoeveel zijn er ooit een wachtwoord tegengekomen dat is gewijzigd? De laatste zou waarschijnlijk gemakkelijker te tellen zijn.

Het is gemakkelijk om te denken dat deze specifieke aanval niet dezelfde vorm zal aannemen in een industrieel netwerk. Er zijn verschillende verschillen in netwerkontwerp, gebruikte apparaten, netwerkbeheer en toegangscontrole. De strategie die bij deze aanval wordt gebruikt, is echter zeer relevant voor industriële toepassingen. Maak gebruik van een of meerdere gecompromitteerde apparaten, die niet het hoofddoel zijn, om een ander apparaat of het hele netwerk uit te schakelen - we moeten een verdediging plannen tegen dit type aanval.

Er zijn enkele belangrijke kenmerken van deze aanval, vooral met betrekking tot de apparaten waarmee ze werden gelanceerd:

-

De apparaten worden ingezet op afgelegen en moeilijk te beheren locaties. Software-updates zijn sporadisch als ze al plaatsvinden.

-

De apparaten werken zonder direct onderhoud of tussenkomst van de operator. 'Beheerders', indien betrokken, stel het gewoon in en vergeet het.

-

Apparaten hebben toegang tot een breder netwerk en delen gegevens in het netwerk.

-

Het apparaat kan gemakkelijk worden aangetast.

-

De gegevens op het netwerk zijn afhankelijk van een niveau van netwerk- of transportbeveiliging en zijn niet inherent veilig.

-

De gecompromitteerde apparaten waren niet het einddoel, maar hulpmiddelen om een ander doel te bereiken. Dit houdt in dat er weinig stimulans is voor de fabrikanten van apparaten om geld uit te geven om veilige systemen te ontwerpen.

Klinkt dit als een industrieel netwerk waarmee u heeft gewerkt? Het doet met mij.

Hoewel we graag zouden denken dat industriële apparaten en netwerken een betere beveiliging hebben dan dit, is dit helaas niet het geval. We hoeven alleen maar te kijken naar de aanval van 2015 op de SCADA-systemen voor elektriciteitsdistributie in Oekraïne als bewijs. Industriële netwerken hebben voor hun veiligheid voornamelijk vertrouwd op anonimiteit en isolatie van openbare netwerken. Maar naarmate er meer apparaten worden ingezet in industriële toepassingen en er meer particuliere netwerken zijn aangesloten op het web, is dit lang niet meer voldoende. Toegang tot deze netwerken is niet altijd een directe aanval, maar kan afkomstig zijn van een fysieke inbreuk (bijvoorbeeld de Stuxnet-aanval), die een gat in beveiligingsfirewalls kan openen om apparaten verder te compromitteren. Om nog maar te zwijgen van onbedoeld gecompromitteerde netwerken als gevolg van slecht ontworpen software. Het IoT-systeem moet worden ontworpen met de veronderstelling dat er slechte actoren binnen het netwerk zullen zijn die we niet buiten kunnen houden. De gebruikte technologie en standaarden moeten zodanig zijn ontworpen dat ze de mogelijk nadelige gevolgen van dergelijke actoren beperken. Dus wat is de oplossing?

Hoewel we graag zouden denken dat industriële apparaten en netwerken een betere beveiliging hebben dan dit, is dit helaas niet het geval. We hoeven alleen maar te kijken naar de aanval van 2015 op de SCADA-systemen voor elektriciteitsdistributie in Oekraïne als bewijs. Industriële netwerken hebben voor hun veiligheid voornamelijk vertrouwd op anonimiteit en isolatie van openbare netwerken. Maar naarmate er meer apparaten worden ingezet in industriële toepassingen en er meer particuliere netwerken zijn aangesloten op het web, is dit lang niet meer voldoende. Toegang tot deze netwerken is niet altijd een directe aanval, maar kan afkomstig zijn van een fysieke inbreuk (bijvoorbeeld de Stuxnet-aanval), die een gat in beveiligingsfirewalls kan openen om apparaten verder te compromitteren. Om nog maar te zwijgen van onbedoeld gecompromitteerde netwerken als gevolg van slecht ontworpen software. Het IoT-systeem moet worden ontworpen met de veronderstelling dat er slechte actoren binnen het netwerk zullen zijn die we niet buiten kunnen houden. De gebruikte technologie en standaarden moeten zodanig zijn ontworpen dat ze de mogelijk nadelige gevolgen van dergelijke actoren beperken. Dus wat is de oplossing?

De eerste vereiste is het beveiligen van de apparaten zelf; de industrie moet systemen verbeteren en ontwikkelen voor het ondertekenen en beveiligen van alles, van de hardwarechips tot het besturingssysteem, bibliotheken en applicaties die toestemming hebben om te draaien. Dit is fundamenteel. Bottom-up beveiliging moet de norm zijn voor deze netwerken. Een vertrouwensketen, veilig opstarten en veilige besturingssystemen met vertrouwde, ondertekende software moeten een vereiste zijn om in industriële netwerken te werken.

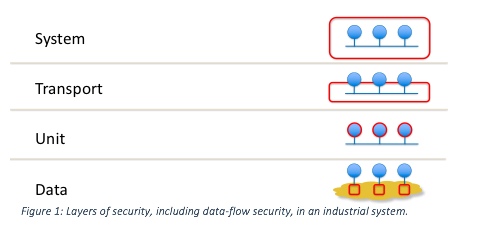

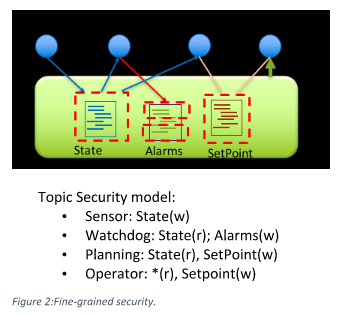

We kunnen er echter niet van uitgaan dat alle apparaten in een netwerk veilig zijn en moeten plannen voor gebruik wanneer apparaten of applicaties worden gecompromitteerd. Gegevens zijn van cruciaal belang voor de werking van een industrieel netwerk en beveiliging moet een fundamentele kwaliteit van alle gegevens zijn.

Is er een standaard die beveiliging onderdeel maakt van de infrastructuur en die eenvoudig te implementeren en toch zeer robuust is? Ja, de OMG Secure DDS-standaard en RTI Connext® DDS Secure is zo'n oplossing. RTI Connext DDS is gebaseerd op de OMG Secure DDS-standaard en bevat functies zoals:

- Ontdekkingsverificatie

- Datacentrische toegangscontrole

- Cryptografie

- Tagging en logboekregistratie

- Ontegensprekelijk

- Beveiligde multicast

Niet alleen dat, het is ook transportonafhankelijk en is gebouwd met een plug-in-architectuur. Dit betekent dat de beveiliging van gegevens en communicatie onafhankelijk is van het gebruikte netwerktransport en dat de standaard beveiligingsbibliotheken kunnen worden vervangen (met behulp van standaard API's) om te voldoen aan de beveiligingsvereisten van de applicatie.

Er zijn belangrijke verschillen tussen de Secure DDS-aanpak en andere netwerkbeveiligingsoplossingen. Met DDS:

- Beveiliging maakt deel uit van de infrastructuur en is opgenomen in de Quality of Service-statistieken.

- Het maakt een fijnmazige toegangscontrole van de gegevens mogelijk, wat we gegevensstroombeveiliging noemen, op gegevensonderwerpniveau.

- Het maakt een combinatie van beveiligingsfuncties mogelijk, waaronder codering, authenticatie en toegangscontrole, zodat de beveiliging kan worden afgestemd op de behoeften van het gegevensonderwerp.

- Dit alles wordt gedaan door configuratie, dus de applicatieprogrammeur hoeft de beveiligingsimplementatie niet te begrijpen of te beheren, het kan worden afgehandeld door de systeemarchitect.

Secure DDS is een fundamenteel andere benadering van beveiliging die vanaf het begin beveiliging in de infrastructuur inbouwt. Dit heeft veel positieve voordelen voor het gebruiksgemak, de prestaties en de robuustheid van de beveiligingsarchitectuur. Maar geloof ons niet op ons woord, vraag het aan onze klanten die DDS Secure gebruiken op enkele van de meest kritieke netwerkapplicaties.

De tools bestaan, we hoeven ze alleen maar te gebruiken en een pad uit te stippelen om naar dit nieuwe veilige paradigma te migreren. U kunt hier meer te weten komen over RTI Connext DDS Secure en neem contact met mij op als u meer wilt weten over de oplossingen van RTI voor het beveiligen van het IIoT.

[i] http://www.techrepublic.com/article/dyn-ddos-attack-5-takeaways-on-what-we-know-and-why-it-matters/

[ii] http://www.computerworld.com/article/3134746/security/fridays-iot-based-ddos-attack-has-security-experts-worried.html

Internet of Things-technologie

- IoT uitpakken, een serie:de beveiligingsuitdaging en wat u eraan kunt doen

- De weg naar industriële IoT-beveiliging

- De zoektocht naar een universele IoT-beveiligingsstandaard

- Beveiligingsproblemen van het industriële IoT aanpakken

- Het IoT beveiligen tegen cyberaanvallen

- Vooruitzichten voor de ontwikkeling van industrieel IoT

- Het IoT verbinden – de smalbandkans

- Wat kan 5G opleveren voor de connected car?

- We leggen de basis voor IoT in de onderneming

- IoT-beveiliging:wat we kunnen leren van recente bedreigingen

- Het IoT beveiligen van de netwerklaag naar de applicatielaag