Industriële controles beveiligen tegen cyberdreigingen

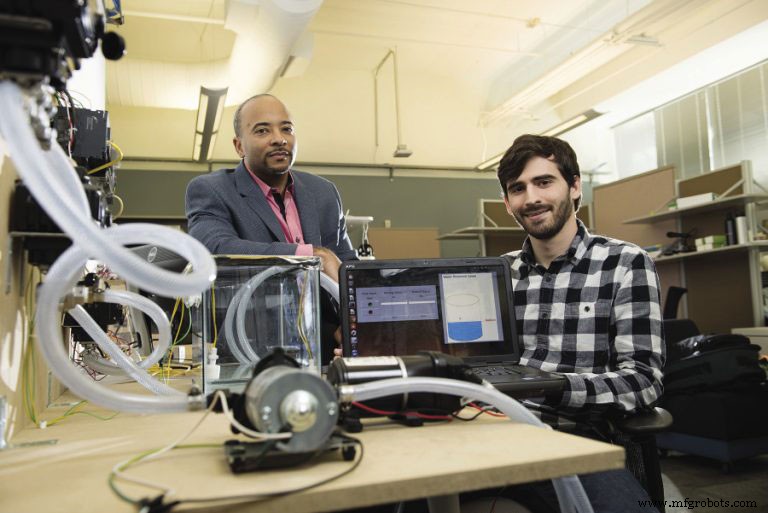

Een team van onderzoekers van het Georgia Institute of Technology (Atlanta) heeft een nieuw type ransomware ontwikkeld dat in een recent uitgevoerde test de controle over een gesimuleerde waterzuiveringsinstallatie kon overnemen.

Nadat ze toegang hadden gekregen, konden de onderzoekers programmeerbare logische controllers (PLC's) opdracht geven om kleppen te sluiten, de hoeveelheid chloor die aan water werd toegevoegd, te verhogen en valse metingen weer te geven. De gesimuleerde aanval, ontworpen om kwetsbaarheden aan het licht te brengen in de controlesystemen die worden gebruikt om industriële faciliteiten te bedienen, waaronder productiefabrieken, water- en afvalwaterbehandelingsfaciliteiten en gebouwbeheersystemen voor het regelen van roltrappen, liften en HVAC-systemen, wordt verondersteld de eerste te zijn die ransomware-aantasting van echte PLC's, volgens het Georgia Tech-team.

Het onderzoek werd op 13 februari gepresenteerd op de RSA-conferentie in San Francisco.

Hoewel er geen echte ransomware-aanvallen zijn gemeld op de procesbesturingscomponenten van industriële besturingssystemen, zijn de aanvallen een groot probleem geworden voor patiëntgegevens in ziekenhuizen en klantgegevens in bedrijven. Aanvallers kunnen toegang krijgen tot deze systemen en de gegevens versleutelen, waarbij ze losgeld eisen om de versleutelingssleutel te verstrekken waarmee de gegevens opnieuw kunnen worden gebruikt. De onderzoekers merkten op dat ransomware in het eerste kwartaal van 2016 naar schatting $ 200 miljoen voor aanvallers opleverde, en de onderzoekers denken dat het slechts een kwestie van tijd is voordat kritieke industriële systemen worden gecompromitteerd en worden vastgehouden voor losgeld.

"We verwachten dat ransomware een stap verder gaat dan de klantgegevens om de controlesystemen zelf in gevaar te brengen", zegt David Formby, een doctoraalstudent aan de Georgia Tech School of Electrical and Computer Engineering. “Dat zou aanvallers in staat kunnen stellen kritieke systemen zoals waterzuiveringsinstallaties en productiefaciliteiten te gijzelen. Het compromitteren van de PLC's in deze systemen is een logische volgende stap voor deze aanvallers.”

Veel industriële controlesystemen missen sterke beveiligingsprotocollen, merkte Raheem Beyah op, de Motorola Foundation Professor en associate chair in de School of Electrical and Computer Engineering en de faculteitsadviseur van Formby. Dat komt waarschijnlijk omdat deze systemen tot nu toe niet het doelwit zijn geweest van ransomware en omdat hun kwetsbaarheden mogelijk niet goed worden begrepen door hun operators.

In hun onderzoek gebruikten Formby en Beyah een gespecialiseerd zoekprogramma om 1400 PLC's van een enkel type te lokaliseren die direct toegankelijk waren via internet. De meeste van dergelijke apparaten bevinden zich achter bedrijfssystemen die een bepaald niveau van bescherming bieden, totdat ze worden gecompromitteerd. Zodra aanvallers een bedrijfssysteem binnendringen, kunnen ze draaien om controlesystemen binnen te gaan als ze niet goed zijn afgeschermd.

"Veel besturingssystemen gaan ervan uit dat als je eenmaal toegang hebt tot het netwerk, je geautoriseerd bent om wijzigingen aan te brengen in de besturingssystemen," zei Formby. "Ze kunnen een zeer zwak wachtwoordbeleid en beveiligingsbeleid hebben waardoor indringers de controle over pompen, kleppen en andere belangrijke componenten van het industriële controlesysteem kunnen krijgen."

In de meeste gevallen waren besturingssystemen niet ontworpen om verbinding te maken met internet, en veel gebruikers van de systemen gaan ervan uit dat ze zich niet op het openbare netwerk bevinden en daarom niet vatbaar zijn voor aanvallen, voegde de onderzoekers eraan toe. Besturingssystemen kunnen ook verbindingen hebben die onbekend zijn voor operators, inclusief toegangspunten die zijn geïnstalleerd om onderhoud, probleemoplossing en updates mogelijk te maken.

"Er zijn veelvoorkomende misvattingen over wat er met internet is verbonden", zegt Formby. "Operators denken misschien dat hun systemen air-gapped zijn en dat er geen manier is om toegang te krijgen tot de controllers, maar deze systemen zijn vaak op de een of andere manier met elkaar verbonden."

Om het onderzoek te starten, identificeerden de onderzoekers verschillende veelvoorkomende PLC's die in industriële faciliteiten worden gebruikt. Ze kochten drie verschillende apparaten en testten hun beveiligingsconfiguratie, inclusief wachtwoordbeveiliging en gevoeligheid voor wijzigingen in de instellingen. De apparaten werden vervolgens gecombineerd met pompen, buizen en tanks om een gesimuleerde waterbehandelingsfaciliteit te creëren. In plaats van chloor dat normaal gesproken wordt gebruikt om water te desinfecteren, gebruikten de onderzoekers jodium. Ze voegden ook zetmeel toe aan hun watervoorraad, dat helderblauw werd toen een gesimuleerde aanval er jodium aan toevoegde.

"We waren in staat een hacker te simuleren die toegang had gekregen tot dit deel van het systeem en het gegijzeld houdt door te dreigen met het dumpen van grote hoeveelheden chloor in het water, tenzij de operator losgeld betaalt", zei Formby. “In de juiste hoeveelheid desinfecteert chloor het water en maakt het veilig om te drinken. Maar te veel chloor kan een slechte reactie veroorzaken die het water onveilig zou maken.”

Kwetsbaarheden in controlesystemen zijn al meer dan een decennium bekend, merkten de onderzoekers op, maar tot de groei van ransomware konden aanvallers niet financieel profiteren van het compromitteren van de systemen. Naarmate andere ransomware-doelen moeilijker worden, gelooft Beyah dat aanvallers zich kunnen wenden tot gemakkelijkere doelen in de industriële controlesystemen.

"Het is vrij waarschijnlijk dat operators van nationale staten hier al bekend mee zijn en aanvallen hebben die ze voor politieke doeleinden kunnen gebruiken, maar gewone aanvallers hebben geen interesse gehad in deze systemen", zei hij. “Wat we hopen te doen, is aandacht vragen voor dit probleem. Als we deze controlesystemen met succes kunnen aanvallen, kunnen anderen met een slechte bedoeling dat ook doen.”

Naast het verbeteren van de wachtwoordbeveiliging en het beperken van verbindingen, zei Beyah dat operators van deze apparaten inbraakbewakingssystemen moeten installeren om hen te waarschuwen als aanvallers zich in de controlenetwerken van procespatricks bevinden. Beyah en Formby hebben een bedrijf opgericht om hun strategieën voor het beschermen van systemen breed beschikbaar te maken voor systeembeheerders.

DuPont kent beurzen voor vroege carrière toe

DuPont (Wilmington, DE) heeft acht jonge faculteitsleden benoemd tot de 2016 Class of DuPont Young Professors. Het bedrijf erkent veelbelovend onderzoekstalent en zal deze groep internationale faculteiten de komende twee jaar meer dan $ 350.000 ter beschikking stellen om hun onderzoek te ondersteunen dat de fundamentele wetenschappelijke kennis bevordert om wereldwijde uitdagingen op het gebied van voedsel, energie en bescherming aan te pakken.

De 2016 Class of DuPont Young Professors houdt zich bezig met veelbelovend onderzoek op belangrijke gebieden die voor DuPont van belang zijn, waaronder werk op het gebied van plantenbiologie, biotechnologie, materiaalwetenschap, fotovoltaïsche energie en chemische technologie. Deze belangen sluiten nauw aan bij DuPonts strategische prioriteiten van op wetenschap gebaseerde innovatie op het gebied van landbouw en voeding, biogebaseerde industrie en geavanceerde materialen.

“Onderzoek en ontwikkeling worden meer dan ooit genetwerkt. Het DuPont Young Professor-programma is een uitstekende manier om zowel academisch onderzoek als de samenwerking met de industrie te versterken door veelbelovende jonge faculteiten te ondersteunen”, zegt Douglas Muzyka, Senior Vice President en Chief Science and Technology Officer van DuPont. "Interacties met deze onderzoekers zullen de creativiteit van DuPont-wetenschappers en -ingenieurs die baanbrekend onderzoek doen verder stimuleren."

Het programma wordt beheerd door de Science and Innovation-organisatie van DuPont en helpt veelbelovende jonge en ongebonden onderzoeksfaculteiten aan hun onderzoekscarrière. Bovendien ondersteunt het DuPonts strategische doel om de zakelijke horizon van DuPont te verbreden en uit te breiden door de ontwikkeling van opkomende wetenschappen die zowel van binnenuit het bedrijf als van zijn onderzoekspartners komen. Het programma dateert uit 1918, toen Pierre S. du Pont 42 universiteiten in de VS selecteerde en beurzen verstrekte die jonge docenten ondersteunden. Sinds 1968 heeft dit programma meer dan $ 50 miljoen aan beurzen verstrekt aan meer dan 700 jonge professoren in 150 instellingen in 19 landen.

Leden van de DuPont Young Professor Class van 2016 zijn vooraanstaande wetenschappers in het personeel van acht toonaangevende universiteiten over de hele wereld. De prijzen van 2016 zijn toegekend aan de volgende veelbelovende jonge faculteit:

- Rupert J. Baumgartner, Instituut voor Systeemwetenschappen, Onderzoek naar Innovatie en Duurzaamheid, Universiteit van Graz, Oostenrijk;

- Shelley Claridge, faculteiten scheikunde en biomedische technologie, Purdue University;

- Candice Hirsch, Afdeling Plantenagronomie en Plantengenetica, Universiteit van Minnesota;

- Tengfei Luo, Lucht- en Ruimtevaarttechniek, Universiteit van Notre Dame;

- Peter Nemes, Afdeling Scheikunde, George Washington University;

- Fabien Sorin, Instituut voor Materialen, Ecole Polytechnique Federale de Lausanne (EPFL), Zwitserland;

- Ana Velez, afdeling Entomologie, Universiteit van Nebraska-Lincoln;

- Jia Zhu, College of Engineering and Applied Sciences, Nanjing University, China.

TechFront wordt bewerkt door hoofdredacteur Patrick Waurzyniak.

Automatisering Besturingssysteem

- MEMXPRO:PCIe PT33 SSD-serie om industriële besturingssystemen te upgraden

- Het verzamelen van gegevens van verouderde systemen om de bedrijfsvoering te verbeteren

- Een ICS-beveiligingschecklist

- Analoge bedieningselementen integreren in IIoT-systemen

- Besturingssysteemontwerp:van de eenvoudigste ontwerpen tot de meest complexe

- Vier belangrijke criteria voor de specificatie van industriële aandrijvingen

- Hoe Connecting Controls helpen bij het beheren van activa

- Uw industriële controlesysteem beveiligen

- Fouten bij het koelen van industriële bedieningspaneelbehuizingen

- Voordelen van industriële controleconvergentie

- Industriële bedieningspanelen begrijpen