We moeten het internet der dingen beveiligen voordat iemand gewond raakt

Robert Haim van ACG Research

Robert Haim van ACG Research Dick Cheney, de voormalige vice-president van de Verenigde Staten, had de beroemde draadloze toegang tot zijn pacemaker uitgeschakeld omdat hij bang was dat terroristen een hartaanval zouden kunnen veroorzaken. In de film "Live Free or Die Hard" uit 2007 blokkeerden criminelen het verkeer en veroorzaakten ze ongelukken door alle verkeerslichten in Washington D.C. op groen te zetten.

Die real-life en fictieve aanvallen op wat we nu het Internet of Things (IoT) noemen, hadden het potentieel om mensenlevens te verliezen. Gezien alle IoT-sensoren en -besturingen die tegenwoordig over de hele wereld worden gebruikt, is het slechts een kwestie van tijd voordat slechte beveiliging slechte actoren in staat stelt de controle over te nemen, gevaarlijk gedrag mogelijk te maken of menselijke operators te misleiden om de verkeerde actie uit te voeren.

Het is slechts een kwestie van tijd. We moeten het internet der dingen beveiligen voordat iemand gewond raakt. Maar hoe?

Er zijn veel uitdagingen op dat gebied. Bijvoorbeeld identiteitsbeheer. Weet u ooit precies welke gebruikers, apparaten of applicaties toegang proberen te krijgen tot uw gegevens? Hoe kunt u binnen redelijke twijfel uw identiteit bewijzen, maar het vertrouwen blijven vergroten dat u de juiste gebruikers hebt vertrouwd, en bijvoorbeeld geen terrorist? Dat betekent gedragsmonitoring, in realtime.

Ga de uitdaging aan om kritieke informatie te beschermen, die kan worden gereguleerd door wetten of industrieën - of gewoon extreem waardevol is voor bedrijven en dieven. Die gegevens kunnen levens onmiddellijk beïnvloeden (zoals een medisch apparaat) of later (zoals blauwdrukken voor de beveiligingssystemen van een waterkrachtcentrale). Hoe weet u zeker dat gegevens en die apparaten goed beschermd zijn tegen manipulatie of ongeoorloofde toegang?

Of de netwerkverbindingen zelf, die mobiele of vaste toestellen terug koppelen aan het datacenter of de cloud. Zijn de verbindingen veilig? Kunnen hackers toegang krijgen door een eindpunt te ondermijnen... en zijn die verbindingen getest op robuust, schaalbaar en ondoordringbaar? Laten we eens kijken hoe.

Spot de aanval. Stop de aanval

De uitdaging bij het bereiken van een 'veilig' netwerk, inclusief de IoT-sector, is dat 'beveiliging' een negatief doel is, zegt Robert Haim, hoofdanalist bij ACG Research , die zich richt op de netwerk- en telecommunicatie-industrie.

"Je probeert iets te bereiken ondanks wat tegenstanders ook doen en je weet niet wat de mogelijkheden van de tegenstanders zijn", legt hij uit. Omdat veel IoT-eindpuntapparaten niet genoeg geheugen hebben om geavanceerde beveiligingssoftware in op te nemen. "Dus wat gaan we doen?"

Er zijn eigenlijk twee problemen die moeten worden opgelost, zegt Haim:"We moeten ons zorgen maken over de beveiliging van het apparaat zelf, en dan moeten we ook nadenken over wat we moeten doen als we gehackt worden." Het helpt niet dat 55% van de bedrijven niet eens weet waar de dreiging vandaan komt en waar het probleem zich in hun netwerk bevindt.

Kijk naar acties, niet alleen naar identiteit

Mark McGovern, groepsleider bedreigingsanalyses, CA Technologieën , zegt dat er een enorme behoefte is om te kijken wat mensen doen, als ze eenmaal toegang hebben tot een systeem. Wat ze doen is belangrijker dan wie ze zijn. "Of het nu een bestaand systeem is dat 100 miljoen gebruikers in realtime autoriseert voor een financiële instelling, of grote kabelmaatschappijen, de manier waarop we erover denken gaat niet over wie je beweert te zijn of de referenties die je hebt, het is wat je doen.”

Hij legt uit:"Als je iemand op straat tegenkomt, zeggen ze misschien dat ze X zijn of Y, maar de realiteit is, wat zie je ze doen in de loop van de tijd? Dat is het vertrouwen dat je mensen gunt.'

CA bestudeert en analyseert het feitelijke gedrag van de entiteiten die geautoriseerd zijn om een systeem te gebruiken, en signaleert de dingen die niet consistent zijn met het eerdere gedrag van die entiteiten.

"Of dat nu een IP-adres, een eindpunt, een login of een geclaimde identiteit is, wat zijn de dingen die opvallen, zowel tegen hun eigen gedrag als tegen het gedrag van de bevolking", zegt McGovern. "Deze gegevens versterken het leren dat onze systemen aan het doen zijn en de machine learning die we in die systemen inbedden, en bieden ook waarde aan onze klanten."

Begin met dreigingsmodellering

"Neem elk apparaat, zoals een IoT-deurslot", zegt John Michelsen, chief product officer, Zimperium , dat op AI gebaseerde software voor de verdediging van mobiele dreigingen maakt. "Je moet op apparaatniveau, netwerkniveau of applicatie-inhoudsniveau identificeren op welke manieren dit apparaat kan worden misbruikt." En dan moet je ze blokkeren voordat je naar de markt gaat.

Het is een reëel probleem, zegt Michelsen. “Tijdens Black Hat 2017 bewees iemand dat 13 van de 15 geautomatiseerde deurknoppen binnen slechts een paar uur werk konden worden geopend. Ten minste 70% van de IoT-consumenten-IT-apparaten is te hacken.”

Daarom heb je dreigingsmodellering nodig, zegt hij:“Eerst doe je aan dreigingsmodellering. Vervolgens identificeer je manieren die je gaat voorkomen - detecteer dat en bouw er een oplossing omheen."

Iedereen moet naar buiten kijken

Elk bedrijf heeft interne beveiligingsbronnen voor het testen van software, infrastructuur, producten en diensten, maar dat is niet genoeg, zegt Roark Pollock, senior vice-president van Ziften , dat oplossingen voor eindpuntbeveiliging biedt.

“Je moet naar buiten kijken. Kijk naar uw partners en sta open voor hen die uw product testen. Ze kunnen van u eisen dat u een heel certificeringsproces doorloopt - doorloop die partnercertificeringen. Er zijn tegenwoordig auditkantoren voor beveiliging. Huur ze in.”

Vertrouw jezelf niet, benadrukt hij. Vraag externe experts om uw technici dubbel te controleren, uw code dubbel te controleren.

"Kijk dan naar de community en open source-projecten om er opnieuw voor te zorgen dat er een community is van mensen die die code dubbelchecken, opnieuw controleren en pushen."

Pollock is niet onder de indruk van een bedrijf dat ervan uitgaat dat het alles op het gebied van beveiliging zelf kan. "Ik denk dat het van cruciaal belang is om hulp van buitenaf in te schakelen."

Gebruik kunstmatige intelligentie om identiteit te controleren

Hank Skorny, senior vice-president, Neustar , een bedrijf voor identiteitsbeheer, zegt dat het begint met het bepalen van de identiteit van gebruikers (of apparaten of applicaties) die toegang hebben tot IoT-apparaten of hun gegevens. Maar daar stopt het niet. “Je moet identiteit vaststellen. Dat moet je ook altijd in twijfel trekken, want identiteit is slechts een waarschijnlijkheid, nooit echt definitief.”

Hoe vergroot je het vertrouwen in die kans? "Gebruik machine learning en kunstmatige intelligentie", zegt hij, terwijl hij constant kijkt naar het toezicht op welk systeem je ook hebt gebouwd.

“Je gaat niet zomaar iemand identificeren of een apparaat bepalen of wat dan ook. Je gaat het controleren. De enige manier waarop je een wereld op nanosecondeschaal kunt controleren, is door computergestuurde machine learning en kunstmatige intelligentie te gebruiken, het constant zoeken naar die patronen van slecht gedrag - het sneller stoppen dan een mens ooit zou kunnen.

Bewijs vertrouwen over meerdere domeinen

Sommige gegevens zijn wettelijk beschermd – denk aan militaire geheimen of de persoonlijk identificeerbare informatie over gezondheid, gedekt door de Health Insurance Portability and Accountability Act van 1996 (HIPAA) in de Verenigde Staten. Er is echter andere informatie die extreem gevoelig is, zelfs als deze niet onder specifieke regelgeving valt. Overweeg gegevens over de prestaties van professionele atleten:het is geen gezondheidsinformatie van HIPPA, maar het is cruciale informatie voor sportteams van miljarden dollars.

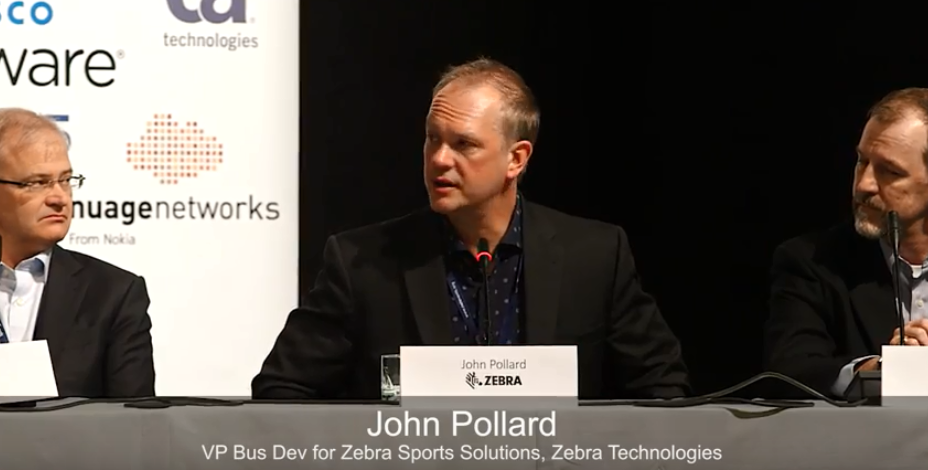

Zebrasporten is een bedrijf dat oefentijd- en wedstrijddagtelemetrie verzamelt over American football-spelers, legt John Pollard, de vice-president van het bedrijf, uit, en het bedrijf moest hard werken om doelpunten te maken met de National Football League (NFL).

"Een van de criteria die de NFL doorliep bij het evalueren van verschillende technologieën was zeker beveiliging", zegt hij. “We verzamelen veel informatie en moeten die informatie omzetten in software en services, zodat onze klanten in de primaire branches die informatie kunnen evalueren. De NFL belichaamt dat zeker ook. Omdat we informatie vastleggen die nog nooit eerder is vastgelegd voor een professionele sport, hebben we het over acceleratie, vertraging, verandering van richting, nabijheid gedurende een totale hoeveelheid tijd."

Zebra helpen punten te scoren:zijn rijke ervaring in IoT in de detailhandel, transport, logistiek, productie en gezondheidszorg.

"Onze samenwerking met die industrieën heeft ons zeker geholpen om een geldige zaak op te bouwen om een partner van de NFL te zijn bij het vastleggen van dat soort informatie", zegt Pollard.

De veiligheidsles hier, zegt Pollard, is dat alleen omdat het sport is, niet betekent dat het van vitaal belang is. Voor bijvoorbeeld het militaire of commerciële IoT gelden dezelfde principes als voor de NFL. Telemetrie voor een voetballer is niet anders dan telemetrie voor een bewaker, of zelfs een raket. De eerste parameter is om het veilig te maken.

Creëer vertrouwenszones — en handhaaf ze

Niet alle gebruikers zijn gelijk gemaakt en niet alle gebruikers hebben dezelfde informatie nodig van een IoT-apparaat. IT-personeel van ziekenhuizen moet controleren of gegevens van een dialysepomp door de juiste toepassing worden vastgelegd en in de juiste patiëntendossiers worden opgeslagen... maar ze hoeven de gegevens niet te zien, en in feite kan HIPAA hun toegang verbieden. Evenzo moet het IT-personeel controleren of de deuropening naar een beveiligd deel van een gebouw goed werkt, maar nogmaals, ze zijn mogelijk niet geautoriseerd om de deur zelf te openen.

"Als je kijkt naar het aantal mensen dat interactie heeft met dat deurslot, de rollen, de verantwoordelijkheden, dat is waar de vertrouwenszones zich blijven opbouwen", zegt Sanjeev Datla, chief technology officer, Lantronix , die industriële IoT-technologie bouwt. “Wat zijn de verschillende toegangsniveaus voor de deurbeheerder? Voor de verpleegkundige die met de dialysemachines communiceert?”

En hoe zit het met de buitendienst monteur die de machine komt betreden of onderhouden? "Ken de rollen en verantwoordelijkheden over wat wel en niet moet worden toegestaan", zegt hij.

Datla houdt vol dat het niet eenvoudig is. “Je hebt een infuuspomp met een Ethernet-poort. Wat zijn de vertrouwensringen, of toegangscontroles, rond die poort? En hoe wordt het getest?” Zoals Mark McGovern van CA hierboven al zei, moet dit geavanceerder zijn dan eenvoudige toegangscontrolelijsten.

"We zoeken naar gedragsanalyse", zegt Datla, "Ok, deze persoon hoort dit op dit moment niet te doen. Dus als ze dat doen, wat doe je eraan? Hoe maak je een melding en krijg je goedkeuring of een blokkade van een hoger niveau?”

Vergeet nooit:alles is verbonden

"IoT-apparaten worden steeds slimmer", zegt Pollock van Ziften. “We hebben het niet meer over domme microcontrollers voor regeleenheden die air-gapped zijn. We hebben het over slimme sensoren in het netwerk. We hebben het over slimme gateways.”

Bovendien, benadrukt hij, "Veel IoT-apparaten zijn volledig functionerende pc's voor alle praktische doeleinden, maar we behandelen die apparaten niet zoals we gewone pc's op onze bedrijfsnetwerken behandelen."

“Kijk, als je al deze aangesloten apparaten wilt hebben, moet je zowel de staat van dat apparaat als de hygiëne van dat apparaat kunnen bewaken. Het moet verhard zijn voor je omgeving.”

In navolging van eerdere opmerkingen, dringt Pollock erop aan dat bedrijven IoT-apparaten moeten controleren op gedrag, niet alleen op toegangscontrole. "Zoek uitbijters vanuit een gedragsstandpunt en begin te identificeren wat er met dat apparaat gebeurt en wat het doet. Concentreer je op die uitschieters met de lange staart van de curve op wat er gebeurt. Identificeer apparaten die iets buitengewoons doen, bekijk ze en onderzoek ze als potentiële problemen."

Want met IoT-apparaten en IoT-applicaties die kwetsbaar zijn voor aanvallen, zullen levens zal op het spel staan.

De auteur is Robert Haim, hoofdanalist – Business Analysis &IoT, ACG Research

Internet of Things-technologie

- Fascinerend internet der dingen:wat drijft IoT-beoefenaars?

- Breng blockchain naar het internet der dingen

- Het internet der dingen volgen

- Hyperconvergentie en het internet der dingen:deel 1

- De beveiligingsuitdaging van het internet der dingen:deel 2

- We moeten het internet der dingen beveiligen voordat iemand gewond raakt

- Investeren in het potentieel van het internet der dingen

- Het echte internet der dingen?

- Het internet der dingen:de toestroom van gegevens beheren

- Het industriële internet der dingen beveiligen

- Wat heeft 2019 in petto voor het internet der dingen?