Ingesloten IoT-ontwerpen beschermen met beveiligings-IC's

In dit artikel bespreken we enkele belangrijke beveiligingsrisico's waarmee u rekening moet houden bij het ontwerpen voor het IoT, belangrijke beveiligingsfuncties en hoe deze ontwerpen steeds beter worden beschermd. gemakkelijker met de vooruitgang in beveiligings-IC's.

Je werkt er hard aan om de volgende generatie van je slimme, verbonden apparaat te ontwikkelen. Het verbetert de mogelijkheden van zijn voorganger en voegt een paar nieuwe functies toe. Dan krijg je de laatste kop over een IoT-apparaat dat is gehackt. Is het te laat om uw ontwerp te beschermen?

Het is nooit te laat om in beveiliging te ontwerpen - en het is ook belangrijker dan ooit. Het IoT zorgt voor veel gemak in de manier waarop we leven, werken en spelen. Maar als ze onbeschermd blijven, kunnen slimme apparaten een toegangspunt vormen tot grotere netwerken en gevoelige gegevens.

Van copycats tot klantschade

Sommige inbreuken op het IoT-ontwerp trekken meer de aandacht dan andere. Namaak en klonen zijn veelvoorkomende bedreigingen, wat resulteert in inkomstenderving voor de OEM en, vaak, een kwaliteitshit die gevolgen heeft voor klanten. Het hebben van authentieke of originele onderdelen biedt de zekerheid dat de onderdelen zullen werken zoals bedoeld en helpt er ook voor te zorgen dat er geen virussen in de omgeving terechtkomen. In een geautomatiseerde fabriek of een nutsbedrijf kan bijvoorbeeld met apparatuur waarmee is geknoeid een storing veroorzaken die leidt tot kostbare uitvaltijd, schade of zelfs schade voor de klant.

Dan zijn er de aanvallen die mogelijk levensgevaarlijk kunnen zijn. Denk bijvoorbeeld aan een pacemaker met wifi. Vorig jaar gaf het Amerikaanse ministerie van Binnenlandse Veiligheid een adviserende waarschuwing uit dat hackers gemakkelijk toegang zouden kunnen krijgen tot een merk geïmplanteerde hartdefibrillatoren. Volgens de afdeling kan een aanvaller met korteafstandstoegang tot het product in kwestie, wanneer de radio van het product is ingeschakeld, gegevens binnen de telemetriecommunicatie injecteren, opnieuw afspelen, wijzigen en/of onderscheppen.

Een andere zorg voor medische hulpmiddelen is het opknappen van producten. Hoewel toegestaan door de Amerikaanse Food and Drug Administration, kan het opknappen van een medisch hulpmiddel problemen veroorzaken. De grootste bedreiging vormt de randapparatuur voor beperkt gebruik. Hoewel het opknapproces het randapparaat kan herstellen zodat het weer als nieuw is, kan het ook zijn eigenschappen voor beperkt gebruik tenietdoen.

Beveiligings-IC's met geavanceerde cryptografische functies kunnen IoT-sensorknooppunten in energiecentrales en vergelijkbare toepassingen beschermen tegen beveiligingsrisico's.

Figuur 1. Beveiligings-IC's met geavanceerde cryptografische functies kunnen IoT-sensorknooppunten in energiecentrales en vergelijkbare toepassingen beschermen tegen beveiligingsrisico's.

Cryptografie zonder een expert te zijn

Om IoT-ontwerpen te beschermen tegen bedreigingen is het volgende vereist:

- Veilige communicatie en authenticiteit van eindpunten

- Sterk sleutelbeheer om gevoelige gegevens te beschermen en te versleutelen

- Veilig opstarten om firmware te valideren en te beschermen tegen malware-aanvallen

- Functiebeheer zodat u verschillende fabrieksgebaseerde opties veilig kunt in- en uitschakelen

Beveiligings-IC's blijven geavanceerde beschermingsniveaus bieden voor zowel bestaande als nieuwe embedded ontwerpen. En een van de voordelen van het ontwerpen met deze apparaten is dat u kunt profiteren van robuuste cryptografiefuncties zonder dat u een cryptografie-expert hoeft te zijn. Een op software gebaseerde aanpak zou veel meer ontwikkelingsinspanningen vergen en tegelijkertijd kwetsbaarheden introduceren die hackers kunnen misbruiken. Laten we eens nader kijken naar de belangrijkste functies in een beveiligings-IC die u wilt hebben om uw IoT-ontwerpen veilig te houden.

Physically Unclonable Function (PUF)-technologie

Als u sterke bescherming wilt tegen invasieve en reverse-engineering-aanvallen, is PUF-technologie er om u te helpen. Een PUF-circuit vertrouwt op de natuurlijk voorkomende willekeurige analoge kenmerken van fundamentele MOSFET-apparaten om cryptografische sleutels te produceren. Omdat de sleutel alleen wordt gegenereerd wanneer nodig en nergens op de chip wordt opgeslagen, heeft een aanvaller niets te stelen. Als een aanvaller probeert de PUF-bewerking te onderzoeken of te observeren, wijzigt deze activiteit de onderliggende circuitkenmerken, waardoor de aanvaller de geheime sleutel niet kan ontdekken.2

PUF is als een unieke vingerafdruk, waardoor het van onschatbare waarde is voor de implementatie van geheime en privésleutels zoals gebruikt door de beveiligings-IC. Een PUF-afgeleide geheime sleutel wordt bijvoorbeeld gebruikt om alle informatie te coderen die is opgeslagen in het EEPROM-geheugen van de beveiligings-IC. Een beveiligingsaanval die de inhoud van de EEPROM ophaalt, wordt definitief gedwarsboomd omdat de inhoud is versleuteld en de PUF-sleutel die nodig is voor de ontsleuteling niet kan worden geëxtraheerd.

Asymmetrische en symmetrische algoritmen

Cryptografische algoritmen vergrendelen of ontgrendelen cryptografische functies zoals authenticatie, autorisatie en encryptie. Er zijn twee soorten algoritmen:symmetrisch en asymmetrisch. Symmetrische algoritmen hebben betrekking op sleutels die privé zijn tussen de afzender en de ontvanger. Hun gedeelde sleutels worden veilig opgeslagen en worden nooit met iemand anders gedeeld.

De afzender en ontvanger authenticeren gegevens met behulp van deze gedeelde sleutel, die beide de zekerheid geeft dat de informatiebron te vertrouwen is. Een asymmetrisch algoritme gebruikt één sleutel die privé is opgeslagen en een tweede die openbaar is. Gegevens die zijn ondertekend met een privésleutel kunnen alleen worden geverifieerd met de bijbehorende openbare sleutel.

Advanced Encryption Standard (AES)

Het AES-algoritme is een symmetrisch algoritme met vaste breedte dat ideaal is voor bulkversleuteling. Het vervormt en vervangt invoergegevens op basis van de waarde van een invoersleutel op een omkeerbare manier, wat resulteert in cijfertekst (versleutelde of gecodeerde informatie). Het invoerbericht wordt eerst opgevuld om ervoor te zorgen dat het in "n" aantal 128-bits blokken past. Elk 128-bits blok wordt samen met een coderingssleutel in het coderingsalgoritme ingevoerd.

Het algoritme voert vervolgens een bepaald aantal ronden uit om de invoerblokbits te verduisteren op basis van het aantal bits in de coderingssleutel. De verduistering bestaat uit het shuffelen van gegevensbits, waarbij delen van de gegevens worden vervangen door waarden uit een opzoektabel en XOR-bewerkingen worden uitgevoerd om bits van 0 naar 1 om te draaien op basis van bitwaarden in een reeks ronde sleutels die zijn gegenereerd op basis van de invoercodering sleutel. Om de oorspronkelijke invoerblokgegevens te decoderen, voert de AES-decoderingsfunctie het omgekeerde uit van de bewerkingen in de coderingsfunctie met dezelfde coderingssleutel.

Digitale handtekeningen

Digitale handtekeningen, een standaardelement in cryptografie, bieden ontvangers een reden om erop te vertrouwen dat het bericht is gemaakt door een bekende afzender en dat het niet is gewijzigd tijdens het transport. Met andere woorden, de mogelijkheid om gegevens te ondertekenen verifieert dat het apparaat en de gegevens echt zijn. Zowel symmetrische als asymmetrische algoritmen worden gebruikt om digitale handtekeningen te genereren.

SHA en ECDSA gebruiken voor veilig opstarten

Het Secure Hash Algorithm (bijv. SHA-2 of SHA-3) maakt gebruik van hashing, waarbij gegevens van variabele grootten worden gecondenseerd in bitstring-uitvoer met een vaste grootte. Met SHA-256 is de hash-uitvoer bijvoorbeeld 256 bits lang. Het Elliptic Curve Digital Signature Algorithm (ECDSA) maakt betrouwbare communicatie mogelijk door het genereren van een digitale handtekening voor een invoerbericht op basis van een privésleutel. Een openbare sleutel is wiskundig gerelateerd aan de privésleutel en wordt door anderen verstrekt en gebruikt om de authenticiteit van de communicator te verifiëren.

Samen bieden SHA-256 en ECDSA functies die als volgt veilig opstarten van een hostprocessor mogelijk maken. Binnen de OEM-ontwikkelomgeving wordt een SHA-256-hash berekend over het firmwarebestand dat uiteindelijk wordt uitgevoerd door een microcontroller. Deze hash-waarde wordt vervolgens ECDSA-ondertekend met een privésleutel die zich bevindt en wordt beschermd binnen de grenzen van de ontwikkelomgeving.

De firmware en ECDSA-handtekening worden vervolgens opgeslagen in de eindapplicatie, bijvoorbeeld in flashgeheugen. Ook slaat de microcontroller in de eindtoepassing de openbare ECDSA-sleutel op om te verifiëren dat de firmware authentiek en ongewijzigd is vóór uitvoering, d.w.z. een veilig opstartproces. Om deze verificatie uit te voeren, zou de microcontroller de SHA-256-hash over de opgeslagen firmware berekenen en vervolgens deze hash-waarde en de opgeslagen openbare sleutel gebruiken om een verificatiebewerking uit te voeren op de ECDSA-handtekening. Als de verificatie slaagt, kan de micro de firmware vertrouwen en uitvoeren.

Geavanceerde beveiligings-IC's zijn nu ontworpen met deze beveiligingsfuncties ingebouwd. Een energiezuinige cryptografische coprocessor biedt een goede optie voor zowel bestaande als nieuwe embedded ontwerpen. Een van de voordelen is dat de coprocessor de host (niet-beveiligde) microprocessor kan ontlasten van het beheer van complexe cryptografie en veilige sleutelopslag. Door weinig stroom te verbruiken, werken deze apparaten goed voor IoT-ontwerpen op batterijen.

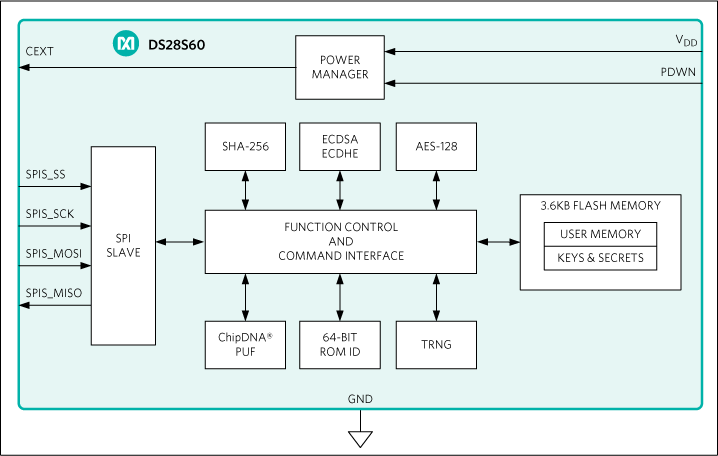

Een voorbeeld van zo'n cryptografische coprocessor is de DS28S60 met laag vermogen, die is voorzien van PUF-technologie, een snelle 20MHz SPI-interface voor snelle doorvoer van beveiligingsbewerkingen, op SHA-256 gebaseerde digitale handtekening en ECDSA-P256-handtekening en verificatie voor veilig opstarten, en ingebouwde sleuteluitwisseling voor end-to-end encryptie.

Figuur 2. DS28S60 vereenvoudigd blokschema

Samenvatting

Aangezien embedded ontwerpen, waaronder batterijgevoede IoT-sensornodes, steeds meer doordringen in ons dagelijks leven, is het essentieel om ervoor te zorgen dat ze worden beschermd tegen beveiligingsrisico's. De huidige beveiligings-IC's zijn geïntegreerd met een reeks cryptografische functies die het gemakkelijker maken om deze ontwerpen te beschermen zonder dat u een cryptografie-expert hoeft te zijn.

Dit artikel is mede geschreven door Zia Sardar en Nathan Sharp, ook van Maxim Integrated.

Industrieartikelen zijn een vorm van inhoud waarmee branchepartners nuttig nieuws, berichten en technologie kunnen delen met lezers van All About Circuits op een manier waarop redactionele inhoud niet goed geschikt is. Alle brancheartikelen zijn onderworpen aan strikte redactionele richtlijnen met de bedoeling de lezers nuttig nieuws, technische expertise of verhalen te bieden. De standpunten en meningen in brancheartikelen zijn die van de partner en niet noodzakelijk die van All About Circuits of zijn schrijvers.

Internet of Things-technologie

- De weg naar industriële IoT-beveiliging

- IBASE:IoT-gateways met TPM-beveiliging

- Brandbestrijding met IoT

- IoT-beveiliging – wie is verantwoordelijk?

- Exploitanten moeten hun IoT-beveiligingsstrategieën afstemmen op hun ambities in de IoT-markt

- 'Unclonable' beveiligings-IC's met ChipDNA-technologie gelanceerd om IoT-klanten te beschermen

- Alles gaat IoT

- IoT-beveiliging – een belemmering voor implementatie?

- Veelzijdig zijn met IoT

- IoT beveiligen door bedrog

- Zes stappen voor het beveiligen van embedded systemen in het IoT