Hoe u uw apparaten kunt beveiligen om cyberaanvallen te voorkomen

De 2016 Distributed Denial of Service-aanval op Dyn kwam van meer dan 100.000 geïnfecteerde apparaten. DDoS-aanvallen maken gebruik van enorme hoeveelheden onbeveiligde apparaten die met internet zijn verbonden om internetdiensten wereldwijd te verstoren [DYN]. De kwaadaardige en geavanceerde aanval leidde tot serieuze gesprekken over netwerkbeveiliging en bracht de kwetsbaarheid in de Internet of Things-apparaten aan het licht. Deze met IoT geïnfecteerde apparaten maken wereldwijd verbinding met particuliere en openbare netwerken, dus de vraag is:hoe kunnen we onze netwerken versterken tegen kwaadaardige aanvallen?

De 2016 Distributed Denial of Service-aanval op Dyn kwam van meer dan 100.000 geïnfecteerde apparaten. DDoS-aanvallen maken gebruik van enorme hoeveelheden onbeveiligde apparaten die met internet zijn verbonden om internetdiensten wereldwijd te verstoren [DYN]. De kwaadaardige en geavanceerde aanval leidde tot serieuze gesprekken over netwerkbeveiliging en bracht de kwetsbaarheid in de Internet of Things-apparaten aan het licht. Deze met IoT geïnfecteerde apparaten maken wereldwijd verbinding met particuliere en openbare netwerken, dus de vraag is:hoe kunnen we onze netwerken versterken tegen kwaadaardige aanvallen?

In deze blog richten we ons op de meerdere lagen van productbeveiligingsarchitectuur en -implementatie. We bespreken industriële IoT-netwerkapparaten, zoals routers en switches, en strengere vereisten om beveiligingsrisico's te beperken (vooral wanneer actoren bereid zijn datalekken en software-inbraak te omzeilen).

Kwaadaardige aanvallen, zoals hierboven vermeld, zijn niet beperkt tot IoT-consumentenapparaten. Ze veroorzaken ook aanzienlijke verstorende en financiële gevolgen voor bedrijven en diensten. Slechts een paar maanden geleden verloor een fabriek in North Carolina waardevolle productietijd toen hackers corrupte software [North-Carolina] implementeerden die bedoeld was om de productie te verstoren en een uitbetaling af te dwingen. Dit is een van de belangrijkste oorzaken van datalekken, zoals geschat in 2017 Cost of Data Breach Study [Ponemon].

Industriële IoT-netwerkontwerpers moeten apparaat- en platformintegriteit integreren:toegangscontrolebeleid, bedreigingsdetectie en mitigatiemogelijkheden op routers, switches en draadloze toegangspunten die in fabrieken of buitenlocaties worden ingezet om eindapparaten te beschermen tegen aanvallen. Als deze belangrijke overwegingen niet worden aangepakt, kan een aanvaller toegang krijgen tot industriële IoT-netwerkapparatuur, wat de weg vrijmaakt voor datalekken of aanvallen op de rest van de infrastructuur. We zagen dit gebeuren in [Ierland].

Industriële IoT-netwerkontwerpers moeten apparaat- en platformintegriteit integreren:toegangscontrolebeleid, bedreigingsdetectie en mitigatiemogelijkheden op routers, switches en draadloze toegangspunten die in fabrieken of buitenlocaties worden ingezet om eindapparaten te beschermen tegen aanvallen. Als deze belangrijke overwegingen niet worden aangepakt, kan een aanvaller toegang krijgen tot industriële IoT-netwerkapparatuur, wat de weg vrijmaakt voor datalekken of aanvallen op de rest van de infrastructuur. We zagen dit gebeuren in [Ierland].

Zoals besproken in Cisco Trustworthy Systems At-a-Glance [CTS-AAG], is het dreigingslandschap geëvolueerd en is het van cruciaal belang dat netwerken worden beschermd tegen kwaadwillende aanvallen en vervalste en geknoeide producten. Hoewel technologieën voor productbeveiliging en beveiligingsbeheer zich over alle lagen van het Open Systems Interconnect-model verspreiden, is apparaatverharding een eerste — en verplicht — onderdeel van betrouwbare systemen die verschillende soorten bedreigingen helpen voorkomen, zoals:

- Apparaathardwarewijzigingen en frauduleuze apparaten – Stopt open deur voor buitenlandse controle van apparaten die lid worden van het netwerk; voorkomt het invoegen van namaakapparatuur in het netwerk om abnormaal gedrag te veroorzaken.

- Apparaatsoftwarewijzigingen – Verhindert data-exfiltratie van kwaadaardige software.

- Ongeautoriseerde gebruikers toegang – Voorkomt dat onbevoegde gebruikersrechten toegang krijgen tot de apparaten en netwerkbeveiliging.

- Ongeautoriseerde netwerktoegang – Voorkomt dat een netwerkapparaat wordt gecompromitteerd, waaronder gegevenssnuiven tot gegevensexfiltratie, scan en verkenning van netwerkapparaten; man-in-the-middle-aanvallen (MITM) geven in het geheim informatie door of veranderen de communicatie tussen twee partijen die denken dat ze rechtstreeks met elkaar communiceren.

- DDoS via netwerkprotocollen – Remt de inkomende stroom van gegevens om de verwerking van geldig verkeer te vertragen; wijziging van het gedrag van het controlevlakprotocol, dwz IPv4 ARP- en DHCP-aanvallen om het hostinitialisatieproces te ondermijnen, routeringsaanvallen om verkeersstromen te verstoren of om te leiden, Layer 3-Layer 4-spoofing om de bedoeling of oorsprong van het verkeer te maskeren, headermanipulatie, en fragmentatie om het netwerk te ontwijken of te overweldigen (bijv. Smurfenaanval of uitzendversterking).

- Malware infiltreert in app – Van virussen tot de exploitatie van het protocol van toepassingen, kwaadaardige gegevens kunnen leiden tot gegevensexfiltratie, DDoS of gegevenscorruptie (d.w.z. ransomware en Spectre). Met de opkomst van Fog en Edge computing, kunnen netwerkapparaten die applicaties hosten, met beide worden geconfronteerd.

Zo ziet IIoT-netwerk- en apparaatbeveiliging eruit

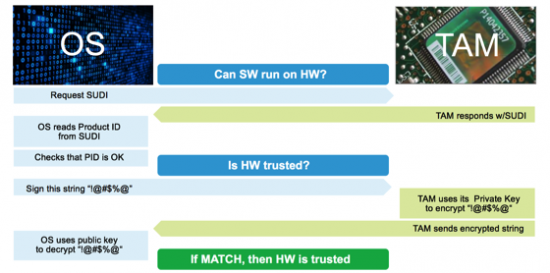

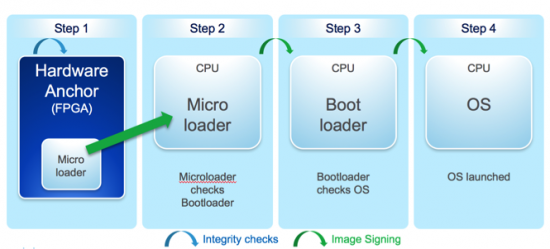

Het Cisco Industrial IoT-portfolio begint bij het eerste ontwerp van een product zoals gedocumenteerd in Cisco Secure Development Lifecycle [CSDL]. Elk hardwareplatform bevat een ACT2-chipset, een Secure Unique Device Identity die voldoet aan IEEE 802.1ar en die productidentiteitsinformatie en een certificaatketen (x.509) bevat die bij de productie wordt geleverd. Het geïnstalleerde certificaat zorgt voor een vertrouwensanker voor de opstartketen, waardoor de integriteit van de opstartcode kan worden gedetecteerd en hersteld, zoals weergegeven in afbeelding 1.

Software-integriteit tegen elke wijziging van backdoor-images wordt bereikt door Image Signing en Secure Boot-ondersteuning, met kenmerken zoals:

- Gouden bootloader-afbeeldingen worden altijd opgeslagen op een permanente alleen-lezen opstartflitser die is ingekapseld in epoxy en is voorzien van een verzegeld label dat is ondertekend.

- FPGA-bootloader-images zijn ondertekend zodat ze kunnen worden gevalideerd door Cisco Secure Boot met behulp van ingebrande certificaten in ACT2.

Dit systeem beschermt de opstartvolgorde tegen het wijzigen van de opstartvolgorde, het opstarten vanaf een ander apparaat, het omzeilen van de integriteitscontrole of het toevoegen van permanente code. Elke stap van het opstarten van de software, zoals weergegeven in afbeelding 2, wordt geverifieerd door de vorige stapel om de integriteit door het hele systeem te garanderen.

Ten slotte, zodra het apparaat opstart, kan de apparaatintegriteit worden gevalideerd zoals gedocumenteerd in Cisco IOS Software Integrity Assurance [CSIA], terwijl sommige opdrachten kunnen verschillen afhankelijk van het platform.

De volgende stap is om de functionaliteit van de softwareconfiguratie te versterken volgens de aanbevelingen van Cisco IOS-hardening om de gebruikerstoegang en het netwerkcontrolevlak te beschermen.

Het belangrijkste is dat we niet altijd perfect kunnen zijn. "Je beschermt tegen wat je weet en beperkt het risico tegen wat je niet weet."

Laat ons weten met welke problemen uw organisatie wordt geconfronteerd. Voel je vrij om je mening te delen in de reacties hieronder.

Internet of Things-technologie

- Hoe groen is uw energieverbruik?

- Uw IT-risico evalueren - hoe en waarom

- Het IoT verbinden – de smalbandkans

- 7 essentiële tips om uw IoT-netwerk thuis en veilig te houden

- Slimme beveiliging:hoe u uw smarthome-apparaten kunt beschermen tegen hackers

- Wat is een intelligent netwerk en hoe kan het uw bedrijf helpen?

- Hoe u uw draadloze sensornetwerken kunt voeden en onderhouden

- Hoe gevaarlijk is de dreiging van kill chain-aanvallen op IoT?

- Vier soorten cyberaanvallen en hoe u ze kunt voorkomen

- Malware valt IoT-apparaten aan met Windows 7

- Hoe veilig is uw winkelvloernetwerk?