De onvermijdelijke hackaanval afslaan

Fabrikanten moeten worstelen met de "Black Hats" van de cyberwereld om processen veilig te houden

Het is niet de vraag of, maar wanneer je gehackt wordt.

Dat zeggen cyberbeveiligingsexperts, verwijzend naar de recente golf van ransomware-aanvallen, waaronder de beruchte 'Wanna Cry'-malware die afgelopen voorjaar wereldwijd explodeerde en de gegevens van gebruikers versleutelde totdat ze betaalden of een manier vonden om hun systemen te ontgrendelen.

Om steeds slimmere cybercriminelen te bestrijden, moeten productieactiviteiten zich wenden tot een sterke combinatie van cyberbeveiligingssoftwareoplossingen en "geharde" hardware in hun fabrieksautomatiseringsbesturingen en netwerkapparatuur, en ook nieuwere cyberbeveiligingsnormen en best practices implementeren. Met deze tools in de hand hebben fabrikanten een grotere kans om aanvallen te voorkomen of op te lossen nadat ze hebben plaatsgevonden.

"De aanvallen zijn wijdverbreid en constant", zegt Timothy Crosby, senior beveiligingsadviseur, Spohn Security Solutions (Austin, TX), een adviesbureau voor cyberbeveiliging. Hij merkte op dat veel industriële systemen kwetsbaar zijn omdat ze oudere, embedded besturingssystemen gebruiken, waaronder Windows XP, Windows 2003 en Windows 2000. “Veel embedded systemen kunnen niet worden gepatcht, en omdat deze systemen niet kunnen worden gepatcht en exploits direct beschikbaar zijn , zullen ze regelmatig worden aangevallen', zei hij. "Er moet een holistische benadering zijn - er is geen wondermiddel."

Het aantal datalekken is in 2016 met 40% toegenomen, volgens een rapport dat in januari is uitgebracht door het Identity Theft Resource Center (Scottsdale, AZ) en CyberScout (San Diego). Het aantal inbreuken bereikte een recordhoogte van 1083 in 2016, waardoor het bijna record van 780 gemelde inbreuken in 2015 gemakkelijk werd overschaduwd, waarbij diefstallen een breed scala aan zakelijke, educatieve, overheids-/militaire, gezondheids-/medische en bancaire/financiële instellingen troffen. Voor het achtste achtereenvolgende jaar waren hacking-, skimming- en phishing-aanvallen de belangrijkste oorzaak van incidenten met gegevensinbreuken, goed voor 55,5% van de totale inbreuken, een stijging van 17,7% ten opzichte van 2015, aldus het rapport.

De holistische benadering volgen

Recente aanvallen zoals Wanna Cry, of de grote verstoring in Oekraïne met de Petya-malware die in 2016 opdook, waren gericht op kritieke infrastructuur, waaronder nutsbedrijven en andere overheidsinstallaties. "Wanneer aanvallen plaatsvinden, bloeden ze meestal uit de site", zegt Ken Modeste, hoofdingenieur van UL LLC (Northbrook, IL). Vergeleken met die in Oekraïne hebben installaties in de VS en de rest van Noord-Amerika meer steun van de FBI en andere overheidsinstanties om kritieke operaties weer op gang te krijgen, voegde hij eraan toe.

Vorig jaar bracht UL het UL Global Cybersecurity Assurance Program (UL CAP) uit dat helpt de veiligheids- en prestatierisico's te verminderen die gepaard gaan met de verspreiding van netwerkapparaten in het Industrial Internet of Things (IIoT). UL CAP helpt bedrijven bij het identificeren van beveiligingsrisico's volgens de UL 2900-reeks cyberbeveiligingsnormen en stelt methoden voor om risico's in industriële controlesystemen, medische apparaten, auto's, gebouwautomatisering en andere gebieden te minimaliseren.

"De normen die we in onze tests hebben ingebouwd, zijn [gebaseerd op de beste praktijken van bedrijven]", zei Modeste. Het gebruik van hardgecodeerde wachtwoorden - die zijn ingebed in apparaten en niet kunnen worden gewijzigd - is een voorbeeld van wat je niet moet doen, voegde hij eraan toe. "Dat is een fundamentele fout", zei hij. “Ransomware komt organisaties binnen via phishingmethoden. Ze klikken erop en die malware begint zich te verspreiden. Zo komt ransomware meestal binnen.”

Het trainen van werknemers op het gebied van cyberbeveiliging is een grote sleutel tot het afwenden van cyberaanvallen. “Training is een monumentale manier om dit probleem op te lossen. Phishing is een groot probleem. De slechteriken doen fysieke verkenningen', zei Modeste. "De kansen zijn in hun voordeel."

Recente ransomware-aanvallen hebben de kwetsbaarheden van industriële omgevingen aangetoond, zegt Henning Rudoff, hoofd van fabrieksbeveiligingsdiensten, Siemens PLM Software (Plano, TX). "Om fabrieken, systemen, machines en netwerken te beschermen tegen cyberdreigingen, is het noodzakelijk om een holistisch, state-of-the-art industrieel beveiligingsconcept te implementeren en continu te onderhouden, zoals bijvoorbeeld beschreven door IEC 62443," Rudoff gezegd. “Met de toenemende digitalisering wordt industriële beveiliging steeds belangrijker.

"Industriële beveiliging is een kernelement van de Digital Enterprise, de Siemens-aanpak op weg naar Industrie 4.0", merkte Rudoff op. "In tegenstelling tot eerdere specifieke aanvallen op gerichte doelen, zijn de huidige ransomware-aanvallen breed en kunnen ze elke exploitant van industriële netwerken treffen."

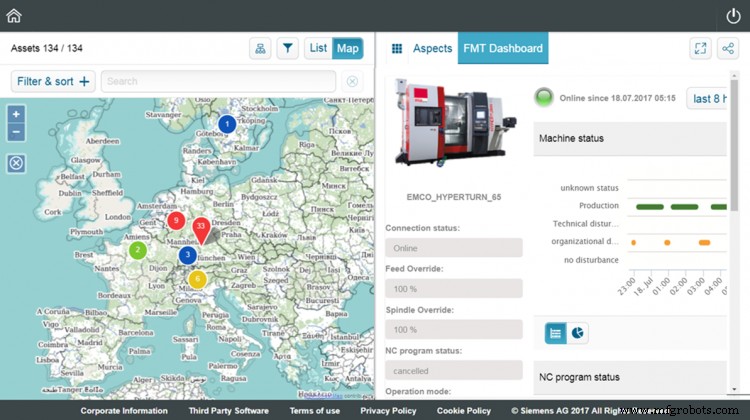

Siemens pakt cyberdreigingen op vele fronten aan, waaronder de oprichting van zijn CSOC (Cyber Security Operations Centers) wereldwijd met beveiligingsactiviteiten in München, Lissabon en Milford, OH, waar industriële beveiligingsspecialisten faciliteiten wereldwijd controleren op beveiligingsincidenten en reageren met passende tegenmaatregelen ( zie "Productiegegevens beveiligen in de cloud", Manufacturing Engineering , juli 2016.)

Wat kunnen bedrijven nog meer doen om te voorkomen dat hackers productieactiviteiten verstoren of overheidsfaciliteiten en nutsinfrastructuur binnendringen? "Alle niveaus moeten tegelijkertijd en onafhankelijk worden beschermd, van het fabrieksbeheerniveau tot het veldniveau en van toegangscontrole tot kopieerbeveiliging", zei Rudoff. "Daarom biedt de Siemens-benadering van uitgebreide bescherming verdediging op alle niveaus - verdediging tot in de diepte." Dit is gebaseerd op de aanbevelingen van ISA99/IEC 62443, de toonaangevende standaard voor beveiliging in industriële toepassingen.

Om dit te doen, worden de producten en oplossingen van Siemens continu ontwikkeld om ze veiliger te maken, voegde Rudoff eraan toe. Voor zijn eigen industriële producten heeft Siemens een industrieel holistisch beveiligingsconcept (HSC) gedefinieerd, gebaseerd op IEC 62443, zei hij. “Het HSC beschermt de integriteit en waarborgt de vertrouwelijkheid van de ontwikkel- en productieomgeving. HSC-maatregelen worden gedefinieerd en gecontroleerd in ontwikkelings- en productieafdelingen gedurende de levenscyclus van producten, oplossingen en diensten.”

De HSC van Siemens heeft vijf hefbomen:bewustzijn, state-of-the-art functionaliteit, procesverbetering, incidentafhandeling en beveiliging van de producten, oplossing, service en beveiliging in de omliggende IT-infrastructuur, voegde Rudoff eraan toe. “Siemens heeft een IEC 62443-certificering ontvangen van de Duitse TÜV [Association for Technical Inspection] voor zijn ontwikkelingsprocessen in de divisies Digital Factory en Process and Drives, waarmee het zijn toewijding aan het beschermen van de eigen ontwikkelingsprocessen van het bedrijf aantoont. Bovendien zijn industriële systemen zoals PCS 7 gecertificeerd volgens de IEC 62443-normen.”

Het wordt sterk aanbevolen om productupdates zo snel mogelijk toe te passen en de nieuwste productversies te gebruiken, aldus Rudoff. “Naast het veiliger maken van onze eigen industriële producten, biedt Siemens geavanceerde beveiligingsfuncties voor onze automatiseringsproducten en onze eigen netwerkbeveiligingsproducten en beveiligingsdiensten. Beveiligingskenmerken van S7-controllers zijn bijvoorbeeld de knowhowbeveiliging van PLC-programmablokken, kopieerbeveiliging, toegangsbeveiliging en communicatie-integriteit. Netwerkbeveiligingsproducten van Siemens [zoals de Scalance- en Ruggedcom-lijnen] ondersteunen gebruiksscenario's voor toegang op afstand, het bouwen van gedemilitariseerde zones, veilige redundantie en celbescherming", aldus Rudoff.

Siemens Plant Security Services staat voor een holistische benadering, zei hij. Bedreigingen en malware worden in een vroeg stadium gedetecteerd, kwetsbaarheden geanalyseerd en uitgebreide beveiligingsmaatregelen genomen. "Continue monitoring geeft fabrieksexploitanten transparantie over de beveiliging van hun industriële faciliteit."

Veiligheid integreren met cyberbeveiliging

De wereldwijde dreiging van ransomware heeft een einde gemaakt aan het gevoel van zelfgenoegzaamheid van de industrie. “NotPetya richtte zich met succes op de kritieke infrastructuur van Oekraïne en trof meer dan 80 andere landen; de zwaarst getroffen waren Duitsland, Rusland en het VK”, merkte Crosby van Spohn Security Solutions op, die zei dat 49% van de Amerikaanse bedrijven specifieke IT-/gegevensbeveiligingsprogramma's heeft. “In Europa waren de hoogste percentages die ik heb gezien 37% voor het VK en 34% voor Duitsland. Gezien de manier waarop NotPetya werkt, bestaat de mogelijkheid dat er andere aanvallen plaatsvinden met inloggegevens die zijn verzameld tijdens de Mimikatz-fase [een tool die wordt gebruikt door hackers]. Op basis van een Tripwire-enquête zullen de meeste organisaties niet veel beter voorbereid zijn als dat gebeurt dan voordat WannaCry en NotPetya in mei en juni toesloegen.”

Bij de Petya/NotPetya-aanvallen was wijdverbreide versleutelingsmalware gericht op gedistribueerde denial of service (DDoS) voor de getroffen bedrijven, merkte Lee Lane op, chief product security officer voor Rockwell Automation Inc. (Milwaukee). “Dat heeft grote schade aangericht aan bedrijven als Maersk, FedEx en een aantal life science-bedrijven. Met denial of service lokken ze een aantal servers uit om doelen tegelijk aan te vallen. Het zou een andere aanvalsstijl zijn, maar het zou een enorme impact hebben', zei Lane. "Ze komen binnen en zorgen ervoor dat het einddoel niet kan werken."

Dergelijke sluitingen zijn niet alleen nadelig voor de direct getroffen bedrijven, maar hebben ook een kettingreactie-effect, zei hij. "Denk aan wat [zou gebeuren] zonder uw ERP-software [enterprise resource planning]", zei Lane. "Het zou alle bestellingen, alle productieplannen en informatie over waar u naartoe verzendt, wegnemen."

De kwaadaardige code, of het nu gaat om ransomware, DDoS of zero-day malware, zoals de Stuxnet-code die slapend is en in een vertraagde toestand ligt totdat deze wordt geactiveerd, wordt gebruikt door een breed scala aan cyberaanvallen. "Er zijn veel zogenaamde 'slechte actoren', van natiestaten die zich willen richten op Lockheed of andere defensiebedrijven, tot een die veel mensen missen:insiders, werknemers binnen een bedrijf," zei Lane.

Terreurgroepen zoals ISIS en hacktivisten richten zich ook op cruciale infrastructuur zoals elektriciteitsnetten en nutsbedrijven, zei hij. "In een recent IBM-rapport over beveiligingsinformatie werd opgemerkt dat er van 2015 tot 2016 een toename van 110% was in het aantal aanvallen, en dat is precies wat er is gemeld", voegde Lane eraan toe.

Rockwell Automation, dat zich uitsluitend richt op industriële automatisering, ontwikkelt niet alleen de hardware en software voor de integratie van veiligheid met beveiliging, maar biedt klanten ook advies over industriële veiligheid, automatisering en cyberbeveiliging. "Je moet over de juiste mensen, processen en de juiste tools beschikken", zei Lane, "en hetzelfde geldt voor cyberbeveiliging. Je moet mensen beschikbaar hebben om je netwerken te verdedigen.”

Het identificeren en documenteren van activa is een belangrijk uitgangspunt, zei hij. "Cyberdreigingen zijn reëel, nemen toe en kunnen materiële schade aanrichten", merkte Lane op. "Je moet de kriticiteit van het activum identificeren en afwegen." Het gebruik van het Cybersecurity Framework van het National Institute of Standards and Technology is ook een goed uitgangspunt, voegde Lane eraan toe.

Rockwell biedt zijn FactoryTalk Asset Manager-software samen met beveiligingsfuncties en verharding voor cyberbeveiliging. “Voordat je een automatiseringssysteem aanschaft, moet je met een bedrijf praten en kijken of ze een beveiligingsprogramma hebben. Stappenplan hoe beveiligingsfuncties en verharding in het hele bedrijf worden gedaan, "zei Lane. “Zoek naar producten met versterkende eigenschappen die beter bestand zijn tegen een cyberaanval. Als u bijvoorbeeld wordt getroffen door een datastorm, wordt uw communicatiesysteem dan gewoon uitgeschakeld of gaat het slapen?”

Sommige voorzorgsmaatregelen omvatten het kunnen detecteren van wijzigingen in hardware zoals Rockwell's ControlLogix-besturingssystemen die operators kunnen waarschuwen voor het bestaan van malware, waardoor ze het systeem kunnen afsluiten en/of het probleem kunnen verhelpen. "Je kunt de PLC met een wachtwoord beveiligen", zei Lane. “Er zit een sleutelschakelaar op de bediening. Elke PLC heeft een poort en een keyport-switch.” Het systeem geeft gebruikers ook een archiefmogelijkheid die helpt bij herstel. Automatisch of gecontroleerd herstel uit deze situaties is een belangrijk kenmerk van geavanceerde cyberbeveiligingstools.

“Tegenwoordig hebben we veiligheidssystemen die al jaren in productie zijn. Als je een cyberinbreuk hebt, kun je niet op veel van die veiligheidssystemen vertrouwen”, zegt Lane. “Het is van cruciaal belang om die twee samen te voegen. Het is de juiste oefening. Veiligheid en beveiliging zijn van oudsher gescheiden.”

Het UL CAP-programma geeft gebruikers richtlijnen en tools om cyberdreigingen te bestrijden. Vorig jaar publiceerde UL de eerste editie van zijn UL CAP-standaard en UL test vandaag 35 producten, merkte Modeste op. "Ze hebben anti-malwaretools en ze beginnen meer ransomware-tools toe te voegen", zei hij. Besturingselementen van het besturingssysteem, zoals het voorkomen van het overschrijven van het opstartrecord of het beheer van het bestandssysteem, zijn belangrijk, zei hij. “Er komen steeds meer tools bij en er worden sensoren ingezet in veel verschillende producten.”

Op de loer liggen

In sommige gevallen worden cyberaanvallen pas lang na de inbraak ontdekt, waardoor het oplossen nog moeilijker wordt. Cyberaanvallen hebben in 2015 met succes malware geïnstalleerd op de firmware van Cisco-routers, op systemen van de National Security Agency (NSA) en zelfs in elektronische componenten die zijn geïnstalleerd in militaire toepassingen, merkte Steve Chen op, mede-oprichter en CEO van PFP Cybersecurity (Wenen, VA ), formeel genaamd Power Fingerprinting Inc.

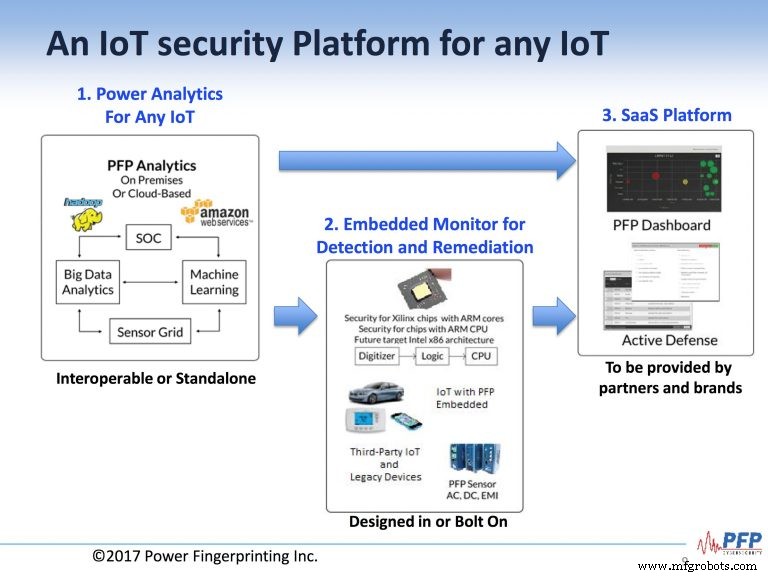

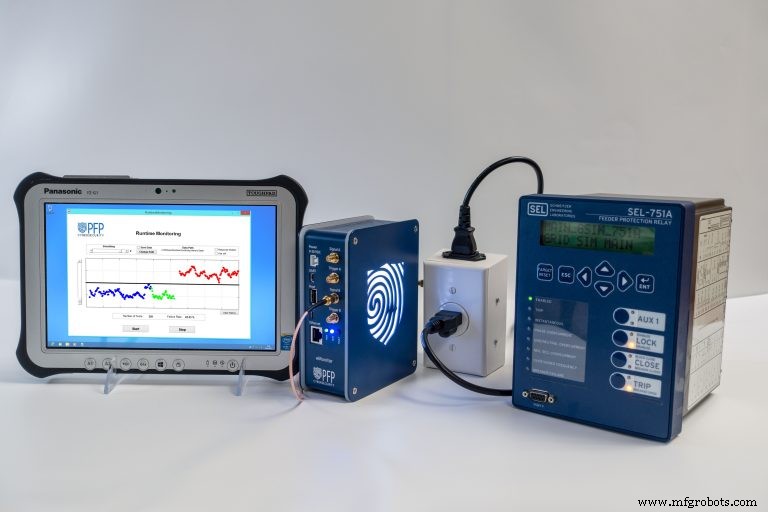

Het cyberbeveiligingssysteem van PFP maakt gebruik van apparaatbewaking, signaalverwerking met radiofrequentie (RF), Big Data-analyse en runtimedetectie- en hersteltools. Met behulp van technologie onder licentie van Virginia Tech begon PFP Cyber enkele overheidscontracten te krijgen en ontving vorig jaar vier nieuwe patenten, naast twee eerder gelicentieerde patenten, voor zijn cyberbeveiligingssysteem, zei Chen.

"We gebruiken anomaliedetectie in plaats van handtekeningdetectie," zei Chen. “De volgende uitdaging is hoe je malware sneller kunt detecteren. Het zogenaamde detectiegat is typisch ongeveer 200 dagen. We zijn ervan overtuigd dat we een aanval kunnen detecteren en herstellen, en dat hebben we aangetoond.”

PFP toonde zijn systeem op de Black Hat USA-conferentie, die in juli in Las Vegas werd gehouden. "Je kunt een aanval niet voorkomen", zei Chen. "Je moet ervan uitgaan dat je wordt aangevallen." Het bedrijf heeft twee implementatiemodellen, één intern in het apparaat en andere aan de buitenkant, voegde hij eraan toe.

"Als we binnen zijn, kunnen we [anomalieën] detecteren en automatisch herstellen", zei Chen.

PFP wil een beveiligingsplatform bieden voor IoT-apparaten, met behulp van cloudgebaseerde software en services, of voor on-premises software, met zijn RF-scantechnologie om malware te detecteren en te verhelpen. Het PFP-dashboard van het bedrijf wordt gebruikt in een SaaS-platform (Software-as-a-Service) dat wordt aangeboden door zijn partners.

"We proberen te emuleren wat het Stuxnet is," zei Chen. "Het is niet te zien."

Naast het detecteren van malware, kan het systeem worden gebruikt voor het detecteren van vervalste chips zonder de dozen te openen waarin de producten worden verzonden, zei Chen. “In dit geval kan de klant ze blind testen. Het doet een zachte scan van de geheugenchip.” Dit kan mogelijk veel geld besparen, voegde hij eraan toe, voor bedrijven die hun producten in bulk in het buitenland kopen.

“Hierop hebben we een patent aangevraagd. We gebruiken hetzelfde proces, dezelfde wiskunde, dezelfde oplossing,” zei Chen. "In dit geval stoppen we gewoon energie, radiofrequentie, in een apparaat dat niet is ingeschakeld."

Chen hoopt uiteindelijk de technologie van PFP in licentie te geven aan halfgeleiderfabrikanten. De cyberbeveiligingskit van het bedrijf is momenteel gericht op bedrijfs- en overheidstoepassingen, maar het doel is om een antenne uit te brengen voor Cisco-routers die het doelwit waren van firmware-implantaataanvallen.

"Voor de thuisgebruiker was ons plan om met een draagbare scanner te komen," zei Chen. “De wereld wordt veiliger. Op dit moment, met alle IoT-apparaten, is er geen beveiliging.”

Automatisering Besturingssysteem

- The Economist:industrieel 3D-printen gaat van de grond

- Het IoT beveiligen tegen cyberaanvallen

- Toepassing van het Internet of Robotics Things versnelt

- Het industriële internet der dingen beveiligen

- Hoe gevaarlijk is de dreiging van kill chain-aanvallen op IoT?

- Zijn Noord-Amerikaanse nutsbedrijven veilig tegen cyberaanvallen?

- Het lot van de wereldwijde supply chain-werker verbeteren

- RaaS:ransomware-aanvallen op de supply chain gemakkelijk gemaakt

- Projecten van de grond krijgen met outsourcing

- MEP haalt het voordeel uit de fabricage van lucht- en ruimtevaartonderdelen

- Verbinding maken