Het verbeteren van privacy en veiligheid in de levenscyclus van slimme meters

Het Internet of Things (IoT) groeit spectaculair. De mogelijkheid om apparaten op afstand te bedienen en waardevolle data-inzichten te verkrijgen, drijft ons naar wat naar verwachting in 2035 een biljoen verbonden apparaten zal zijn, en levert orden van grootte meer data op dan we vandaag zien. Een gebied waar we een sterke groei in het aantal aangesloten apparaten zien, is rond slimme meters. Volgens iHS Markit zullen de uitgaven aan Advanced Metering Infrastructure (AMI) naar verwachting stijgen tot $ 13 miljard in 2023, vergeleken met $ 9 miljard in 2018. De bedrijven die onze warmte, licht en water leveren, profiteren van geautomatiseerde meterstanden, nauwkeurige facturering, plus mogelijkheden om op afstand verbinding te maken en te verbreken – allemaal met minder middelen dan voorheen mogelijk was.

Maar deze ongekende groei creëert een steeds groter aanvalsoppervlak voor cybercriminelen om te azen op essentiële infrastructuur, of te infiltreren en informatie te stelen van individuen en bedrijven. Malware-hackers gebruikten bijvoorbeeld 'Crash Override'-malware om in december 2016 controle te krijgen over het elektriciteitsnet van Oekraïne en 30 onderstations uit te schakelen, waardoor de stad Kiev zwart werd en de stad werd teruggebracht tot een vijfde van haar stroomcapaciteit.

Beveiligingsbedreigingen kunnen tijdens de levensduur van een slimme meter veel verschillende vormen aannemen. Hulpprogramma's moeten rekening houden met verschillende factoren en voorbereid zijn op verschillende aanvalsvectoren om ervoor te zorgen dat hun klanten worden beschermd. Een zijkanaalaanval omvat bijvoorbeeld het snuffelen en analyseren van gegevensverbruik via Correlation Power Analysis (CPA) om referenties en toegang tot infrastructuur te verkrijgen. Energieleveranciers en de OEM's (Original Equipment Manufacturers) moeten de beveiliging van apparaat tot cloud afdwingen. Ze moeten ook in staat zijn om hun firmware over-the-air (OTA) bij te werken om de betrouwbaarheid van de levenscyclus van een apparaat te garanderen. Dus hoe kunnen nutsbedrijven ervoor zorgen dat hun implementaties van slimme meters de veiligheid en privacy voor alle belanghebbenden behouden?

Belangrijke gebruiksgegevens van klanten, waarvan sommige mogelijk persoonlijk identificeerbare informatie (PII) zijn, bevinden zich in de meters, wat betekent dat de beveiliging van slimme meters directe gevolgen heeft voor de privacy. De gegevens kunnen door nutsbedrijven worden gebruikt om de energievraag te voorspellen, vraagrespons te configureren en aanbevelingen te doen over het energieverbruik. Die gegevens moeten op een verantwoorde manier worden benaderd en beheerd in overeenstemming met een reeks voorschriften, zoals de Algemene Verordening Gegevensbescherming (AVG) van de Europese Unie. Dergelijke beleidshandhaving vereist een basis voor vertrouwde gegevens met beveiliging doordrenkt met gegevensverzameling, gegevensanalyse en het apparaat zelf. Dit vereist root of trust in de apparaten, op authenticatie gebaseerde toegang, plus versleuteling van data in rust en in transit.

Zes manieren waarop een IoT-platform veilige en privé slimme meters mogelijk maakt

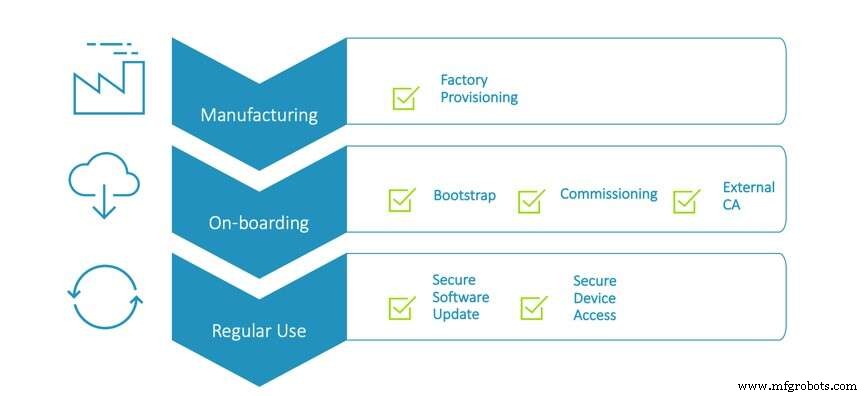

Het waarborgen van de beveiliging van slimme meters en gegevensprivacy vereist een levenscyclusbenadering die zich uitstrekt van productie tot on-boarding en regelmatig gebruik (Figuur 1). Met een IoT-platform zoals het Arm Pelion IoT-platform is de noodzakelijke levenscyclusondersteuning geïntegreerd in het apparaatbeheer en de toegangscontrolemogelijkheden van het platform. In de volgende secties worden zes manieren beschreven waarop een IoT-platform de beveiligingsvereisten voor de levenscyclus aanpakt die zo essentieel zijn voor het waarborgen van privacy.

Afbeelding 1:Een voorbeeld van een veilige levenscyclus van een apparaat. (Bron:Arm Pilion IoT-platform)

De productiefaciliteiten die zijn belast met de productie van slimme meters, moeten een evenwicht vinden tussen schaalbaarheid en veerkracht die ervoor zorgen dat een apparaat wordt vertrouwd en een veilige basis biedt voor de levensduur van de meter in het veld. Een root of trust (ROT) vormt een reeks functies binnen een beveiligde enclave die wordt vertrouwd door het besturingssysteem van de slimme meter. Het injecteren van inloggegevens op één apparaat kan dit risico verkleinen, maar de mogelijkheid om dit proces op te schalen naar miljoenen apparaten is essentieel om de balans tussen efficiëntie en beveiliging te behouden. Het vertrouwen van een fabriek wordt een grotere zorg als je bedenkt dat nutsbedrijven zelf geen fabrikant zijn en productie en vertrouwen vaak uitbesteden aan OEM's. Dus hoe maken we een externe fabriek 'vertrouwd'?

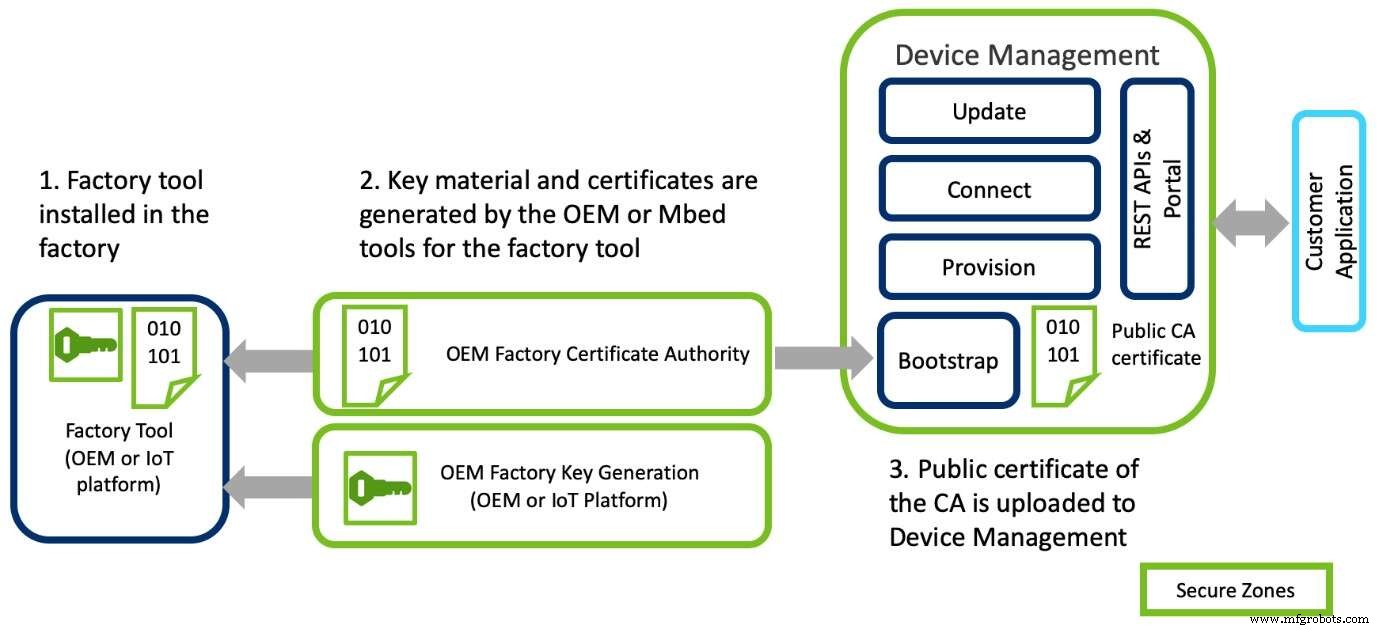

Vertrouwen wordt gewekt door het beheren van certificeringsinstanties die verwijzen naar het IoT-platform, bootstrap en lichtgewicht M2M (LwM2M) servers. Een reeks tools die door de provider van het IoT-platform worden geleverd, bieden een lineair proces voor de configuratie van de certificeringsinstantie (CA) die ervoor zorgt dat alleen meters met een door een CA ondertekend certificaat en een openbare sleutel een verbinding tot stand kunnen brengen tussen het apparaat en het apparaat beheerder.

klik voor grotere afbeelding

Figuur 2:Een voorbeeld van veilige fabrieksvoorziening (Bron:Arm Pelion IoT-platform)

Zodra de CA is geconfigureerd en gekoppeld aan het individuele account van de fabrikant, is de fabriekslijn klaar voor massale levering van apparaten. Dit proces in vijf fasen omvat:

Injecteren van de software-image

Apparaatsleutels genereren (bovenstaand diagram), certificaten en configuratieparameters voor het apparaat

Een fabriekstool gebruiken om de gegenereerde sleutels, certificaten en configuratieparameters in het apparaat op de productielijn te injecteren

Een key configuration manager en Factory Configurator Client (FCC) API's in het apparaat gebruiken om de informatie te valideren

Het inrichtingsproces voltooien en de FCC-code in de productie-image blokkeren om ervoor te zorgen dat deze na de inrichting niet toegankelijk is

Zoals eerder vermeld, zijn OEM's die slimme meters produceren vaak één stap verwijderd van de eindgebruiker, wat betekent dat flexibiliteit in het leveringsproces vaak vereist is om aan hun bestaande processen te voldoen. Sommigen kiezen er bijvoorbeeld voor om hun sleutels en certificaten intern te maken voordat ze worden gebundeld in een fabrieksconfigurator-hulpprogramma (FCU). De FCU bevindt zich binnen de fabriekslijn en werkt samen met de fabriekstool van de fabrikant om een apparaat met de inloggegevens te configureren en te injecteren, wat op zijn beurt de operationele parameters van de slimme meter valideert. Als alternatief kiezen sommigen ervoor om rechtstreeks op het apparaat te injecteren. Hoewel de eerste een efficiëntere methode is, zijn beide even veilig.

Omdat de OEM op het productiepunt geen idee heeft waar de slimme meter zal worden ingezet of aan welk account deze zal worden gekoppeld, is het essentieel dat de uiteindelijke verbinding met het net een vertrouwde handeling is. Daarom gebruiken fabrikanten en nutsbedrijven pre-shared keys (PSK) met een inschrijvingslijst. Dit proces verifieert de unieke ID zodat de referenties overeenkomen met de inschrijvingsinformatie in een specifiek Device Management-account, waarna het apparaat wordt toegewezen aan dat account. Dit gebeurt alleen als de apparaat-ID overeenkomt met de ID die is geüpload in de IoT-portal van de energieleverancier.

PSK's bieden zowel apparaten als het IoT-platform een gemeenschappelijke sleutel die veilig in een apparaat is geplaatst en het meest elementaire beveiligingsniveau vormt. Het wordt als eenvoudig beschouwd omdat er een risico bestaat dat de referenties die tijdens de productie aan de slimme meter worden doorgegeven en de vertrouwelijke lijst met referenties die op de servers zijn opgeslagen, worden aangetast, waardoor miljoenen meters en gebruikersgegevens worden blootgesteld. Een openbare-sleutelinfrastructuur (PKI) is echter een veiligere benadering.

PKI maakt de introductie tussen een apparaat en het IoT-platform en voegt een laag asymmetrische cryptografie toe die de cryptografische handtekening koppelt aan de derde partij die de meter verifieert. Het gebruik van deze derde partij is een veel veiligere manier om te authenticeren, omdat inloggegevens alleen op het apparaat zelf worden gegenereerd en nergens anders bestaan.

Terwijl een OEM dit niveau van flexibiliteit biedt, zal elke IoT-partner die zijn zout waard is, de veiligheid handhaven en een unieke identiteit garanderen tijdens de opstartfase. De interactie vindt plaats als onderdeel van de gegevensoverdracht met de Bootstrap-server via versleutelde TLS-communicatie (Transport Layer Security), die is ontworpen om afluisteren, knoeien of vervalsing van berichten te voorkomen.

Internet of Things-technologie

- Slimme data:de volgende grens in het IoT

- Uitbestede AI en deep learning in de zorgsector – loopt de gegevensprivacy gevaar?

- Cyberbeveiliging en het internet der dingen:toekomstbestendige IoT-beveiliging

- De geheimen van een IoT-infrastructuur met een slimme stad

- Zorgen voor cyberbeveiliging en privacy in IoT-adoptie

- De beveiligingsuitdagingen van communicatienetwerken van de volgende generatie

- De toekomst is verbonden en het is aan ons om deze te beveiligen

- De droom van een slimme fabriek

- Zijn IoT en cloud computing de toekomst van data?

- De opkomst van slimme landelijke bedrijven en consumenten

- De toekomst van data-integratie in 2022 en daarna