Geheimzinnige, complexe programma's voor het onthullen van kwetsbaarheden belemmeren de beveiliging

Kwetsbaarheden die potentiële beveiligingslekken in Internet of Things (IoT) en Industrial Control System (ICS)-producten veroorzaken, blijven maar groeien.

Volgens Claroty's laatste ICS Risk &Vulnerability Report zijn er in de eerste helft van dit jaar meer dan 600 bekendgemaakt. De meeste zijn van hoge of kritieke ernst, kunnen gemakkelijk en op afstand worden misbruikt en maken het getroffen onderdeel volledig onbruikbaar. Een kwart heeft geen oplossing of kan slechts gedeeltelijk worden verholpen.

Een voorbeeld van het potentiële wrak dat kan worden veroorzaakt door onbekende kwetsbaarheden die op de loer liggen in de softwaretoeleveringsketen, is het onlangs genoemde BadAlloc-cluster in RTOS en ondersteunende bibliotheken van meerdere leveranciers. Deze kunnen worden misbruikt voor denial-of-service-aanvallen of het uitvoeren van externe code.

klik voor afbeelding op volledige grootte

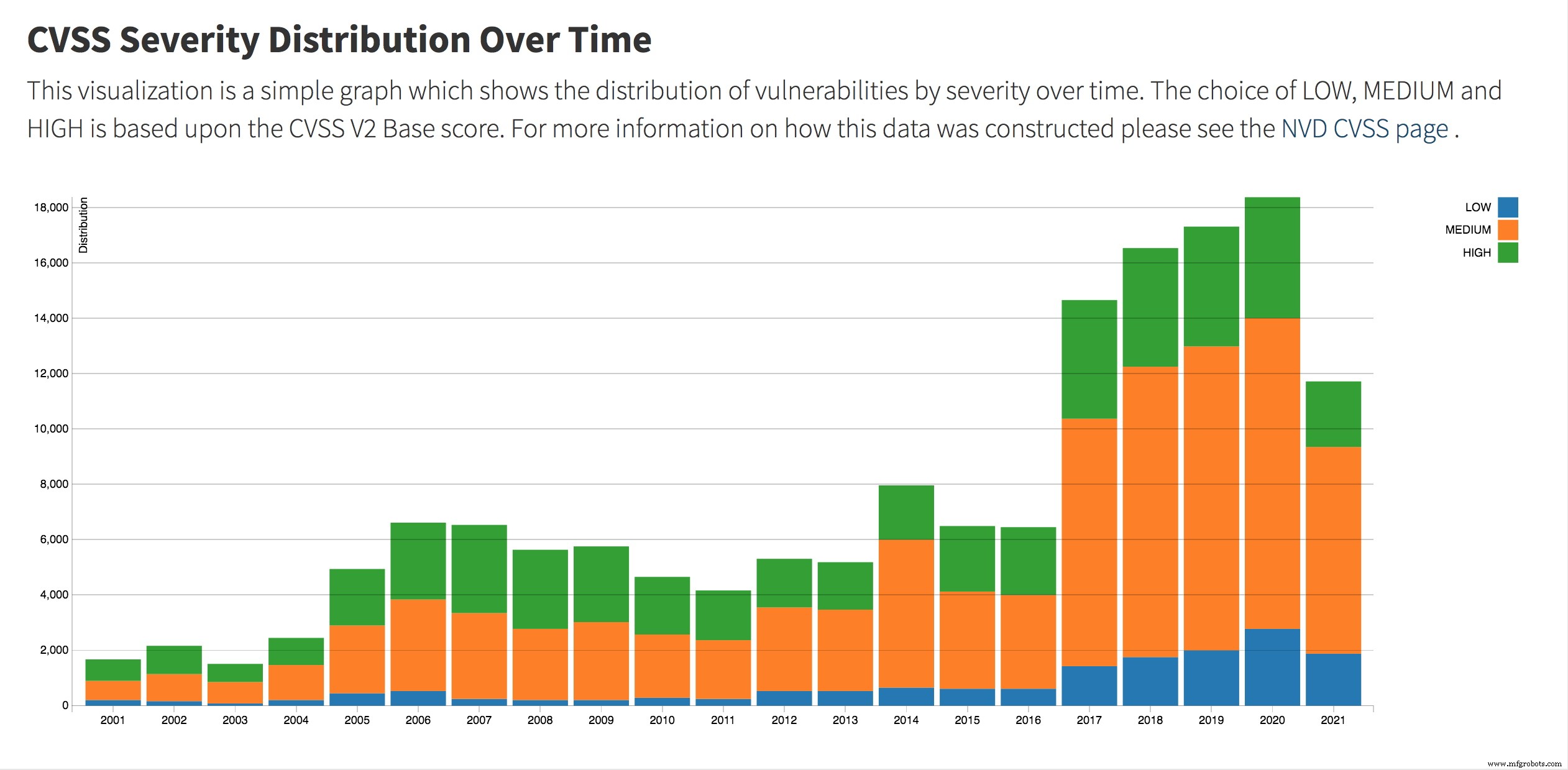

(Bron:National Institute of Standards and Technology)

Miljoenen IoT- en operationele technologie (OT)-apparaten - evenals consumentensystemen zoals auto's en medische apparaten - worden mogelijk getroffen. Maar zowel OEM-gebruikers als gebruikers van activabezitters wisten niet dat deze gebreken bestonden totdat Microsoft ze in april bekendmaakte.

Toch worden de meeste productkwetsbaarheden nu niet ontdekt door de getroffen leverancier, maar door externe bronnen zoals externe onderzoekers. Daarom bestaan er programma's voor het vrijgeven van kwetsbaarheden (VDP's). Zoals Bugcrowd's Ultimate Guide to Vulnerability Disclosure 2021 uitlegt, zijn VDP's opgezet om "een mechanisme te bieden voor het identificeren en verhelpen van kwetsbaarheden die buiten de typische softwareontwikkelingscyclus worden ontdekt." Ze worden meestal beheerd door federale entiteiten, brancheorganisaties en enkele grote productleveranciers.

Geen consistentie tussen programma's

In reactie op een bindende operationele richtlijn van september 2020 van de Cybersecurity and Infrastructure Security Agency (CISA), publiceren federale agentschappen hun beleid inzake openbaarmaking van kwetsbaarheden – verwarrend, ook aangegeven door het acroniem “VDP”. In juli kondigde CISA zijn VDP-platform aan. Het wordt geleverd door Bugcrowd en EnDyna en zal dienen als centraal beheerde site waar beveiligingsonderzoekers en anderen kwetsbaarheden op websites van instanties kunnen melden.

Ron Brash

Maar de meeste VDP's regelen kwetsbaarheden in producten, niet processen of configuraties. Helaas is er weinig consistentie tussen hen. "Deze programma's zijn overal op de kaart:zelfs Amerikaanse federale agentschappen doen hun eigen ding", vertelde Ron Brash, directeur cyberbeveiligingsinzichten voor Verve Industrial Protection, aan EE Times . "Geen van hen is ingesteld op maximale efficiëntie." Zelfs degenen met goede mechanismen, zoals de NIST- en ISO/IEC-programma's, hebben verschillen tussen die mechanismen:wat wordt gerapporteerd en hoe, handhaving en hoe de vereiste wijzigingen worden aangebracht door een bepaalde groep.

Brash verwijt ook een gebrek aan transparantie in de rapportage. De Amerikaanse overheid heeft de code niet ontwikkeld voor de COTS-achtige producten die ze over het algemeen koopt, dus federale instanties hebben geen echt eigendom en moeten optreden als verkeersagenten, zei hij. “De personen die het ‘politiewerk’ zouden moeten doen, hebben niet de kennis om de problemen die zich voordoen, of hun impact, echt te begrijpen; kan kwetsbaarheden niet effectief verhelpen als gevolg van budgetten, goedkeuringen, een ontoereikend EoL-platform of het onvermogen om een leverancier ertoe aan te zetten een oplossing te bieden; en hebben niet de middelen om consequenties toe te passen of verbeteringen af te dwingen.”

Er ontbreekt ook eigendom voor een bepaald advies en voor synchronisatie van wat eraan wordt gedaan in overheidsprogramma's en leveranciersportalen. "Het is allemaal de beste poging", zei Brash. “De grote leveranciers nemen vaak het eigendom over, maar hun meerdere business units doen het misschien allemaal anders. Omdat elk product meerdere producten kan combineren, neemt het aantal leveranciers nog meer toe.”

CVE-rapportagesysteem heeft beperkingen

CISA sponsort de twee meest centrale VDP's in de VS:de National Vulnerability Database (NVD), gehost door het National Institute of Standards and Technology (NIST), en het iets oudere Common Vulnerabilities and Exposures (CVE)-programma, beheerd door MITRE, dat openbaar bekende kwetsbaarheden. CISA host ook de ICS-CERT-adviezen, waaronder exploits en problemen.

"Zelfs als we het hele onthullingsproces en onderzoeksaspecten negeren, is het [CVE-rapportage]-systeem geheimzinnig en complex", zei Brash. “De meeste eigenaren van activa hebben niet de kennis die nodig is om OT/ICS-beveiligingsadviezen adequaat te begrijpen of ernaar te handelen. Dus raken ze verlamd door de enorme hoeveelheid informatie.” Deze complexiteit wordt duidelijk bij het bekijken van de YouTube-presentatie van Brash, een 101 voor het ontcijferen ervan.

Het CVE-systeem omvat niet alles:een groeiend aantal kwetsbaarheden komt daar niet voor. Volgens Risk Based Security zijn er in juli 2.158 kwetsbaarheden gepubliceerd, waarvan 670 zonder CVE-ID.

"CVE's zijn beperkt tot kwetsbaarheden die een breed scala aan software aantasten die veel bedrijven kunnen gebruiken", vertelde onafhankelijke beveiligingsonderzoeker John Jackson, oprichter van de ethische hackgroep Sakura Samurai, aan EE Times . "[Maar] een kwetsbaarheid kan specifiek zijn voor logica in software of op een server waarvan slechts één bedrijf eigenaar is."

Federale VDP's richten zich voornamelijk op federale agentschappen, zei Brash. Voor commerciële bedrijven is er weinig beschikbaar:een paar industrieën hebben hun eigen toezichthouders, zoals de North American Electric Reliability Corporation (NERC) voor elektriciteitsbedrijven. Hoewel het beleid en de procedures van de federale agentschappen kunnen worden gespiegeld voor gebruik in de particuliere sector, kunnen die bij elke presidentsverkiezing veranderen, benadrukte hij.

"Sommige open-source gemeenschapsprojecten beheren de onthullingen van kwetsbaarheden redelijk goed", zegt Brash. “Sommige delen van de Linux-kernel worden bijvoorbeeld goed beheerd; anderen niet zozeer, en dat houdt niet eens rekening met het algehele Linux-ecosysteem. En in vergelijking met andere gratis en open-source softwareprojecten, of zelfs verschillende propriëtaire producten, hebben ook zij zeer variabele beveiligingspraktijken.”

Rapportage, openbaarmakingsproblemen

Het gebrek aan consistentie tussen programma's, met name in rapportage, kan externe onderzoekers in moeilijkheden brengen, om nog maar te zwijgen van de mogelijke juridische problemen die worden veroorzaakt door de Computer Fraud and Abuse Act (CFAA).

John Jackson

"Veel VDP's eisen van hackers dat ze hun bevindingen niet bespreken, maar de programma's betalen hen niet, of geven hen enige stimulans om zelfs maar te hacken", zegt Jackson. “Bovendien worden ze meestal slecht of slecht beheerd door niet-beveiligingspersoneel, en dat maakt samenwerking moeilijk. VDP's die Bugcrowd gebruiken, zijn een goed begin omdat ze hackers effectief laten samenwerken en triagers de kwetsbaarheid eerst kunnen bekijken om deze te bevestigen. Toch neemt dit de noodzaak van regelmatige beveiliging niet weg.”

Een rapport uit 2016 van de NTIA Awareness and Adoption Group zei:"De overgrote meerderheid van de onderzoekers (92%) houdt zich over het algemeen bezig met een vorm van gecoördineerde openbaarmaking van kwetsbaarheden. De dreiging van juridische stappen werd door 60% van de onderzoekers genoemd als een reden waarom ze misschien niet met een leverancier zouden samenwerken om het openbaar te maken. Slechts 15% van de onderzoekers verwachtte een beloning in ruil voor onthulling, maar 70% verwachtte regelmatige communicatie over de bug.”

Volgens Bugcrowd's Ultieme Gids 2021, meldde 87% van de organisaties met hun eigen VDP dat ze er een kritieke kwetsbaarheid van kregen. Maar terwijl 99% zegt dat ze overwegen om deel te nemen aan hun VDP met een bug bounty-programma, zegt slechts 79% dat ze onderzoekers daadwerkelijk betalen voor 'impactvolle bevindingen'.

Omdat het probleem vooral gecompliceerd wordt met kwetsbaarheden in embedded, IoT-producten, moet het openbaarmakingsproces worden gestandaardiseerd, zei Brash. Er moet ook "een stok zijn om het af te dwingen", zowel aan de kant van de eigenaar van de activa als aan de kant van de OEM-productontwikkelaar. Hij voorziet een register voor embedded IoT-producten, zoals die voor het terugroepen van auto's. “Ik vind dat het op het bord van de leverancier en systeemintegrator moet staan om ervoor te zorgen dat een eigenaar van een asset op zijn minst wordt geïnformeerd over een kwetsbaarheid in zijn asset. Net als bij het terugroepen van een auto kan de eigenaar dan besluiten het risico te accepteren, het te laten repareren of een ander product te kopen.'

>> Dit artikel is oorspronkelijk gepubliceerd op onze zustersite, EE Tijden.

Internet of Things-technologie

- De weg naar industriële IoT-beveiliging

- Firmwarebeveiliging opnieuw definiëren

- Beveiligingsproblemen van het industriële IoT aanpakken

- IIoT-beveiliging beheren

- IoT-beveiliging – wie is verantwoordelijk?

- Alles gaat IoT

- IoT-beveiliging – een belemmering voor implementatie?

- Achteraf aanpassen van cyberbeveiliging

- IoT beveiligen door bedrog

- Een ICS-beveiligingschecklist

- Kwetsbaarheid in de IoT-toeleveringsketen vormt een bedreiging voor IIoT-beveiliging