Geheugen speelt een cruciale rol in beveiliging

Beveiligingsfuncties voor geheugen zijn niet nieuw, maar de toegenomen connectiviteit, verergerd door de door pandemie veroorzaakte toename van werken op afstand, betekent dat het beveiligen van gegevens belangrijker en zelfs uitdagender is. De beveiligingsuitdagingen worden versterkt in opkomende gebruikssituaties waarbij gegevens worden gedeeld via communicatie-infrastructuur, waaronder 5G.

Ondertussen voegt het inschakelen van beveiliging complexiteit toe aan geheugenontwerpen.

Zelfs vóór de explosieve groei van edge computing, het internet der dingen (IoT) en verbonden auto's, waren er veel beveiligingsfuncties in het geheugen. Elektrisch wisbaar programmeerbaar alleen-lezen geheugen (EEPROM) heeft de voorkeur voor creditcards, simkaarten en keyless entry-systemen, terwijl de "S" in SD-kaart staat voor "veilig" en op flash gebaseerde SSD's hebben jarenlang codering opgenomen.

Beveiliging is gestaag ingebed in geheugen en netwerkapparaten die worden verspreid over computersystemen en netwerkomgevingen. Maar deze op geheugen gebaseerde beveiligingsmogelijkheden moeten nog steeds rekening houden met menselijke fouten. Informatiebeveiligingsprofessionals moeten omgaan met de gevolgen van gebruikers die valse bijlagen openen of een router die verkeerd is geconfigureerd.

Evenzo zullen de voordelen van beveiligde geheugenfuncties pas volledig worden gerealiseerd als ze correct zijn geconfigureerd en in harmonie zijn binnen een systeem dat ook software bevat.

Je zou kunnen zeggen dat de dubbele SoC's - security operations centers en systems on chip - aan het fuseren zijn.

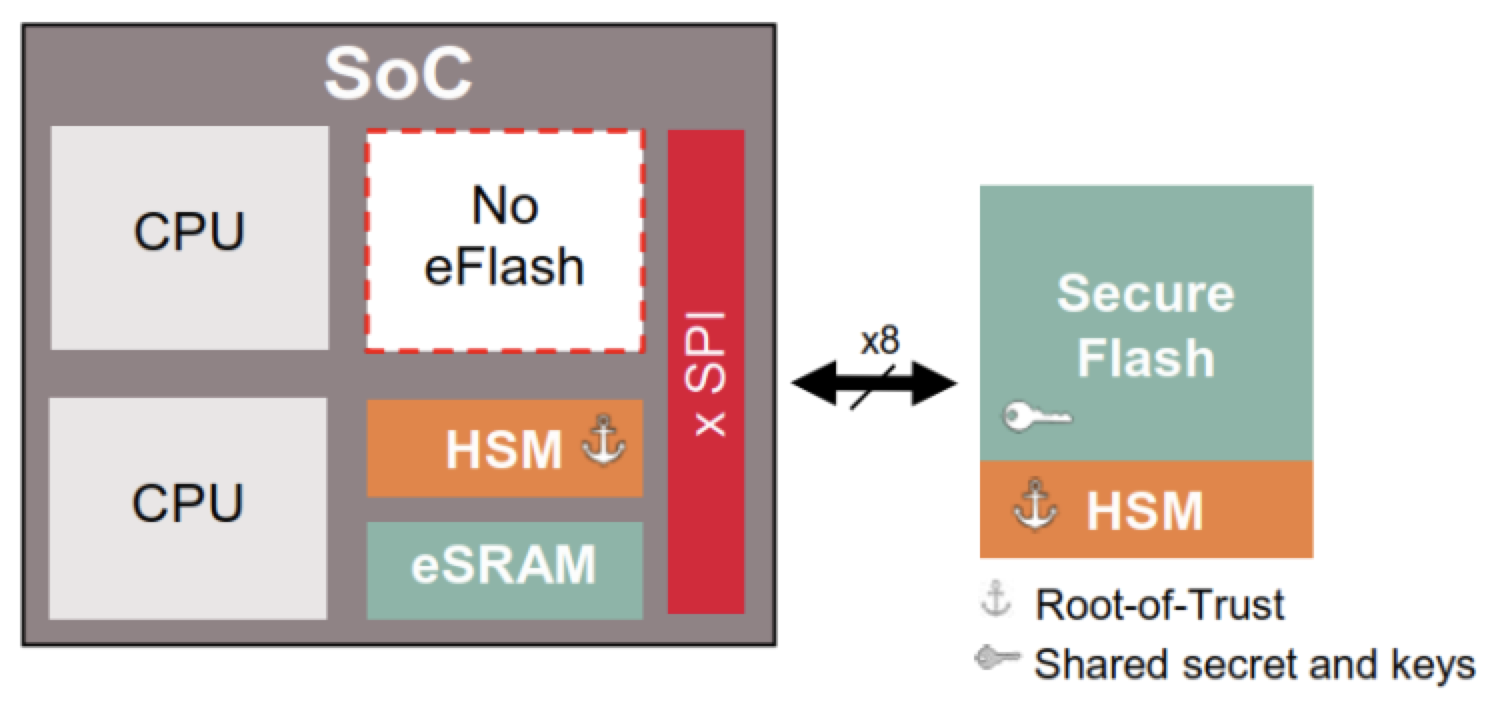

Infineon's Semper Secure NOR-flash dient als hardware-root-of-trust en voert ook diagnostiek en gegevenscorrectie uit voor functionele veiligheid. (Bron:Infineon)

Bedrijven zoals Rambus bieden producten die gericht zijn op het beveiligen van elke verbinding als reactie op de toegenomen bandbreedtevereisten voor serverconnectiviteit in cloud en edge computing. Ondertussen heeft Infineon Technologies zijn Cypress Semiconductor Semper NOR-flashgeheugen uitgebreid om de onvermijdelijkheid van elk aangesloten systeem weer te geven - met hackers die knoeien met de inhoud van een flash-apparaat.

Dat knoeien kan van invloed zijn op een groot aantal verschillende computerplatforms, waaronder een autonoom voertuig, dat in wezen een server op wielen is. Voeg daar nog industriële, medische en IoT-scenario's aan toe, verbeterd door 5G-netwerken. Beveiliging moet niet alleen worden geïntegreerd, maar ook worden beheerd gedurende de levensduur van veel verschillende apparaten, waarvan sommige tien jaar kunnen meegaan met ingebouwd geheugen. Geheugenzware applicaties blijven het meest aantrekkelijk voor hackers.

Encryptiesleutelbeheer blijft cruciaal voor het beveiligen van systemen, zei analist Thomas Coughlin. Beveiliging in embedded systemen wordt steeds belangrijker naarmate niet-vluchtige geheugentechnologie zich verspreidt. Dat komt omdat gegevens blijven bestaan, zelfs wanneer een apparaat wordt uitgeschakeld.

De uitdaging is niet zozeer het toevoegen van beveiligingsfuncties, zei Coughlin. Gegevens op een SSD kunnen bijvoorbeeld worden versleuteld. "Het grote probleem is of het voor de gebruiker gemakkelijk is om deze functies te gebruiken, omdat meestal de zwakste schakel de menselijke schakel is."

De smartphone dient als authenticatiemiddel, waarbij biometrie het traditionele wachtwoord vervangt. Dat scenario laat de mogelijkheid open dat niet-versleutelde gegevens per ongeluk kunnen worden blootgesteld. Coughlin zei dat het gevaar schuilt in implementatiefouten of complexiteit. "Beveiliging eenvoudig maken is de sleutel, en dat gaat verder dan het versleutelen van gegevens en het in de hardware plaatsen."

Het versleutelen van SSD's gaat alleen tot nu toe, zegt Scott Phillips, vice-president marketing voor Virtium, een SSD- en geheugenverkoper. Een meerlagige, beheerde aanpak is nodig. Hoewel opslagspecificaties zoals de Opal-specificatie van de Trusted Computing Group het BIOS-niveau kunnen bereiken voor pre-boot-authenticatie, zijn configuraties en gecentraliseerd beheer van cruciaal belang om te beschermen tegen hacks, zei Phillips.

"Zelfs een bedrijf van behoorlijke omvang biedt niet veel holistische, geavanceerde beveiliging", voegde hij eraan toe.

Naarmate 5G toeneemt, worden er inspanningen geleverd om gegevenspadbescherming naar het datacenter en daartussen mogelijk te maken, maar er blijven uitdagingen bestaan om de voordelen van op hardware gebaseerde beveiliging te realiseren.

Integratievereisten

In industriële markten vereist consolidatie de integratie van verschillende systemen. Ondertussen promoten hyperscalers zoals Amazon Web Services en Microsoft Azure gegevensbeveiliging, zei Phillips. Toch moeten deze verdedigingen tot aan de eindgebruiker worden geïmplementeerd.

Ondanks een groeiende lijst met standaarden en vereisten, blijven er compatibiliteitsproblemen bestaan voor beveiligingsmethodologieën. Verkopers proberen zichzelf nog steeds te positioneren als leiders in veilige producten en diensten, zei Phillips.

"Hackers zijn altijd een stap voor", voegde hij eraan toe. “Ze weten waar al die kleine mazen zitten. Dat zijn de dingen waar ze op controleren. Er is echt een gecentraliseerde, uiterst nauwgezette IT-persoon of afdeling voor nodig om al die mazen in de wet te doorzoeken en te dichten.”

Het idee om beveiliging in een geheugenapparaat in te bedden in plaats van het vast te schroeven, is niet anders dan softwarematige benaderingen. "DevSecOps" gaat over het integreren van beveiliging en privacy in het ontwikkelingsproces van applicaties.

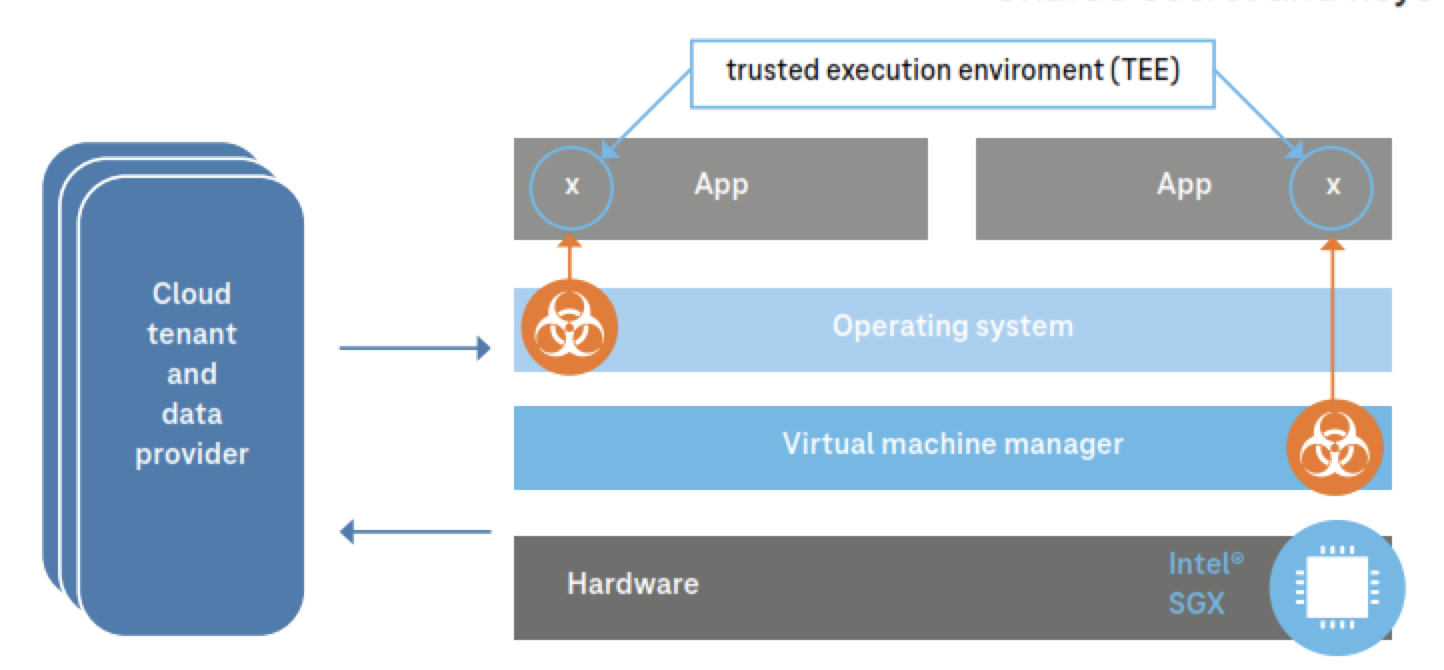

Een opkomend raamwerk dat "confidential computing" wordt genoemd, is ontworpen om gegevens in gebruik te beschermen door berekeningen te isoleren in een op hardware gebaseerde vertrouwde uitvoeringsomgeving (TEE). Gegevens worden versleuteld in het geheugen en elders buiten de CPU, terwijl ze worden verwerkt.

Intel SGX maakt het mogelijk om een vertrouwde uitvoeringsomgeving te creëren. Dit is een beveiligd gebied van een hoofdprocessor die garandeert dat code en gegevens die erin worden geladen, worden beschermd met betrekking tot vertrouwelijkheid en integriteit.

Vertrouwelijk computergebruik wordt gepromoot door zowel software- als hardwareleveranciers, waaronder Google, dat onlangs mogelijkheden heeft aangekondigd om het toe te passen op containerworkloads. Intel maakt ook TEE's mogelijk voor cloudproviders zoals Microsoft Azure via zijn Intel Software Guard-extensies.

Confidential computing vereist een gedeelde verantwoordelijkheid voor beveiliging. Simon Johnson, senior principal engineer voor Intel's Product Assurance and Security Architecture, zei dat de mens de zwakste schakel blijft.

Intel's ondersteunt ontwikkelaars bij het uitvoeren van code om gegevens te beveiligen, zei Johnson. Ondertussen komt de vertrouwelijke computerbeweging voort uit de bedrijfsvereisten om gegevens te verwerken zonder rekening te houden met de oorsprong, inclusief gevoelige gezondheidsinformatie, financiële gegevens en intellectueel eigendom.

Johnson zei dat de platformprovider geen gegevens zou moeten kunnen zien. "Je wilt zoveel mogelijk mensen uit je spullen houden."

Intel SGX bevat op hardware gebaseerde geheugencodering die specifieke applicatiecode en gegevens in het geheugen isoleert. Hiermee kan code op gebruikersniveau privégeheugen-enclaves toewijzen, ontworpen om te worden geïsoleerd van processen die op hogere privilegeniveaus worden uitgevoerd. Het resultaat is meer gedetailleerde controle en bescherming om aanvallen zoals cold-boot-aanvallen op geheugen in RAM te voorkomen.

Het Intel-framework is ook ontworpen om te helpen beschermen tegen op software gebaseerde aanvallen, zelfs als het besturingssysteem, de stuurprogramma's, het BIOS of de beheerder van de virtuele machine zijn aangetast.

Confidential computing zou workloads mogelijk maken, zoals analyses op grote datasets die geen eigendom zijn van de gebruiker. Het maakt ook de uitvoering van coderingssleutels dichter bij de werkbelasting mogelijk, waardoor de latentie wordt verbeterd. "Vandaag de dag hebben we eigenlijk alleen software om bescherming te bieden," zei Johnson. "We hebben geen hardwarebeveiliging voor dat soort omgevingen."

Confidential computing zou ofwel de verwerking van gegevens of code beschermen, zei Johnson, via hardware en het software-ecosysteem, vertegenwoordigd door het mandaat van het Confidential Computing Consortium.

Gebruiksgemak verhoogt bijna altijd de beveiliging, merkte Virtium's Phillips op. Geheugenversleuteling met drukknoppen is het doel, "terwijl volledige beveiliging zal komen van extra functies", voegde hij eraan toe.

Het idee is niet alleen om het geheugen te versleutelen, maar om volledige gegevensisolatie te garanderen om een veilige omgeving te garanderen, zei hij. "Confidential computing is een breder verhaal dan alleen het versleutelen van het geheugen."

Het gaat ook om het accommoderen van een heterogene wereld. “Als data in gebruik is, moet je een laag toegangscontrole bieden en kunnen aantonen dat je de software gebruikt en dat die data zich in een bepaald gebied bevinden. Het bouwt al deze dingen op een ladder op.”

>> Dit artikel is oorspronkelijk gepubliceerd op onze zustersite, EE Times.

Ingebed

- De rol die 'slicing' speelt bij 3D-printen

- Functie en verantwoordelijkheden van Cloud security engineer

- Alleen-lezen geheugen (ROM)

- IIoT-beveiliging beheren

- Cervoz upgradet DDR4-2666-geheugen van de volgende generatie

- Industriële IoT-beveiliging bouwt voort op hardware

- Trust Platform biedt kant-en-klare hardwaregebaseerde beveiliging

- Bluetooth MCU verbetert IoT-beveiliging

- Niet-destructieve inspectie speelt sleutelrol op vliegbasis

- Consistentie speelt cruciale rol in Ash Grove Reliability Program

- Kunstmatige intelligentie speelt een grote rol in het IoT