Gegevensbeveiliging in cloudcomputing:hoe veilig zijn uw gegevens?

Leiderschap en partnerschap in cloudbeveiliging

Definities zijn van cruciaal belang; essentieel zelfs. De term 'leiderschap' wordt bijvoorbeeld eenvoudig door het Google-woordenboek gedefinieerd als 'De actie van het leiden van een groep mensen of een organisatie'. Bij phoenixNAP maakt toonaangevend in onze branche deel uit van ons DNA en onze cultuur. Wij definiëren leiderschap als het creëren van innovatieve, betrouwbare, kostengeoptimaliseerde oplossingen van wereldklasse die onze klanten gemakkelijk kunnen consumeren.

In die geest heeft de term "Cloud-infrastructuur" (of zijn voorganger "Cloud Computing") de neiging om meerdere verschillende scenario's en oplossingen te vertegenwoordigen, opgetrommeld door overijverige marketingteams. Zonder een duidelijke definitie is duidelijkheid rond de termen op zijn best ingewikkeld. 'Cloudbeveiliging' wordt echter vaker beschreven als een probleem met betrekking tot vertrouwelijkheid van gegevens, privacy, naleving van de regelgeving, herstel, herstel na noodgevallen en zelfs de levensvatbaarheid van leveranciers. We streven ernaar om duidelijkheid, specificiteit en vertrouwen in deze ruimte te brengen via onze Data Security Cloud-oplossingen.

De weg vooruit:het beveiligingslandschap

Volgens Heng &Kim (2016) van Gartner zal in 2020 60% van de bedrijven te maken krijgen met een of andere storing, die rechtstreeks wordt toegeschreven aan het onvermogen van hun interne IT-team om risico's effectief te beheren. 87% van de bijna 1200 leidinggevenden op C-niveau wereldwijd die door E&Y zijn ondervraagd, zegt dat ze 50% meer financiering nodig hadden om het toenemende dreigingslandschap aan te pakken. Complimenteer dat probleem door het feit dat we te maken hebben met een wereldwijd tekort aan vaardigheden in technologie en veiligheidsdiensten. Deze problemen hebben directe gevolgen voor het vermogen van organisaties om hun informatietechnologie en nu ook hun cyberbeveiligingspersoneel te onderhouden en te behouden.

Terwijl de industrie zich voorbereidt op deze potentiële beveiligingsepidemie, voorspellen voorspellingen dat een consolidatie van het enorme aantal aanbieders van beveiligingsservices zal plaatsvinden, samen met een grotere focus en afhankelijkheid van automatisering en machine learning-tools. Ondanks de publieke bezorgdheid, is dit misschien niet zo'n slechte zaak. De toenemende verfijning van deze tools, het vermogen om analyses en correlaties in vele dimensies uit te voeren, en de automatiseringsmogelijkheden, kunnen leiden tot efficiëntie of mogelijk verbeteringen in onze defensieve capaciteiten.

Toonaangevende providers op dit gebied zitten niet werkeloos toe. Als een dergelijke provider loopt phoenixNAP voorop bij vele initiatieven, variërend van lokaal tot internationaal. Het is bijvoorbeeld van cruciaal belang dat we beginnen met het bevorderen van kennis bij kinderen zo jong als de basisschool om interesse in het veld te krijgen. Door samen te werken met brancheorganisaties, sponsoren we evenementen en nemen we leiderschapsrollen in organisaties om de ontwikkeling en bewustwording van leerplannen te ondersteunen. We leiden de inspanningen op het gebied van het delen van bedreigingsinformatie en het gebruik van ongelijksoortige darkweb-gegevensbronnen, om een voorspellende analyse te maken die kan worden geoperationaliseerd voor vroege identificatie van bedreigingsvectoren. Daarnaast werken we samen met de strijdkrachten van de Verenigde Staten en het Amerikaanse Department of Veteran Affairs om trajecten te bieden aan die serviceleden die geïnteresseerd zijn, om een lage toegangsdrempel te hebben en om een speciaal ondersteuningssysteem te hebben, zodat ze met succes kunnen overstappen naar cyber rollen als burgers.

'Leiderschap' beschouwen we als onze maatschappelijke verantwoordelijkheid en onze bijdrage aan het verbeteren van de beveiligingspositie van ons marktsegment.

Waarom is dit relevant voor beveiliging in de cloud?

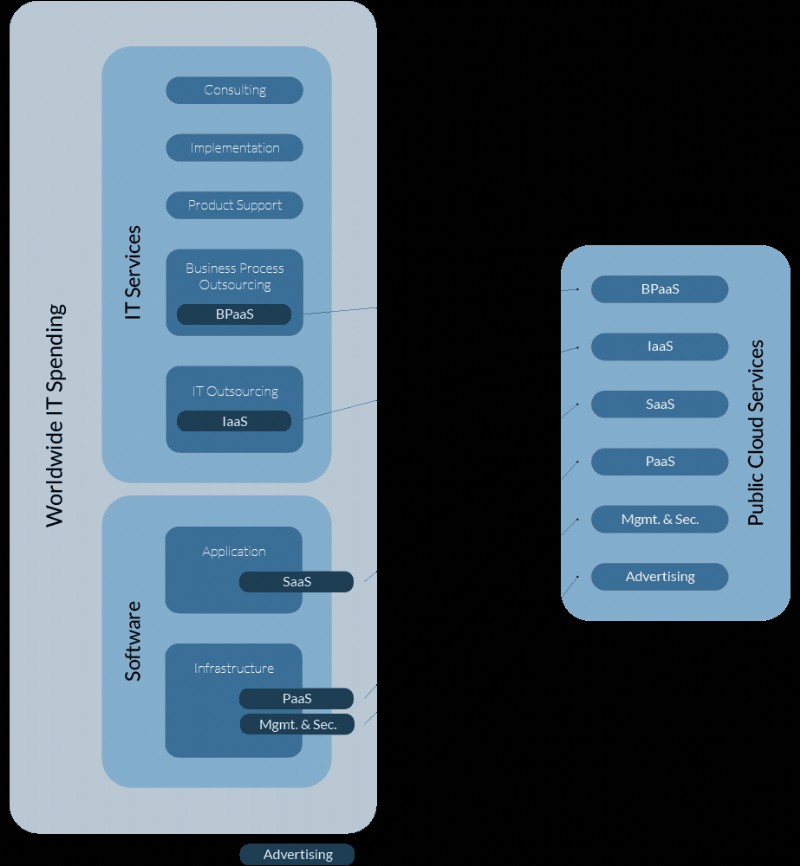

Een Gartner-onderzoek uit 2015 voorspelde een jaarlijkse groei van 16% op jaarbasis. De realiteit is dat naarmate we de 2020-grens naderen, we een stijging van 32% zien in de IT-uitgaven voor cloudservices. Uit hetzelfde onderzoek bleek dat ongeveer 40% van het IT-budget nu wordt besteed aan cloud- of SaaS-gerelateerde diensten.

Veilige oplossingen vanuit ons unieke perspectief

Het is veilig om aan te nemen dat u al in de cloud bent, of dat u daarheen gaat. Onze focus is om voorlichting te geven over wat volgens ons de belangrijkste componenten zijn van een veilige cloudinfrastructuur, en hoe deze componenten de beveiligingsbehoeften van moderne bedrijven aanvullen en ondersteunen. Net zoals de pad-doeltheorie het belang van de relatie met het bereiken van het doel benadrukt, geloven we als technologiedienstverlener in samenwerking met onze klanten en een extra stap zetten om wederzijds vertrouwde adviseurs te worden bij het maken en onderhouden van producten. De cloud is in uw niet al te verre toekomst. Laat ons u veilig en beschermd houden en u op weg helpen.

Bij phoenixNAP hebben we een uniek perspectief. Als infrastructuurprovider bieden we een serviceportfolio van aanvullende tools en services om organisaties holistische, veilige, cloudgebaseerde oplossingen te bieden. Met dat in gedachten hebben we een gat in de kleine en middelgrote bedrijfsruimte (MKB) en hun toetredingsdrempels vastgesteld voor toegang tot geavanceerde technologie zoals deze. We wisten wat we moesten doen:we ontwikkelden de tools om deze bedrijven te helpen toegang te krijgen tot een veilige cloudgebaseerde oplossing van wereldklasse, die aan hun wettelijke behoeften voldeed en deze ondersteunde. We hebben de lat op het gebied van prestaties, herstelbaarheid, bedrijfscontinuïteit, beveiliging en nu compliance behoorlijk hoog gelegd. Onze passie voor kleine tot middelgrote bedrijven en toewijding aan beveiliging is de reden waarom we de Data Security Cloud hebben gebouwd. Onze Data Security Cloud is een streven om 's werelds meest veilige cloudaanbod te creëren.

We wilden een manier om een oplossing te bouwen die de gouden standaard zou zijn op het gebied van beveiliging, maar ook volledig toegankelijk voor iedereen. Om dat te laten gebeuren, moesten we het traditioneel adviserende aanbod van beveiligingsdiensten tot een standaard maken en aanbieden tegen een betaalbare OpEx-kostenstructuur. Dat is precies wat we deden.

Cloudbeveiliging is een gedeelde verantwoordelijkheid

Uit de Cloud Adoptie-enquête van 2017 bleek dat 90,5% van de respondenten gelooft dat Cloud Computing de toekomst van IT is. Maar liefst 50,5% van deze respondenten noemde veiligheid nog steeds een punt van zorg. Van die zorgen waren de volgende gebieden van bijzonder belang:

- Uitdagingen voor gegevens- en applicatie-integratie

- Uitdagingen op het gebied van regelgeving (54% gaf aan PCI-compliancevereisten)

- Bezorgdheid over "lock-in" vanwege propriëtaire openbare cloudplatforms

- Wantrouwen jegens grote cloudproviders

- Kosten

We hebben onze oplossing van de grond af aan ontworpen, met deze perspectieven in gedachten. We hebben vastgesteld dat we een Security Operations Center moesten bewaken, actief verdedigen en ondersteunen om wereldwijd 24×7 op incidenten te kunnen reageren. We hebben een oplossing ontworpen waarbij we samenwerken met al onze klanten om de verantwoordelijkheid voor de bescherming van hun omgeving te delen. Uiteindelijk draagt deze strategie bij aan de bescherming van de privacy en vertrouwelijkheid van bevoorrechte, financiële, gezondheids- en persoonlijke/demografische gegevens van hun latere klanten. We zijn begonnen met het ontwerpen van een systeem om uw doelen te versterken ten opzichte van uw beveiligingshouding.

Onze uitdaging, zoals we die zagen, was om de soorten beveiliging in cloudcomputing te verhandelen en te demystificeren. We hebben aanzienlijke middelen geïnvesteerd in het integreren van tools en hebben leveranciers ertoe aangezet om over te stappen van een traditioneel CapEx-kostenmodel naar een OpEx pay-as-you-grow-model. Uiteindelijk maakt deze strategie prijsstructuren mogelijk die gunstig zijn voor dit marktsegment en neemt elke toetredingsdrempel weg, zodat onze klanten toegang hebben tot dezelfde tools en technieken die voorheen voorbehouden waren aan de bedrijfsruimte.

Wat zijn cloudservices?

Als we het hebben over Cloud Services, moeten we de context definiëren van:

Privécloud

- Een privécloud vertegenwoordigt doorgaans de virtualisatieoplossing die u in huis heeft of een oplossing die u of uw organisatie mogelijk hosten in een colocatie van een datacenter.

- Door het gebruik van inactieve tijd op een typische computerwerklast te optimaliseren, door meerdere werklasten op één host te aggregeren, zal de Private Cloud profiteren van de overbevoorrading van resources die inherent is aan een bare-metal hypervisorplatform.

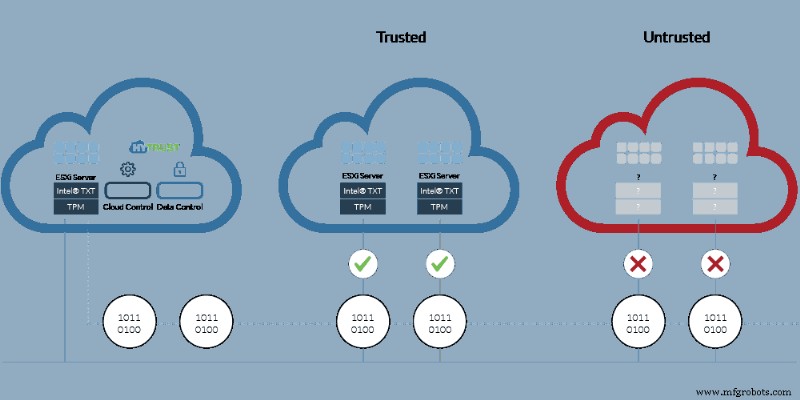

- U bent eigenaar van uw privécloud. Het bevindt zich technisch in uw faciliteit, onder uw operationele controle. Het vertrouwen in de beveiligingscontroles is daarom groot, maar afhankelijk van de vaardigheden en competentie van de operators en hun vermogen om de juiste beveiligingshygiëne bij te houden.

- De uitdaging is echter dat u nog steeds de hardware, software, licenties, noodplanning (back-up en bedrijfscontinuïteit) en zelfs de hierboven beschreven human resources moet aanschaffen en onderhouden. Inclusief de organisatie die werd afgeluisterd om deze middelen continu te ontwikkelen en te beheren (opleiding, HR, medische/tandheelkundige plannen, enz.).

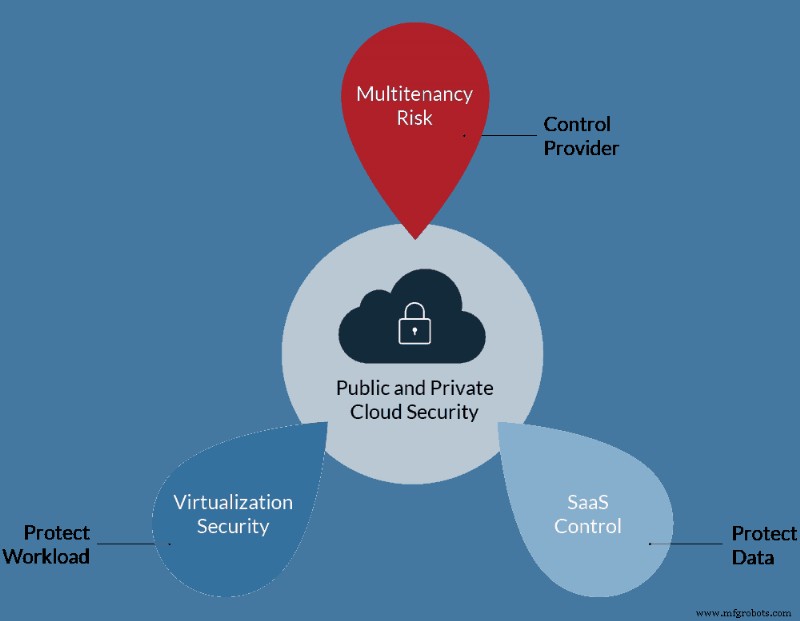

Openbare cloud

- Een openbare cloud is een omgeving waarin een serviceprovider een virtualisatie-infrastructuur beschikbaar stelt voor resources zoals virtuele machines, applicaties en/of opslag. Deze bronnen staan open voor het algemene publiek voor consumptie via internet. De openbare cloud is doorgaans een omgeving die wordt beheerd volgens een pay-per-use-model, waarbij de klant alleen betaalt voor datgene waarvoor hij zich heeft geabonneerd en/of zich heeft verplicht.

- We kunnen de openbare cloud verder categoriseren als:

- Software-as-a-Service (SaaS). Een mooi voorbeeld van SaaS is Office 365 van Microsoft. Hoewel je veel van de tools via de internetbrowser zelf kunt gebruiken, kun je ook de client-facing software downloaden, terwijl al het echte werk binnen de cloudomgeving gebeurt.

- Platform-as-a-Service (PaaS). Een oplossing waarbij de cloudprovider hardware- en softwaretools levert, meestal in een OpEx-model.

- Infrastructuur als een service (IaaS). Wanneer we verwijzen naar de openbare cloud, is dit meestal de service waarnaar de meeste mensen verwijzen. Een typisch scenario is wanneer u een website bezoekt en een virtuele Windows Server bestelt; met X hoeveelheid processors, Y hoeveelheden RAM en Z hoeveelheden opslag. Bij phoenixNAP bieden we deze vorm van service aan. Eenmaal ingericht, installeer je IIS en WordPress, upload je je site en nu heb je een internetgerichte server voor je website. Consumenten die door dit model worden aangetrokken, zijn doorgaans kostenbewust en proberen hun oplossing met de minste kosten te creëren. Dingen zoals een op internet gerichte firewall kunnen over het hoofd worden gezien of volledig worden overgeslagen. Sterke systeemarchitectuurpraktijken zoals het creëren van afzonderlijke workloads voor webplatforms en database-/opslagplatforms (met een interne firewall) kunnen ook lijden. Wat op dit moment misschien duidelijk is, is dat dit een van die gebieden is waar we ons intensief op focussen toen we onze oplossingen creëerden.

- Onze waardepropositie is dat dit type cloudplatform de noodzaak voor de organisatie om te investeren en te onderhouden in de on-premise infrastructuur, middelen of zelfs jaarlijkse servicecontracten vermindert. Hoewel dit de behoefte aan hulpbronnen zal verminderen, zal het ze niet elimineren. Aangezien de meeste licentiekosten ofwel via de provider zijn inbegrepen en hoogstwaarschijnlijk beschikbaar zijn tegen aanzienlijk lagere prijzen dankzij de schaalvoordelen van de provider, krijgt u ook gegarandeerd de best mogelijke prijzen.

De volgende tabel contrasteert het verschuivende kostentoewijzingsmodel:

Traditionele IT

Activakosten

- Serverhardware

- Opslaghardware

- Netwerkhardware

- Softwarelicenties

Arbeidskosten om infrastructuur te onderhouden

Fysieke datacenterkosten

- Kracht

- Koeling

- Beveiliging

- Verzekering

Outsourcing/Advieskosten

Communicatie-/netwerkkosten

Openbare cloud

Kosten virtuele infrastructuur

- Serverkosten

- vProcs

- vRAM

- vOpslag

- Softwarelicentiekosten

- Professionele diensten

- Bandbreedtekosten

- Kosten voor beheerde services

Hybride cloud

- Beschouw de Hybrid Cloud als een fusie tussen de Private en Public Cloud. Het gewenste doel is dat workloads in beide omgevingen met elkaar communiceren, inclusief de mogelijkheid om deze workloads naadloos tussen de twee platforms te verplaatsen.

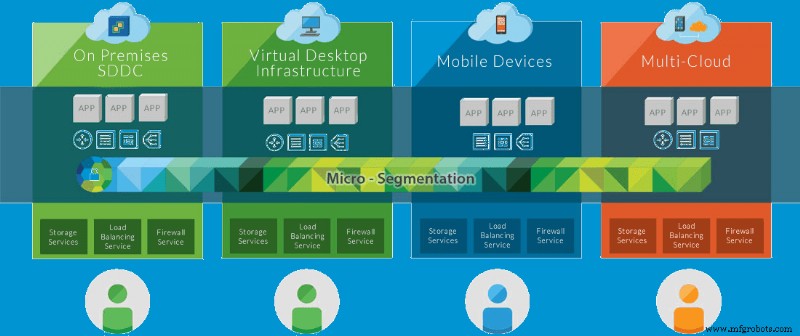

- Hoewel dit ook mogelijk is in de andere scenario's, is het in het geval van de Hybrid Cloud gebruikelijk om een openbare cloudomgeving te zien die is geconfigureerd als een on-premise omgeving. Dit scenario kan een goede Noord-Zuid-verkeerssegmentatie hebben, en in het zeldzame geval een goede Oost-West-verkeerssegmentatie, mogelijk gemaakt door virtuele firewall-appliances of de meest recente op VMware NSX gebaseerde microsegmentatietechnologie.

Welke rol spelen controlekaders?

Control Frameworks zijn schetsen van best practices. Een sterke en gedefinieerde reeks processen en controles die de provider helpen om de juiste beveiligingshouding na te leven. Houding die kan worden geëvalueerd, gecontroleerd en waarover gerapporteerd kan worden, vooral wanneer deze onderhevig is aan wettelijke vereisten die door een auditproces worden geverifieerd. Wat dit voor een consument betekent, is dat de provider een op standaarden gebaseerde oplossing heeft gebouwd die consistent is met de branche. Ze hebben niet bezuinigd, ze hebben de moeite genomen om een kwaliteitsproduct te creëren dat betrouwbaar en interoperabel is als u componenten van uw infrastructuur moet in- of uitsturen. Een op standaarden gebaseerde benadering door de provider kan ook worden gebruikt voor uw eigen nalevingsbehoeften op het gebied van regelgeving, net als onderdelen op uw checklist die u aan de provider kunt toewijzen.

Samenwerken met de beste

Marktaandeelcijfers zijn een kwantitatieve maatstaf, hoewel ze onderhevig zijn aan een alfaniveau, zijn ze nog steeds statistisch correct. Intel en VMware zijn duidelijke leiders en wereldwijde innovators op dit gebied. Productsuperioriteit, een kwalitatieve maatstaf, is een cruciale troef bij het integreren van componenten om innovatieve oplossingen te creëren in een veeleisende ruimte. Bij phoenixNAP zijn we trots op onze voortdurende partnerschappen en trots om producten met deze partners te ontwikkelen. We geloven in de waarde van co-branded oplossingen die innoveren en toch stabiele platforms creëren dankzij een lange levensduur en leiderschap in de ruimte.

Bij het ontwikkelen van ons Data Security Cloud (DSC)-productaanbod, hebben we het genoegen gehad om te werken met de nieuwste generatie Intel-chipsets en vroege release VMware-productcode. We hebben ontworpen en geïmplementeerd met tools en technieken van de volgende generatie, niet gebonden aan de erfenis van de vorige oplossingen of methodologieën.

We hebben de vRealize Suite- en vCloud Director-technologieën van VMware opgenomen in een oplossing van wereldklasse. Bij phoenixNAP willen we onze klanten niet alleen in staat stellen hun operationele taken zelf te beheren, maar door de industriestandaard VMware als platform te gebruiken, kunnen we hybride cloudoplossingen creëren tussen hun on-premise en Data Security Cloud-implementaties.

Vers beginnen

Omdat we een veilig aanbod van cloudservices wilden ontwerpen, hebben we ervoor gekozen ons niet te laten beïnvloeden door legacy. Beginnend met een geheel nieuw netwerkplatform op basis van softwaregedefinieerde netwerken, hebben we een flexibele, schaalbare oplossing gecreëerd en gebouwd, met best practices voor microsegmentatie en gegevensisolatie. We hebben dit niveau van flexibiliteit en controle ontworpen voor de hele virtualisatieplatformstack en de onderling verbonden communicatiestructuur.

Ontwerpmethodologie

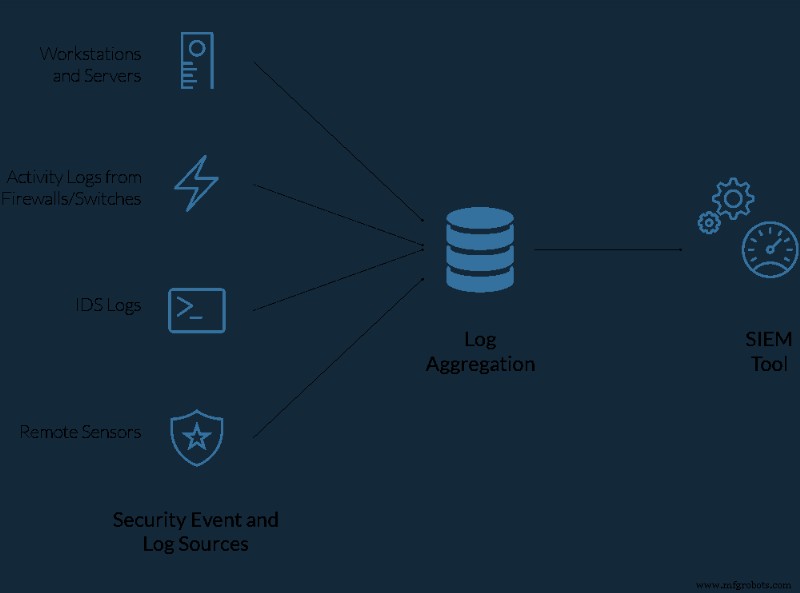

We maakten gebruik van onze uitgebreide achtergrond bij het behalen van compliance-doelen; het opnemen van een raamwerkbenadering, met behulp van best practices uit de branche, anticiperen op de behoeften en beperkingen die worden geërfd met het behalen van branche- en nalevingscertificeringen zoals PCI, HIPAA-compliance en ISO 27002 (binnenkort beschikbaar). We hebben een flexibele, maar veilige architectuur ontworpen, aangevuld met een VMware LogInsight-platform voor het verzamelen en samenvoegen van logbestanden, dat beveiligingsgerelateerde incidenten streamt naar een LogRhythm SIEM, bewaakt door ons 24×7 Security Operations Center (SOC).

We hebben het bewezen

Wat is een betere manier om te bewijzen dat we onze doelen hebben bereikt in een beveiligingsstandaard dan door de meest gerespecteerde organisaties ons te laten valideren en certificeren. We hebben TrustedSec onze omgeving laten evalueren en laten bevestigen dat deze aan hun verwachtingen voldeed. We stopten echter niet bij het alleen bereiken van compliance. Bovendien hebben we, als beveiligingsprofessionals, onze omgeving gecontroleerd en verder gegaan dan de wettelijke normen. We hebben ons raamwerk ontworpen met een 'no-compromis-benadering' en onze fundamentele filosofie van 'het juiste doen' vanuit technisch en beveiligingsperspectief. Bewezen door onze PCI-certificering van dit veilige cloudplatform.

De lancering van ons aanbod van beveiligingsdiensten

Na jaren van uitgebreide tests en feedback van onze klanten, hebben we onze mogelijkheden voor beveiligingsrisicobeheer en incidentrespons ingebouwd in een serviceaanbod dat beschikbaar is voor ons hele klantenbestand. We hebben onze beveiligingsactiviteiten verbeterd door de integratie van geavanceerde beveiligingsorkestratie en geautomatiseerde testtools, en door strategische partnerschappen met openbare en particuliere organisaties voor het delen en samenwerken van informatie (ISAC's). Verbeterd door ons vermogen om dreigingsvectorgegevens wereldwijd te verzamelen, in realtime van onze eigen systemen, lidorganisaties en het dark web, gebruiken we unieke verrijkingstechnieken om voorspellende profilering van de sociale structuur van deze samenleving te doen; met een doel creëren, bruikbare informatie of systemen voor vroegtijdige waarschuwing, om onze defensieve houding te ondersteunen.

Dit betekent dat we geavanceerde tools ontwikkelen om bedreigingen te detecteren voordat ze uw bedrijf beïnvloeden. We gebruiken deze tools om preventieve maatregelen te nemen om klantnetwerken onder ons toezicht te beschermen. Acties die de laatste dreiging aan je kunnen voorbij laten gaan zonder jou erbij te betrekken.

Gelaagde aanpak voor het creëren van een veilige cloudinfrastructuur

Bewezen basis

phoenixNAP heeft een lange en bewezen geschiedenis in het ontwerpen, ontwikkelen en exploiteren van innovatieve infrastructuuroplossingen. Met een moederbedrijf in de sector financiële transacties hebben we uitgebreide kennis en expertise in de veilige bedrijfsvoering van deze kritische oplossingen. Als exploitant van wereldwijde datacenterfaciliteiten hebben we een betrouwbare reputatie en operationeel proces opgebouwd om de behoeften van ons diverse en uitgebreide klantenbestand te ondersteunen.

Onze certificeringen in SOC-1, SOC-2 en SOC-3 vormen een basis voor fysieke en logische toegangscontrole, gegevensbeveiliging en beheer en procedures voor bedrijfscontinuïteit. Onze Type II-aanduiding verifieert deze mogelijkheden in de praktijk. Onze PCI-DSS-certificering bevestigt onze toewijding en geloofwaardigheid om "het juiste te doen" om een omgeving te creëren die uw zorgen voor het hoogste beveiligingsniveau illustreert.

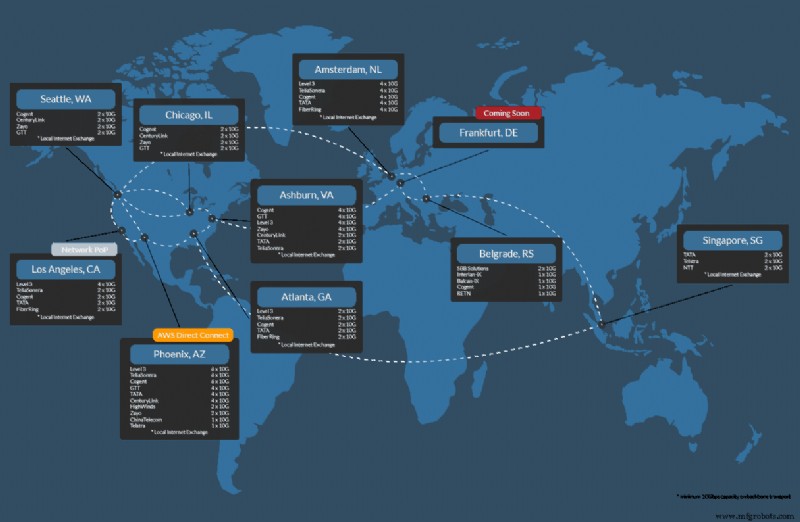

Overtollige wereldwijde communicatiestof

Bij phoenixNAP geloven we dat elke klant de hoogste vorm van beveiliging en bescherming verdient. Op ons meest consumentenniveau profiteren onze klanten van een internetservice bovenop een gemengde verbinding van zes carrières, met technologieën zoals DDoS-beperking ingebouwd in de communicatiestructuur. Al onze klanten krijgen dit uitzonderlijke beschermingsniveau kant-en-klaar. Voortbouwend op onze expertise op het gebied van beschikbaarheid van datacenters, hebben we een meshed switching fabric ontworpen dat zowel veerkrachtig als snel is, waardoor single points of failure worden geëlimineerd die ons het vertrouwen geven om een 100% Service Level Availability (SLA)-garantie te bieden.

Zeer schaalbaar hardwareplatform

Lisa Spellman – Intel VP/GM van Xeon en Datacenter

Veilig bij de Stichting

- Root of trust-module (TPM)

- Ingebouwde instructiesets voor verificatie (Intel TXT)

- Snelle, hoogwaardige generator voor willekeurige getallen (RDSEED)

- Firmware assurance (BIOS Guard)

Built-in Ecosystem

- Efficient provisioning and initialization (Intel PTE)

- Scalable management with policy enforcement (Intel CIT)

- Direct integration with HyTrust and VMware, etc.

A New Level of Trust

- Secure, Enterprise Key Management

- Trusted connectivity

- Remote attestation fo the secure platform

- Compliance and measurement at the core

Designed around the latest Intel Xeon processor technology alongside our extensive expertise in managing highly scalable workloads in our other cloud offerings, we built a computing platform that achieved 1.59X performance gaines over previous generations. These increases that are passed down into our customer’s workloads, providing them with better performance, and a higher density environment to optimize their existing investment, without any capital outlay; in most cases without any additional OpEx commitments.

Advanced Hypervisor Technology

We build a foundational commitment to VMware, and our commitment to integrate the latest tools and techniques to empower our customers to do what they need, whenever they need it.

Using Hybrid Cloud Extender we can help customers bridge the network gaps to hosted cloud services while maintaining network access and control. Tools like VMWareNSX allow for the creation of logical security policies that can be applied to a Virtual Machine regardless of location (cloud or on-premise). The integration of the latest Intel Cloud Integrity Toolkit allows for platform security with unmatched data protection and compliance capabilities.

Our vRealize Suite and vCloud Director integration is no different. We provide our customers with direct access to the tools they need to manage and protect their hybrid cloud environments effectively. In the event the customer wishes to engage phoenixNAP to perform some of these tasks, we offer Managed Services through our NOC and 3rd party support network.

Segmented Components

Experience has taught us how to identify and prevent repeat mistakes, even those made by strategic or competitive partners in the industry segment. One of those lessons learned is the best practice to section and separate the “Management” compute platform, from the “User compute platform.” Segmentation will significantly minimize the impact of a “support system” crash, or even a heavy operational workload, from impacting the entire computing environment. By creating flexible and innovative opportunities, we train our teams to reflect, communicate and enhance their experiences, creating a knowledgeable and savvy operator who can step onto the batter’s box ready to do what’s asked of them.

Threat Management

We believe that we have created a state-of-the-art infrastructure solution with world-class security and functionality. However, the solution is still dependent on a human operator. One, that based on skill or training, could be the weakest link. We, therefore, engage in continuous education, primarily through our various industry engagements and leadership efforts. This service offering is designed to be a high touch environment, using a zero-trust methodology. A customer, who is unable to deal with the elements of an incident, can see us engage on their behalf and resolve the contention.

If all else fails, and the environment is breached, we rely on 3rd party pre-contracted Incident Responders that deploy in a rapid format. The proper handling of cybersecurity Incident Response requires a Crisis Communication component. One or more individuals trained in handling the details of the situation, interfacing with the public and law enforcement, and based in the concepts of psychology, are trained to be sensitive and supportive to the various victim groups of the situation.

As we bundle backup and recovery as a core service in our offerings, we can make service restoration decisions based on the risk of overwriting data vs. extended downtime. Using the cloud environment to our advantage, we can isolate systems, and deploy parallel systems to restore the service, while preserving the impacted server for further forensic analysis by law enforcement.

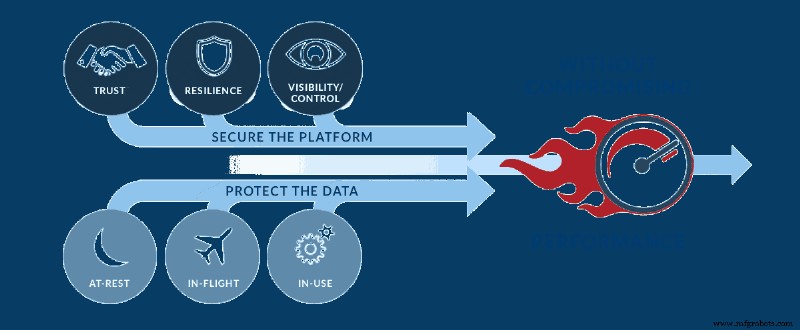

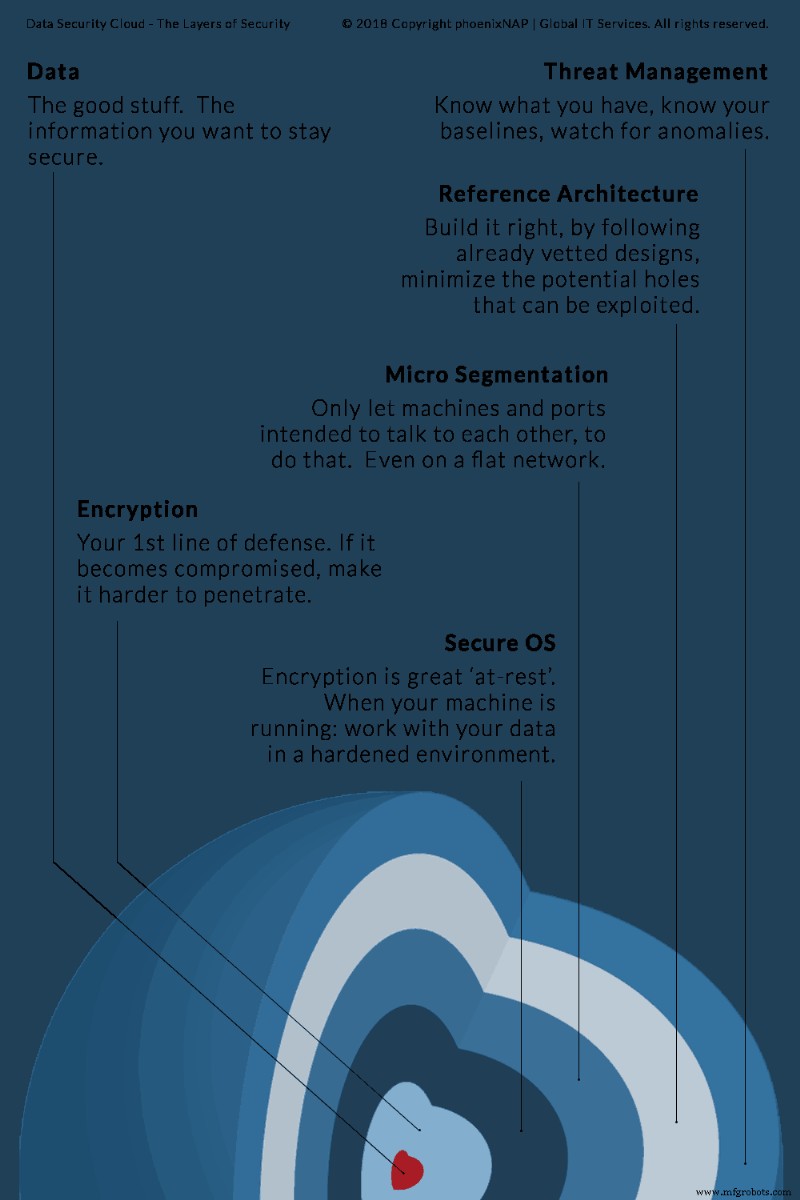

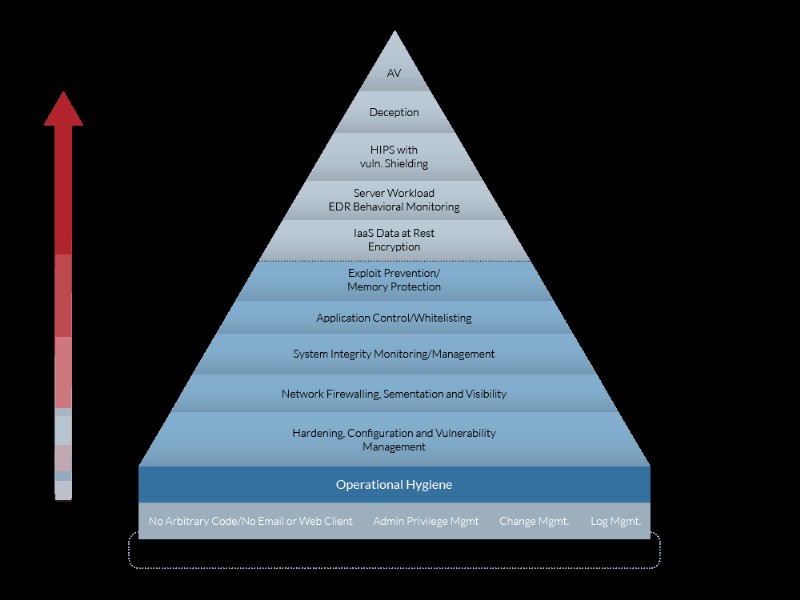

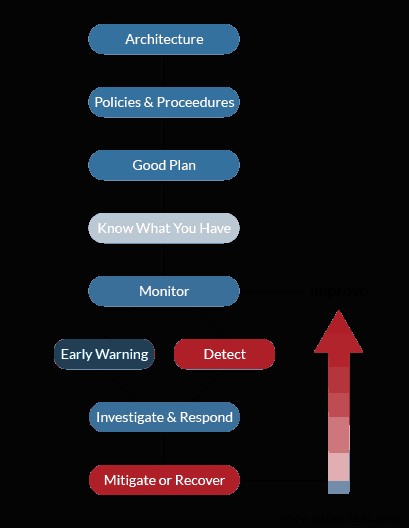

It’s All About the Layers

Hierarchy of Virtual Environment Security Technologies

Security solutions are designed to defend through depth. If one layer is compromised, the defense process begins by escalating the tools and techniques to the next tier. We believe that a layered approach as described creates a secure and stable solution that can easily be scaled laterally as the needs and customer base grows.

Why Does This All Matter?

In one of his articles in the CISO Playbook series, Steve Riley challenges IT leaders not to worry that migration to the cloud may require relinquishing total control but encourages them to embrace a new mindset. This mindset is focused on identity management, data protection, and workload performance.

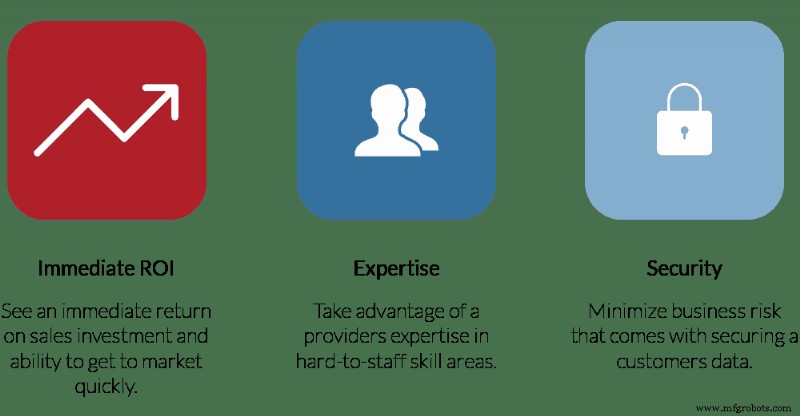

The primary is likely a reference to the cost savings achieved from consolidation, and transfer of responsibility to a service provider.

- Converting CapEx expenditure to OpEx ones can surely improve cash flow to those in the SMB market space.

- Reducing technical overhead through the elimination of roles no longer required, can provide far more operating capital, and

by re-focusing core-resources to concentrate on core-competencies, create business advantages in the areas that are important to the organization.

According to Gartner, the benefits of cloud migration include the following:

- Shorter project times:Cloud IaaS is a strong approach for trial and error, offering the speed required to test the business model success.

- Broader geographic distribution:The global distribution of cloud IaaS enables applications to be deployed to other regions quickly.

- Agility and scalability:The resource is pay-as-you-go. If an application is designed correctly, then it is simple to scale the capability in a short period.

- Increased application availability:As described, we have demonstrated the highest levels of security and reliability. If you have the right application design, you can develop application availability accordingly.

What’s Fueling the Cloud-First Strategy?

We hear many organizations adopting a cloud-first strategy, where they default to a cloud-based solution, until it proves unable, or not feasible before they consider other options. Factors driving this trend include:

- Reduced infrastructure and operational costs. From a reduction in capital expenditures, using the elasticity of cloud services, lower overall software costs and potential reduction of IT staff, organizations report approximately 14% in savings.

- Flexibility and scalability to support business agility. Agility is defined by the ability to bring new solutions to market quickly. The ability to control costs, leverage different types of services, and being flexible to adapt to market conditions.

- Cloud services tend to use the latest in innovation. Being able to leverage the high rate of innovation in this space, an organization can benefit by incorporating it as part of their business strategy.

- A cloud-first strategy can drive business growth through a supportive ecosystem.

Things to Consider

Not every workload is appropriate or destined for cloud-based compute platforms. The scoping part of any cloud migration project should start by identifying and selecting workloads that are easily migrated and implemented in multi-tenant cloud implementation.

The customer needs to understand the profile and characteristics of their workloads. For many years we would have never considered moving database workloads off of physical hardware. This is a similar case where high I/O or hardware timer reliant workloads (such as GPS or real-time event processing) may be sensitive to being in a shared, multi-tenant computer environment.

- More importantly, cloud services predominately revolve around x86-based server platforms. Therefore, workloads that are reliant on other processor architecture, or even specialized secondary processing units or even dongles, do not make ideal cloud candidates.

In contrast, cloud-based infrastructure allows for:

- Business Agility – for rapid deployment, and even rapid transition from one platform to another, with low transition costs.

- Device Choice – The flexibility to deploy, tear down, and redeploy various device configurations in a matter of clicks.

- Collaboration – Cloud providers typically provide an expert-level helpdesk, with direct access to a community of experts that can support your needs.

There are many reasons to consider a hybrid strategy where you combine workloads. What needs to stay on bare-metal can remain on bare metal servers, either in your facility or a colocation facility such as ours, while staying connected to the cloud platform via a cross-connect, gaining the benefits of both scenarios.

Cloud computing security consists of a broad set of concerns. It is not limited to data confidentiality alone, but concerns for privacy, regulatory compliance, continuity and recovery, and even vendor viability. Staying secure in the cloud is, however, a “shared responsibility.” It requires partnerships, especially between the customer and their infrastructure service provider. Nobody needs to be convinced that data breaches are frequent, and often due to management or operator neglect. Customers are becoming tired of their data being disclosed and then used against them. Most recently, abused via an email-based threat vector, where the bad actor quotes a breached user ID and password, as a way to convince the target recipient to perform an undesired action, behind the mask of perceived authenticity.

Any organization that accepts Personally Identifiable Information (PII) of its customer base establishes with that customer, an implied social contract to protect that information. At phoenixNAP, we have demonstrated leadership in the infrastructure space on a global scale, through partnerships with customers, solution aggregators, and resellers. We have created innovative solutions to meet the unique challenges faced by businesses, going above and beyond to achieve the goals desired by the target organization.

Notes from the Author:Elements of a Strong Security Strategy

Over the years, I have learned many important lessons when it comes to creating solutions that are secure and reliable. Here are some final thoughts to ponder.

- There is no substitute for strong architecture. Get it right and you have a stable foundation to build upon. Get it wrong and you will play whack-a-mole for the rest of that life-cycle.

- Have detailed documentation. Implement policies and procedures that make sense. Documentation that supports the business process. Security policies for the cloud cannot burden the users. If they do, they just become a target for shadow IT. The policy needs to be supportive of the existing process while implementing the control it absolutely needs. A little control is better than no control due to a workaround.

- Plan for a breach, plan to be down, plan for an alien invasion. If you plan for it, you won’t be caught in a state of panic when something undoubtedly happens. The more off-the-beaten-path a scenario seems, the better you can adopt for when real-life scenarios arise.

- You can’t protect what you don’t know you have. Asset management is the best thing you can do for your security posture. If it’s meant to be there:document it. If it’s not meant to be there:make certain that you have a mechanism to detect and isolate it. Even to find out who put it there, why and when.

- Now that you know what you have:monitor it. Get to know what normal behavior is. Get to know its “baseline.”

- Use that baseline as a comparative gauge to detect anomalies. Is this system showing inconsistent behavior?

- Investigate. Have the capability to see the alert triggered by that inconsistent behavior. Are you a 24/7 operation? Can you afford to ignore that indicator until the morning? Will your stakeholders, including your customers accept your ability to detect and respond to the Service Level Agreement (SLA) you extend to them? Can you support the resourcing needed for a 24/7 operation, or do you need to outsource the Threat Management component at least in a coverage extension model? The best SIEM tools are useless without someone actioning the alerts as soon as they pop up. Machine learning helps, however, it cannot yet replace the operator.

- Mitigate the problem or be able to recover the environment. Understand what your Recovery Point Objectives (RPOs) and your Recovery Time Objectives (RTO). Do your current solutions meet those goals? Can those same goals be met if you have to recover into a facility across the country, with no availability from your current staff due to the crisis being faced? How will you communicate with your customers? Do you have a crisis communicator and incident handler as part of the response team?

- Take your lessons learned, improve the process and do it all over again.

No single vendor can provide you with a “silver bullet.” Any vendor that tells you such, is someone you should shy away from. Every customer’s needs are unique. Each situation takes a unique blend of solutions to be effective. Hence your vast network of partner relationships, to provide you with the solutions you need, without trying to make you fit onto one of their offerings.

The offer is always on the table. At phoenixNAP, we will gladly take the call to discuss your concerns in this area, and provide advice on what our thoughts are on the topic of interest. Promoting and supporting properly secured environments is part of our social responsibility. It is part of our DNA and the core philosophy for building products in this segment. Let us be your partner in this journey.

Use of Reference Architectures

One of the benefits of a cloud-based, secure infrastructure such as our Data Security Cloud, is the ability to implement battle tested reference architectures that in some cases go above and beyond the standard capabilities of what’s possible in the physical environment.

In what we would consider an extreme case; an architecture as depicted above creates multiple layers of security with various gateways to get to the prized databases that most bad actors are after. Let’s not ignore the bad actors that want to take control of the web infrastructure to infect visitors with infectious payloads; however, the real prize sits inside those databases in the form of PII, PHI, or PCI data. While the various levels of defensive components are designed to make it difficult for the bad actors to storm the castle, the 24×7 Threat Monitoring will undoubtedly catch the multiple attempts and anomalous behavior, triggering an investigation and response activity.

Through a robust combination of tools, technology, services, and a cost model that’s supportive of the needs of the SMB space, we believe we have demonstrated our leadership, but more importantly, we have created a solution that will benefit you; our SMB customer. We aim to have created a complete security solution that you can take forward as you further define your cloud strategy.

Our Promise

We have assembled a world-class team of highly experienced and skilled leaders, who are passionate about cloud security. As global thought leaders, we design for the world and implement locally. We create sustainable solutions, understanding a customer’s appetite and limited budget. Let us show you how we can benefit your goals through our solutions offerings. Keeping with our promise to “do the right thing” as it involves finding the best solution for you.

Get Started with Data Security in Cloud Computing Today; Contact phoenixNAP today.

Cloud computing

- 5 tips voor cloudcomputing om tijd (en geld) aan uw zijde te besteden

- Big data en cloud computing:een perfecte combinatie

- Wat is cloudbeveiliging en waarom is het vereist?

- Hoe kan cloudcomputing uw organisatie ten goede komen?

- Cloudbeveiligingsrisico waarmee elk bedrijf wordt geconfronteerd

- Hoe word je een cloudcomputing-expert

- Cloud en hoe het de IT-wereld verandert

- Gebruik van big data en cloud computing in het bedrijfsleven

- Hoe word je een cloudbeveiligingsingenieur

- Wat kan cloud computing betekenen voor IT-personeel?

- Hoe verandert cloudcomputing het management?