IoT-beveiliging – Anatomie van IoT-cyberaanvallen

Noot van de redactie:het beveiligen van het internet der dingen is niet alleen van cruciaal belang voor de integriteit van gegevensstromen en software binnen elke IoT-toepassing, maar ook voor de integriteit van de bedrijfsbronnen die aan die toepassingen zijn gekoppeld. IoT-beveiliging is een complex probleem, dat een systematische aanpak vereist voor het begrijpen van mogelijke bedreigingen en bijbehorende mitigatiemethoden.

Noot van de redactie:het beveiligen van het internet der dingen is niet alleen van cruciaal belang voor de integriteit van gegevensstromen en software binnen elke IoT-toepassing, maar ook voor de integriteit van de bedrijfsbronnen die aan die toepassingen zijn gekoppeld. IoT-beveiliging is een complex probleem, dat een systematische aanpak vereist voor het begrijpen van mogelijke bedreigingen en bijbehorende mitigatiemethoden.

Aangepast van Internet of Things voor architecten, door Perry Lea.

Hoofdstuk 12. IoT-beveiliging

Door Perry Lea

Anatomie van IoT-cyberaanvallen

Het gebied van cyberbeveiliging is een breed en omvangrijk onderwerp dat buiten het bestek van dit hoofdstuk valt. Het is echter nuttig om drie soorten op IoT gebaseerde aanvallen en exploits te begrijpen. Aangezien de topologie van het IoT bestaat uit hardware, netwerken, protocollen, signalen, cloudcomponenten, frameworks, besturingssystemen en alles daartussenin, gaan we nu in op drie vormen van veelvoorkomende aanvallen:

Mirai :De meest schadelijke denial-of-service-aanval in de geschiedenis die voortkwam uit onveilige IoT-apparaten in afgelegen gebieden.

Stuxnet :Een nationaal cyberwapen dat zich richt op industriële SCADA IoT-apparaten die substantiële en onomkeerbare schade aan het nucleaire programma van Iran beheersen.

Kettingreactie :Een onderzoeksmethode om PAN-gebiedsnetwerken te exploiteren met alleen een gloeilamp - geen internet nodig.

Door het gedrag van deze bedreigingen te begrijpen, kan de architect preventieve technologieën en processen afleiden om ervoor te zorgen dat soortgelijke gebeurtenissen worden beperkt.

Mirai

Mirai is de naam van malware die in augustus 2016 Linux IoT-apparaten infecteerde. De aanval kwam in de vorm van een botnet dat een enorme DDOS-storm veroorzaakte. Bekende doelwitten waren Krebs on Security, een populaire blog over internetbeveiliging, Dyn, een zeer populaire en veelgebruikte DNS-provider voor internet, en Lonestar cell, een grote telecomoperator in Liberia. Kleinere doelwitten waren onder meer Italiaanse politieke sites, Minecraft servers in Brazilië en Russische veilingsites. De DDOS op Dyn had secundaire effecten op andere extreem grote providers die hun diensten gebruikten, zoals Sony Playstation-servers, Amazon, GitHub, Netflix, PayPal, Reddit en Twitter. In totaal zijn 600.000 IoT-apparaten geïnfecteerd als onderdeel van het botnet-collectief.

De Mirai-broncode is vrijgegeven op hackforums.net (een blogsite voor hackers). Van de bron en via sporen en logs hebben onderzoekers ontdekt hoe de Mirai-aanval werkte en zich ontvouwde:

Scannen op slachtoffers :voer een snelle asynchrone scan uit met behulp van TCP SYN-pakketten om willekeurige IPV4-adressen te onderzoeken. Er werd specifiek gezocht naar SSH/Telnet TCP-poort 23 en poort 2323. Als de scan en de poort succesvol waren aangesloten, ging het fase twee in. Mirai heeft een hardgecodeerde zwarte lijst met te vermijden adressen toegevoegd. De zwarte lijst bestond uit 3,4 miljoen IP-adressen en bevatte IP-adressen van de US Postal Services, Hewlett Packard, Ge en het ministerie van Defensie. Mirai kon scannen met ongeveer 250 bytes per seconde. Voor een botnet is dit relatief laag. De aanvallen zoals de SQL Slammer genereerden scans met 1,5 Mbps, de belangrijkste reden hiervoor is dat IoT-apparaten doorgaans veel beperkter zijn in verwerkingskracht dan desktop- en mobiele apparaten.

Brute Force Telnet: Op dit punt probeerde Mirai een functionele Telnet-sessie met een slachtoffer tot stand te brengen door 10 willekeurige gebruikersnaam- en wachtwoordparen te verzenden met behulp van een woordenboekaanval van 62 paren. Als een login succesvol was, logde Mirai de host in op een centrale C2-server. Latere varianten van Mirai hebben de bot ontwikkeld om RCE-exploits uit te voeren.

Infecteren: Vervolgens werd vanaf de server een laadprogramma naar het potentiële slachtoffer gestuurd. Het was verantwoordelijk voor het identificeren van het besturingssysteem en het installeren van apparaatspecifieke malware. Vervolgens zocht het naar andere concurrerende processen met behulp van poort 22 of 23 en doodde deze (samen met andere malware die al op het apparaat aanwezig zou kunnen zijn). Het binaire bestand van de lader werd vervolgens verwijderd en de procesnaam werd versluierd om de aanwezigheid ervan te verbergen. De malware bevond zich niet in permanente opslag en overleefde een herstart niet. De bot bleef nu inactief totdat hij een aanvalscommando ontving.

De apparaten die het doelwit waren, waren IoT-apparaten met IP-camera's, DVR's, consumentenrouters, VOIP-telefoons, printers en settopboxen. Deze bestonden uit 32-bits ARM-, 32-bits MIPS- en 32-bits X86-malwarebinaire bestanden die specifiek zijn voor het IoT-apparaat dat wordt gehackt.

De eerste scan vond plaats op 1 augustus 2016 vanaf een Amerikaanse webhostingsite. De scan duurde 120 minuten voordat een host met een open poort en wachtwoord in het woordenboek werd gevonden. Na nog een minuut waren 834 andere apparaten geïnfecteerd. Binnen 20 uur waren 64.500 apparaten geïnfecteerd. Mirai verdubbelt in 75 minuten in omvang. De meeste geïnfecteerde apparaten die botnets werden, bevonden zich in Brazilië (15,0%), Colombia (14,0%) en Vietnam (12,5%), hoewel de doelen van de DDOS-aanvallen zich in andere regio's bevonden.

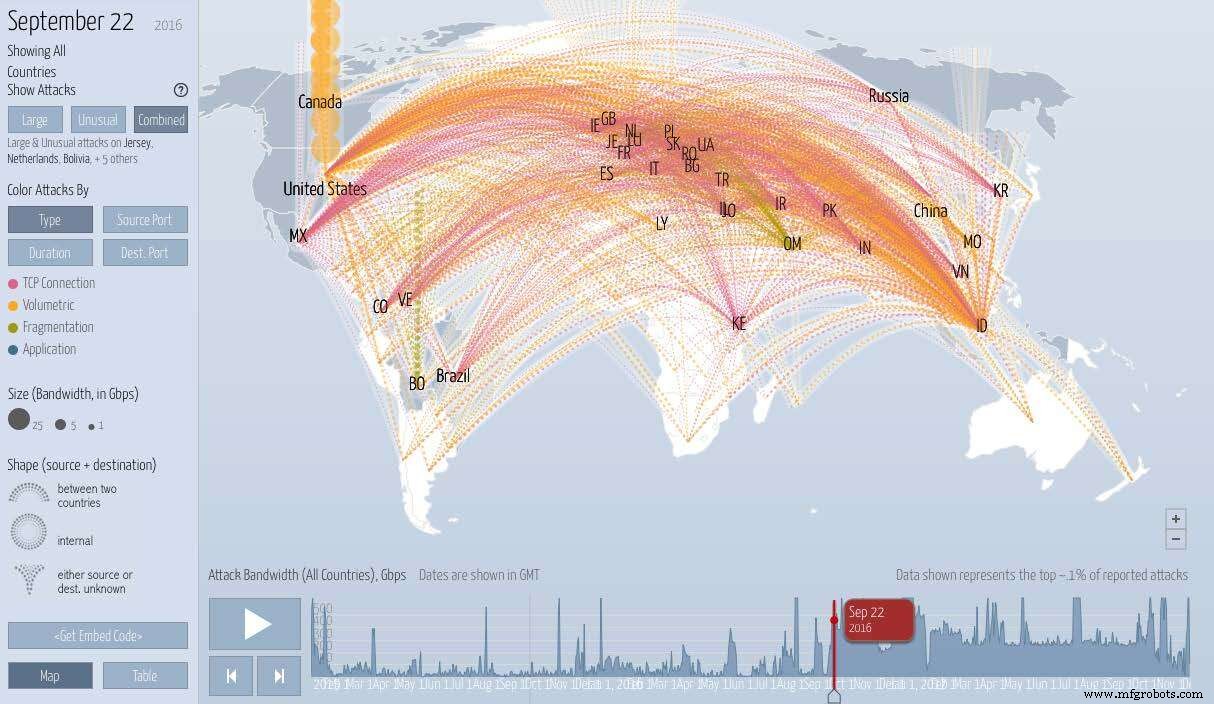

De schade bleef beperkt tot DDOS-aanvallen. De DDOS-aanvallen kwamen in de vorm van SYN-overstromingen, GRE IP-netwerkoverstromingen, STOMP-overstromingen en DNS-overstromingen. In de loop van vijf maanden werden 15.194 individuele aanvalscommando's uitgegeven door de C2-servers en raakten 5.042 internetsites. Op 21 september 2016 ontketende het Mirai-botnet een massale DDOS-aanval op de Krebs on Security-blogsite en genereerde 623 Gbps aan verkeer. Dat was goed voor de ergste DDOS-aanval aller tijden. Het volgende is een real-time screenshot gemaakt tijdens de Mirai-aanval met behulp van www.digitalattackmap.com:een samenwerking tussen NETSCOUT Arbor en Google Jigsaw.

klik voor grotere afbeelding

Een overzicht van de Mirai DDOS-aanval op de Krebs on Security-website; met dank aan www.digitalattackmap.com

Stuxnet

Stuxnet was het eerste bekende gedocumenteerde cyberwapen dat werd vrijgegeven om de activa van een ander land permanent te beschadigen. In dit geval was het een worm die werd vrijgegeven om SCADA-gebaseerde Siemens Programmable Logic Controllers te beschadigen (PLC ) en gebruikte een rootkit om de rotatiesnelheid van motoren onder directe besturing van de PLC te wijzigen. De ontwerpers deden hun uiterste best om ervoor te zorgen dat het virus zich alleen richtte op apparaten met rotatiesnelheden van slave-frequentieregelaars die zijn aangesloten op Siemens S7-300 PLC's die roteren met 807 Hz en 1210 Hz, omdat ze doorgaans worden gebruikt voor pompen en gascentrifuges voor uranium verrijking.

Ga verder naar pagina twee van dit artikel>>

Internet of Things-technologie

- De weg naar industriële IoT-beveiliging

- Het IoT beveiligen tegen cyberaanvallen

- De IoT-bedreigingsvector beveiligen

- IoT-beveiliging – wie is verantwoordelijk?

- Alles gaat IoT

- IoT-beveiliging – een belemmering voor implementatie?

- Cyberbeveiliging en het internet der dingen:toekomstbestendige IoT-beveiliging

- Groeiende acceptatie van IoT-apparaten is het grootste cyberbeveiligingsrisico

- IoT beveiligen door bedrog

- Wat u moet weten over IoT en cyberbeveiliging

- COVID-19:wat de IoT-cyberbeveiliging in de gezondheidszorg leerde van de eerste golf