Aanpassen en vergeten:de dreiging van niet-geconfigureerd IoT

De opmars van 'slimme' technologie heeft ervoor gezorgd dat elk denkbaar apparaat in onze huizen en kantoren is 'verbeterd' met een of andere vorm van connectiviteit. Hoewel dit voor sommigen extra functionaliteit biedt, zegt Ken Munro, partner bij Pen Test Partners , voor anderen zijn deze slimme verbeteringen overbodig.

Want waarom zou je je wasmachine draadloos aansluiten als je de bediening graag handmatig gebruikt? Dit betekent onvermijdelijk dat Internet of Things (IoT)-apparaten worden gekocht en gebruikt zonder ze aan te sluiten en dit zorgt voor een reëel probleem.

IoT-apparaten die niet zijn geconfigureerd, fungeren nog steeds effectief als niet-versleutelde open draadloze toegangspunten, waardoor ze kwetsbaar zijn voor compromissen. Dit is een probleem dat aan de aandacht van zowel fabrikanten als regelgevers lijkt te zijn ontsnapt. Ondanks de publicatie van talloze adviesrichtlijnen, behandelt geen van deze dit probleem, inclusief onze eigen gedragscode voor IoT-beveiliging voor consumenten.

Aanvalsvectoren

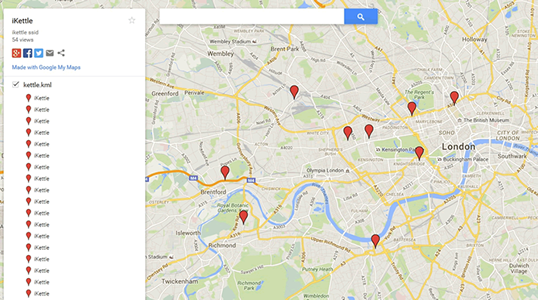

Verbinding maken met een niet-geconfigureerd IoT-apparaat is triviaal. Een aanvaller kan de SSID voor het apparaat identificeren met behulp van een geolocatiesite zoals wigle.net. Apparaten zijn gemakkelijk herkenbaar, waterkokers gebruiken bijvoorbeeld de SSID:iketttle, hot tubs:BWGSPa, Google Chromecast:Chromecast, LG airconditioners:LGE_AC en EcoWater slimme waterontharders:H2O-6c. Het enige wat ze dan hoeven te doen is de app downloaden, langs de locatie rijden, verbinding maken met het draadloze toegangspunt en voila, ze hebben de controle.

Apparaten die gebruikmaken van Bluetooth-connectiviteit lopen mogelijk een nog groter risico dan apparaten die wifi gebruiken. Dit komt omdat dergelijke apparaten vaak geen proces hebben voor het verifiëren of autoriseren van het mobiele apparaat waarmee ze verbinding maken, zodat iedereen binnen bereik verbinding kan maken.

Eenmaal gecompromitteerd, kunnen deze apparaten op verschillende manieren worden misbruikt. Ze kunnen bijvoorbeeld worden gebruikt om een achterdeur naar het netwerk te creëren. We hebben dit zelfs gezien in een bedrijfsomgeving waar een niet-geconfigureerde screencaster, geïnstalleerd door een AV-technicus (en dus niet op de radar van de beveiligingsafdeling), het bedrade en draadloze bedrijfsnetwerk overbrugde.

Bedenk ook dat veel van deze apparaten wegkwijnen in de toeleveringsketen, ergens in een magazijn vastzitten tot ze worden verzonden, wat betekent dat ze meestal proberen hun software bij te werken nadat ze zijn geconfigureerd. Niet-geconfigureerd en met verouderde software kunnen ze worden misbruikt en een belangrijk doelwit voor malafide firmware.

Zodra de frauduleuze firmware is geüpload, kan deze worden gebruikt om het apparaat aan te passen, waardoor het mogelijk wordt gebruikt voor afluisteren, bijvoorbeeld. Het niet updaten van apparaten is ook een probleem voor andere IoT-apparaten voor de lange termijn, van slimme gloeilampen tot thermostaten, die waarschijnlijk in situ blijven. voor een lange tijd en die de gebruiker misschien niet de moeite neemt om te updaten.

Het probleem oplossen

Er zijn enkele ontwerpoplossingen die het probleem van niet-geconfigureerd IoT kunnen oplossen. Een optie is om fysiek een knop op het apparaat te installeren die de gebruiker vervolgens moet gebruiken om te authenticeren, of het nu gaat om draadloze connectiviteit of Bluetooth-koppeling.

Dit zorgt er vervolgens voor dat het apparaat alleen handmatig verbinding kan maken met de app op het apparaat van de gebruiker wanneer het in de buurt is. Behalve dat de sleutel tijdens het transport wordt onderschept, wordt de kans op compromissen aanzienlijk verkleind, maar omdat beveiliging vaak een bijzaak is, hebben maar heel weinig apparaten een fysiek controlemechanisme zoals dit.

Een meer kosteneffectieve oplossing zou zijn om alle IoT-apparaten te dwingen hun radiofrequentieradio's standaard uit te schakelen. Dit klinkt misschien alsof het indruist tegen het IoT, maar ik geloof dat we onze technologie onder controle moeten hebben in plaats van andersom.

Het feit dat het product als smart wordt verzonden, betekent niet dat de gebruiker het zal gebruiken zoals bedoeld. Consumenten moeten de keuze krijgen hoe ze het apparaat willen gebruiken. Anders lopen we het risico dat onze slimme huizen vatbaar worden voor lokale aanvallen via wifi.

De auteur is Ken Munro, partner, Pen Test Partners.

Internet of Things-technologie

- De synergie van cellulair IoT en Bluetooth LE

- De groeiende dreiging van IoT met Wi-Fi

- De IoT-bedreigingsvector beveiligen

- Een inleiding tot het hacken van embedded hardware op IoT-apparaten

- IoT-verkeer in de onderneming neemt toe, net als de bedreigingen

- Het belang van $ 6 biljoen van beveiligingsstandaarden en -regelgeving in het IoT-tijdperk

- De cyberrisico's van IoT verminderen en oplossingen vinden

- AIoT:de krachtige convergentie van AI en het IoT

- De rol van IoT in de gezondheidszorg tijdens Covid-19

- De blinde vlek van het IoT blootleggen in een postpandemische wereld

- Hoe gevaarlijk is de dreiging van kill chain-aanvallen op IoT?