Beveiligingssuite werkt om IoT-bedreigingen te verminderen

Als we het hebben over internet of things (IoT)-beveiliging tegen een chipleverancier, is er altijd een klacht dat ontwerpers en fabrikanten beveiliging niet serieus nemen. Een veel voorkomende reden is dat het de kosten van een product verhoogt, en waarom zou iemand het toevoegen als het niet echt essentieel was? Of de andere opmerking is dat beveiliging vaak niet vanaf het begin is ontworpen, dus als het achteraf wordt toegevoegd, kan een apparaat toch gemakkelijk worden gecompromitteerd.

Maar overheidsinstanties over de hele wereld voeren geleidelijk wetgeving in over de beveiliging van elektronische systemen. Deze maatregelen omvatten de SB-327 van Californië, die in januari 2020 van kracht werd; Europa's ETSI-standaard voor cyberbeveiliging voor IoT voor consumenten; en de voorgestelde nieuwe wet van de Britse regering over IoT-beveiliging voor consumenten. Leveranciers zijn ondertussen bezig met het creëren van bewustzijn over IoT-beveiliging.

Een van die aankondigingen deze week was van Silicon Labs, die nieuwe op hardware gebaseerde beveiligingsfuncties aankondigde voor zijn draadloze systemen op chip (SoC's) voor IoT-apparaten. De Secure Vault-technologie is een nieuwe reeks geavanceerde beveiligingsfuncties die zijn ontworpen om fabrikanten van verbonden apparaten te helpen de toenemende IoT-beveiligingsbedreigingen en regelgevende druk aan te pakken. Het heeft deze geïmplementeerd in zijn Wireless Gecko Series 2-platform, dat functies van beveiligingssoftware combineert met fysiek niet-kloneerbare hardwaretechnologie (PUF) om het risico op IoT-beveiligingsinbreuken en gecompromitteerd intellectueel eigendom te verminderen.

Volgens Silicon Labs bieden de hardwarefuncties van Secure Vault een geoptimaliseerd beveiligingsniveau dat is geïmplementeerd in een kosteneffectieve, draadloze SoC-oplossing. Het beveiligingssubsysteem, inclusief een speciale kern, bus en geheugen, is gescheiden van de hostprocessor. Deze hardwarescheiding isoleert kritieke functies, zoals beveiligd sleutelopslagbeheer en cryptografie, in hun eigen functionele gebieden, waardoor het algehele apparaat veiliger wordt. De nieuwe combinatie van beveiligingsfuncties is ideaal voor bedrijven die zich bezighouden met nieuwe regelgevende maatregelen, zoals AVG in Europa en SB-327 in Californië.

We waren benieuwd hoe dit verschilt van andere beveiligingsfuncties op de markt, waaronder vertrouwde uitvoeringsomgevingen (TEE). Gregory Guez, senior directeur productmarketing voor IoT-beveiliging bij Silicon Labs, vertelde EE Times ,,De architectuur van Secure Vault biedt inderdaad een isolatielaag tussen het beveiligde element en de klanttoepassing die lijkt op een TEE, maar die feitelijk wordt bereikt in hardware en niet in software. Bovendien zorgt de Arm Cortex M33 (met TrustZone) applicatiekern ervoor dat het apparaat PSA-compatibel is. Hoewel we het erover eens zijn dat andere bedrijven sleutelbeheer kunnen aanbieden (vaak met een beperkte opslagruimte), is de Secure Vault-implementatie gebaseerd op PUF-technologie, die veilige sleutelopslag levert via encryptie en beschikbaar is in de hele geheugenruimte.”

Bovendien, legde hij uit, zijn de versleutelde sleutels beschermd tegen manipulatie door een complete set configureerbare detectoren en reacties. “Secure Vault biedt veilige sleutelopslag die wordt gebruikt door onze draadloze stacks, en biedt een extra beschermingslaag bovenop de gestandaardiseerde protocollen. Secure Vault wordt geleverd met een veilige identiteit in de vorm van certificaten die kunnen worden gecontroleerd om de authenticiteit van het apparaat te bewijzen, een broodnodige functie in de IoT-markt en een vereiste om alles te authenticeren”, zei hij.

Hoewel op hardware gebaseerde beveiliging vaak wordt beschouwd als de meest geschikte benadering van IoT-beveiliging, is er meer aan de hand. Volgens Tanner Johnson, senior cybersecurity-analist bij Omdia:“Ingebouwde beveiliging is een essentiële vereiste voor IoT-producten, en software-updates alleen kunnen niet alle kwetsbaarheden in onveilige hardware verhelpen. Als gevolg hiervan kunnen hardwarecomponenten de frontlinie vormen voor apparaatbeveiliging, vooral met nieuwe wetgeving gericht op IoT-productbeveiliging."

Silicon Labs zei dat Secure Vault de IoT-beveiliging verbetert door een combinatie van hardware- en softwarefuncties die het voor productfabrikanten gemakkelijker maken om hun merk-, ontwerp- en consumentengegevens te beschermen. De integratie van een beveiligingssysteem in de draadloze SoC helpt ontwerpers de ontwikkeling te vereenvoudigen en maakt het mogelijk om verbonden apparaten veilig over-the-air (OTA) te updaten gedurende de hele levenscyclus van het product. De levering van echte, vertrouwde software of firmware aan verbonden producten dient om onvoorziene exploits, bedreigingen en regelgevende maatregelen te beperken.

Silicon Labs hoopt dat Secure Vault de vier pijlers van IoT-beveiliging zal aanpakken:vertrouwelijkheid (zorg ervoor dat gegevens alleen kunnen worden gelezen door de voorgestelde bestemming), authenticatie (zorg ervoor dat de veronderstelde afzender de echte afzender is), integriteit (zorg ervoor dat de informatie in het oorspronkelijke bericht intact wordt gehouden) en privacy. De belangrijkste beveiligingsfuncties die het nu biedt, zijn onder meer het verstrekken van een veilige apparaatidentiteit, beveiligd sleutelbeheer en -opslag en geavanceerde sabotagedetectie.

Veilige apparaatidentiteit lost een van de grootste uitdagingen voor verbonden apparaten op:authenticatie na implementatie. De in de fabriek gebaseerde trustprovisioning-service van Silicon Labs met optionele beveiligde programmering biedt een beveiligd apparaatidentiteitscertificaat tijdens de fabricage van IC's, analoog aan een geboorteakte, voor elke afzonderlijke siliciummatrijs, waardoor beveiliging, authenticiteit en op attesten gebaseerde gezondheidscontroles na de implementatie mogelijk worden. Het apparaatcertificaat garandeert de authenticiteit van de chip gedurende de hele levensduur.

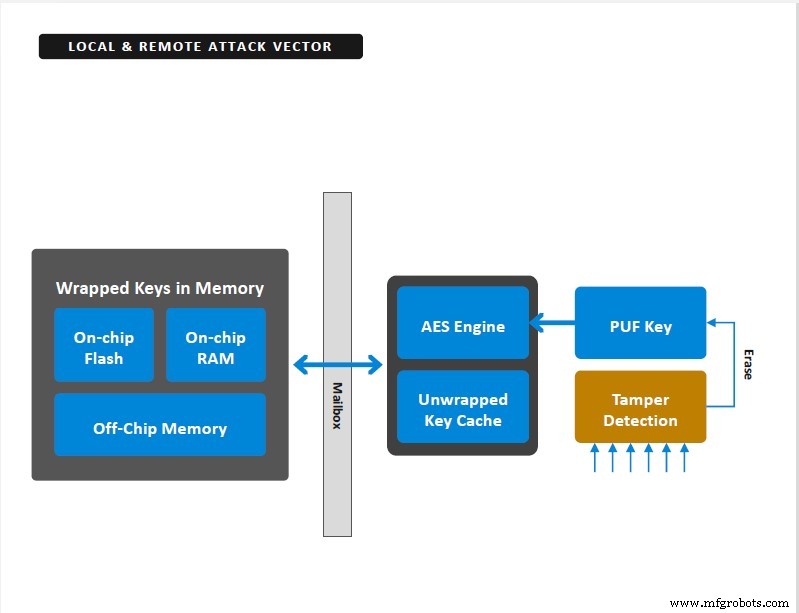

Secure Vault biedt veilige sleutelopslag, waarbij sleutels worden versleuteld met een hoofdcoderingssleutel die is gegenereerd met een PUF (Afbeelding:Silicon Labs)

Ten tweede hangt de effectiviteit van een beveiligingsschema voor toegang tot apparaten en gegevens rechtstreeks af van sleutelgeheim. Met Secure Vault worden sleutels versleuteld en geïsoleerd van de applicatiecode. Vrijwel onbeperkte veilige sleutelopslag wordt aangeboden, aangezien alle sleutels worden versleuteld met behulp van een hoofdversleutelingssleutel die is gegenereerd met behulp van een PUF. De power-up handtekeningen zijn uniek voor een enkel apparaat, en hoofdsleutels worden gemaakt tijdens de opstartfase om de opslag van hoofdsleutels te elimineren, waardoor aanvalsvectoren verder worden verminderd.

Met betrekking tot sabotagedetectie zei het bedrijf dat deze functie een breed scala aan mogelijkheden biedt, van eenvoudig te implementeren sabotagebestendigheid van productbehuizingen tot geavanceerde sabotagedetectie van silicium door middel van spannings-, frequentie- en temperatuurmanipulaties. Hackers gebruiken deze wijzigingen om hardware of software te dwingen zich onverwacht te gedragen, waardoor kwetsbaarheden voor glitch-aanvallen ontstaan. Configureerbare sabotage-responsfuncties stellen ontwikkelaars in staat passende responsacties in te stellen met interrupts, resets of in extreme gevallen het verwijderen van geheime sleutels.

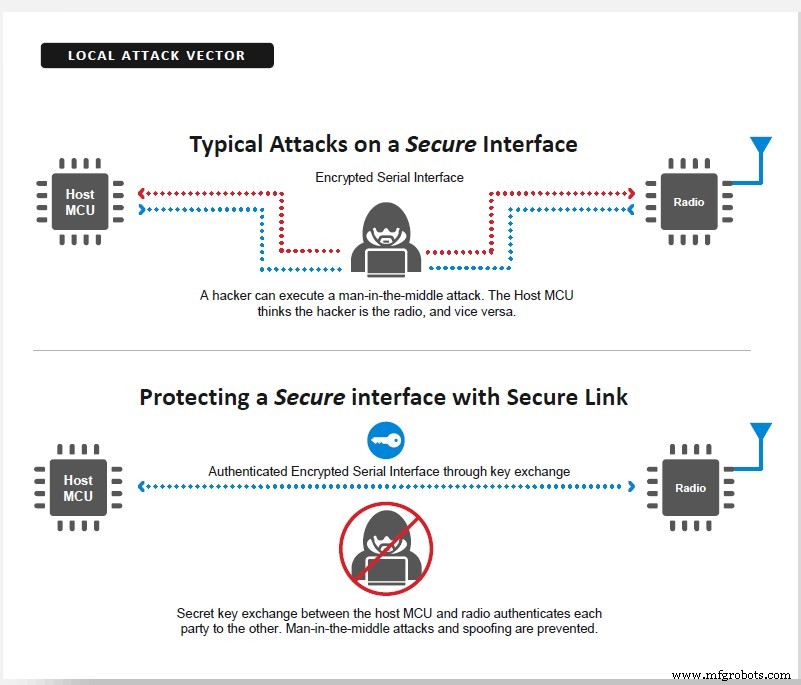

Secure Link versleutelt de interface tussen een microcontroller en een Wi-Fi-chip om te voorkomen dat een aanvaller de interface analyseert om netwerk-SSID's en wachtwoordsleutels te leren om toegang te krijgen tot het netwerk. (Afbeelding:Silicon Labs)

Andere functies binnen Secure Vault zijn onder meer anti-rollback preventie en beveiligde link. De eerste voorkomt dat oudere digitaal ondertekende firmware opnieuw in een apparaat wordt geladen om gepatchte fouten opnieuw aan het licht te brengen; dit kan gebeuren als een aanvaller kennis heeft van een beveiligingsfout in een oudere firmwareversie. De laatste codeert de interface tussen een microcontroller en een wifi-chip om te voorkomen dat een aanvaller de interface analyseert om netwerk-SSID's en wachtwoordsleutels te leren om toegang te krijgen tot het netwerk. De gecodeerde interface maakt gebruik van Diffie-Hellman-algoritmesleuteluitwisselingen per sessie, per apparaat, waarbij de link uniek is beveiligd op een bepaald apparaat en de sleutels opnieuw worden gegenereerd bij elke stroomcyclus; het exploiteren van de link is daarom complexer omdat de sleutels vaak opnieuw worden ingesteld en niet overdraagbaar zijn. Bovendien moeten de sleutels wederzijds worden geverifieerd voordat beveiligde communicatie wordt geactiveerd, waardoor communicatie met een niet-vertrouwde partij wordt voorkomen.

Silicon Labs test momenteel nieuwe draadloze SoC's met Secure Vault, die naar verwachting eind Q2 2020 zullen worden uitgebracht.

Ingebed

- Hoe IoT de beveiligingsrisico's in olie en gas aanpakt

- De weg naar industriële IoT-beveiliging

- Industriële IoT-beveiliging bouwt voort op hardware

- Bluetooth MCU verbetert IoT-beveiliging

- IoT-beveiliging – wie is verantwoordelijk?

- Alles gaat IoT

- IoT-beveiliging – een belemmering voor implementatie?

- Op zoek naar een beheerd IoT-ecosysteem dat werkt

- IoT beveiligen door bedrog

- IoT-beveiliging:wat we kunnen leren van recente bedreigingen

- Wat is IoT-beveiliging?